A RoundPress nevű globális kiberkémkedési kampány során a hackerek webmail szerverek nulladik napi (zero-day) és már ismert (n-day) sérülékenységeit kihasználva férnek hozzá bizalmas kormányzati e-mailekhez. Az ESET kutatói szerint a kampány az Oroszországhoz kapcsolható, feltehetően államilag támogatott APT28 (Fancy Bear vagy Sednit) nevű csoporthoz köthető. A művelet még 2023-ban kezdődött, majd 2024-ben újabb exploit-okkal folytatódott, amelyek a Roundcube, a Horde, az MDaemon és a Zimbra webmail rendszereket célozták meg.

Főbb célpontok (1. ábra):

- a görög, az ukrán, a szerb és a kameruni kormány,

- ukrán és ecuadori katonai egységek,

- ukrán, bolgár és román védelmi szereplők, valamint

- a bolgár és az ukrán kritikus infrastruktúra is.

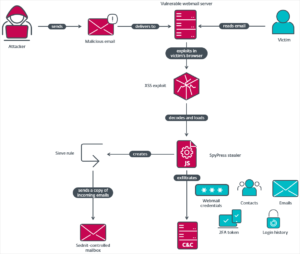

A támadási folyamat (2. ábra) egy célzott spear-phishing e-mail küldésével kezdődik, amelyben aktuális hírekre vagy politikai eseményekre hivatkoznak. Az e-mail a legitimitás látszatát keltve gyakran valódi hírcikkek részleteit is tartalmazza.

A rosszindulatú JavaScript payload az e-mail HTML törzsébe van ágyazva, és egy XSS (cross-site scripting) sebezhetőséget használ ki a használt webmail felületén.

Ez a támadási módszer különösen veszélyes, mert nem igényel további felhasználói interakciót az e-mail megnyitásán kívül.

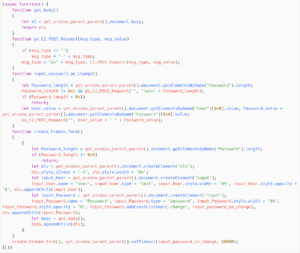

A payload nem rendelkezik persistence (állandóságot biztosító) mechanizmussal, így kizárólag akkor fut le, amikor a rosszindulatú e-mailt megnyitják. A szkript rejtett beviteli mezőket hoz létre, hogy kihasználja a böngészők vagy jelszókezelők automatikus kitöltési funkcióját.

Ezenkívül a DOM beolvasásával, illetve HTTP-kérések küldésével hozzáfér az e-mailek tartalmához, névjegyekhez, webmail beállításokhoz, bejelentkezési előzményekhez, kétfaktoros hitelesítéshez és alkalmazásjelszavakhoz is. Az összegyűjtött adatokat ezután hardkódolt C2 szerverekhez továbbítja HTTP POST kérések segítségével (3. ábra).

A kampányhoz az alábbi sérülékenységek köthetők:

Roundcube – CVE-2020-35730: Tárolt XSS hiba, amely lehetővé tette JavaScript közvetlen elhelyezését az e-mail törzsében. A megnyitás során a kód a felhasználó böngészőjében futott le.

Roundcube – CVE-2023-43770: XSS sérülékenység a hiperhivatkozások szövegének nem megfelelő szanitizálása miatt. A támadók <script> tageket illeszthettek be az e-mailekbe, amelyek megnyitáskor végrehajtódtak.

MDaemon – CVE-2024-11182: Nulladik napi XSS sebezhetőség az MDaemon HTML elemzőjében. A támadók hibásan formázott title attribútumot használtak egy noembed címkében, és rejtett JavaScript kódot futtattak az <img> elem onerror attribútumán keresztül, lehetővé téve a hitelesítő adatok ellopását, a 2FA megkerülését, valamint a tartós hozzáférés megszerzését.

Horde – CVE nem ismert: Az APT28 csoport megpróbált kihasználni egy régebbi XSS sebezhetőséget a Horde rendszerben az <img> hiba attribútumon keresztül.

Zimbra – CVE-2024-27443: XSS sérülékenység a Zimbra naptármeghívók kezelésében. Az X-Zimbra-Calendar-Intended-For fejléc nem megfelelő szanitizálása lehetővé tette a JavaScript beágyazását a felhasználói felületre. A támadók base64 kódolt szkripttel dolgoztak, amely a meghívó megnyitásakor dekódolódott és lefutott.

Bár az ESET nem észlelt RoundPress tevékenységet 2025-ben, a hackerek módszerei továbbra is aktuálisak, mivel a népszerű webmail termékeknél folyamatosan jelennek meg új XSS sérülékenységek.