Összefoglaló

A STOP ransomware családhoz tartozó fertőzések variánsainak száma mára elérte a 200-at.

Leírás

A STOP ransomware család első tagja valószínűsíthetően a 2016-ban detektált .domino kiterjesztést használó fertőzés volt. A következő „STOP ransomware” kampány 2018 decemberében indult. A malware szerzői vélhetően orosz hackercsoportokhoz köthetőek. Az eddigi információk alapján nem ismert a vírus terjedésének pontos módja, de a fertőzést elszenvedett eszközök tulajdonosai arról számoltak be, hogy korábban különböző szoftver crack-eket és keygen file-okat töltöttek le. A vírus újabb verziói főként e-mailek káros csatolmányaként terjednek. A STOP ransomware család több, mint 150 egyedi kiterjesztést használ. Jellemzően, rövid, intenzív kampányok során kerül terjesztésre, ezzel segítve a készítők kilétének titokban maradását.

A ransomware fertőzésének lefolyása:

A vírus első lépésben letölti a %LocalAppData%[guid][random].exe fájlt és elindítja azt. Ez a program a malware elsődleges összetevője, amely további 4 fájlt tölt le:

%LocalAppData%[guid]1.exe

%LocalAppData%[guid]2.exe

%LocalAppData%[guid]3.exe

%LocalAppData%[guid]updatewin.exe

Az 1.exe törli a Windows Defender vírusdefinícióit, majd ezt követően lefuttat egy Powershell scriptet (script.ps1), ami kikapcsolja a Windows Defender valós idejű monitorozó funkcióját.

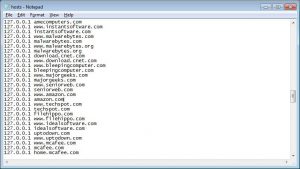

A 2.exe a Windows HOSTS file-t módosítja oly módon, hogy a legnépszerűbb vírusirtó oldalakat a loopback ethernet interface-re irányítja, így akadályozva meg, hogy az áldozat ezeket az oldalakat megnyithassa.

A 3.exe pontos működése nem ismert, feltételezések szerint a fertőzés egy egyedi azonosítót generál a hálózati kártya MAC címének MD5 hash-e alapján és elküldi azt a vezérlőszervernek (Pl.:http://morgem[.]ru/test/get.php?pid=[machine_id]), majd ezt követően a szerver válaszul megküldi a támadó publikus kulcsát.

A fájlok sikeres fogadását követően a program megkezdi az RSA alapú titkosítást, és egyidejűleg elindítja az updatewin.exe programot. A folyamat nagy merevlemez aktivitást generál, ennek elfedésére a képernyőn megjelenik egy hamis Windows Update ablak.

A titkosítási folyamat során a leggyakrabban használt fájltípusok (pl.: .mp4, .rar, .avi, .mdbackup, .xls, .doc stb.)– ide értve a végrehajtható fájlokat is – titkosításra kerülnek. A titkosított fájlokat a régebbi verziók .djvu kiterjesztéssel látták el.

Végezetül létrehozásra kerül egy Time Trigger Task nevű ütemezett feladat, ebben egy változó intervallumú végrehajtási utasítás van, amely ütemezés szerint felülvizsgálja a merevlemez tartalmát és az újonnan keletkezett, még titkosítatlan file-okat is kódolja.

Minden a titkosítás során érintett könyvtárba elhelyezésre kerül egy un. „ransomnote”, amely „_readme.txt” vagy „openme.txt” néven kerül elmentésre. Ebben a fájlban szerepel a titkosítás ténye, illetve további információk a titkosítás feloldásáról, valamint kettő kapcsolati e-mail cím a dekriptálási folyamat koordinálásához.

A zsarolók általában 980$ összeget kérnek a titkosítás feloldásáért, melyből 50% kedvezményt ígérnek, amennyiben 3 napon belül fizet az áldozat. A sikeres feloldhatóság bizonyítására az áldozat lehetőséget kap egyetlen file ingyenes visszaállítására.

Megoldás

Javaslatok:

- A régebbi variánsok néhány fajtája (pl.:.gero, .seto, .moka) esetén elérhető ún. dekriptor, mely segítségével a titkosított fájlok feloldhatók.

- Az aktuálisan elérhető dekriptorok listája a nomoreransom.org weboldalon található.

- Amennyiben mégis bekövetkezik a fertőzés és nem rendelkezett biztonsági mentéssel célszerű bitazonos mentést készíteni a titkosított fájlokról.

- Az adatok lementését követően minden esetben javasolt a fertőzött számítógép megbízható telepítő készletből történő újratelepítése.

- Az operációs rendszeren és a telepített alkalmazásokon mindig telepíteni kell a legújabb frissítéseket.

- Egyes operációs rendszerek rendelkeznek beépített védelemmel, amelyek megakadályozzák az egyidőben bekövetkező nagytömegű filemódosítást (pl.: Windows 10 Controlled Folder Access szolgáltatás)

- A váltságdíj kifizetése nem javasolt, mivel nincs garancia arra, hogy a fizetést követően valóban megtörténik a fájlok visszaállítása.

- Készítsen rendszeresen biztonsági mentéseket adatairól, melyeket lehetőség szerint tároljon offline módon is (pl.: külső merevlemez).

- Legyen elővigyázatos a gyanús csatolmányt tartalmazó e-mailekkel szemben, azokat lehetőség szerint ne nyissa meg.

- Az ismeretlen fájlokat és gyanús e-mail csatolmányokat ellenőrizheti a Virustotal oldalra feltöltve.

Támadás típusa

RansomwareHatás

Loss of availability (Elérhetőség elvesztése)Loss of integrity (Sértetlenség elvesztése)

Hivatkozások

Egyéb referencia: geeksadvice.com

Egyéb referencia: cfoc.org

Egyéb referencia: malwaretips.com

Egyéb referencia: www.pcrisk.com

Egyéb referencia: medium.com

Egyéb referencia: www.2-spyware.com

Indikátorok

A STOP ransomware által használt leggyakoribb kiterjesztések:

.moka, .seto, .gero, .nuksus, .cezor, .djvu, .djvuq, .uudjvu, .djvus, .djvur, .djvut, .puma, .promo, .drume, .tro, .format, .mtogas, .cosakos, .nvetud, .kovasoh, .brusaf, .londec, .krusop, .nacro, .nasoh, .coharos, .nelasod, .lapoi, .ntuseg, .dodoc, .pdff, .tfudet, .tfudeq, .adobee, .promorad, .prandel, .blower, .KEYPASS, .DATAWAIT, .INFOWAIT, .STOP stb.

A támadó jellemzően az alábbi e-mail címeket adja meg kapcsolati információnak:

- gorentos@bitmessage.ch;

- gorentos2@firewall.cc;

- helpshadow@india.com;

- helpshadow@firemail.cc;

- restoredjvu@india.com;

- restoredjvu@firemail.cc;

- pdfhelp@india.com;

- pdfhelp@firemail.cc;

- vengisto@firemail.cc;

- vengisto@india.com;

- gerentoshelp@firemail.cc.

Letöltött állományok:

%LocalAppData%[guid]1.exe

%LocalAppData%[guid]2.exe

%LocalAppData%[guid]3.exe

%LocalAppData%[guid]updatewin.exe