Összefoglaló

2019. év végén egy új – JAVA alapokon nyugvó – zsarolóvírus tűnt fel, amelyet a Blackberry és a KPMG biztonsági kutatói fedtek fel. A féreg kutatóktól a Tycoon nevet kapta. A malware kialakításának köszönhetően mind a Windows, mind a Linux alapú rendszerekre veszélyt jelenthet, mivel a támadók felkészítették arra, hogy mindkét környezetben sikerrel fusson. A Tycoon elsősorban a kis- és közepes vállalatok, valamint oktatási intézmények számára jelent fenyegetést, célja elsősorban az anyagi haszonszerzés; az érintett rendszerben tárolt adatok másolására és kiszivárogtatására (ellopására) vonatkozó adat mindeddig nem került nyilvánosságra.

Leírás

Egy sikeres támadást követő analízis során megállapításra került, hogy az általában szokásos – pl.: tömeges spam leveleken keresztül történő – terjesztési kísérletekkel szemben a Tycoont célzott támadás formájában juttatták be a kiszemelt szervezet informatikai rendszerébe. Kiindulási pontként RDP porton keresztül történt a behatolás, ezt követően a támadók kizárták a rendszerből rendszergazdá(ka)t. Az elemzés során néhány szokatlan támadási technika alkalmazása is felszínre került:

- A fertőzött gépen való futás biztosítására az ún. IFEO (Image File Execution Options) befecskendezést használták. Az IFEO-hoz kapcsolódó beállítások a Windows Registry-ben tárolódnak. Ennek a funkciónak az elsődleges célja, hogy a fejlesztők hibakeresést, illetve hibajavítást végezhessenek egy adott applikáción.

- A ransomware által telepített backdoor funkciót a Windows On-Screen Keyboard funkciójához csatolva futtatták.

- Ezután kikapcsolták a beépített vírusvédelmi alkalmazásokat és lecserélték az Active Directory (Windows tartományvezérlő) szerverek jelszavait.

- Végrehajtásra került a tényleges titkosítás, amely érintette valamennyi -a hálózatban elérhető- fileszervert.

- A támadás során egy ZIP file kerül lementésre az áldozat gépére, amely egy különlegesen kialakított JRE-t (Java Runtime Environment) tartalmaz. A káros kód egy JIMAGE file-ban van tárolva. Eredetileg ezek az image file-ok biztosították az adott JAVA Virtual Machine-hoz tartozó futási környezet erőforrásait.

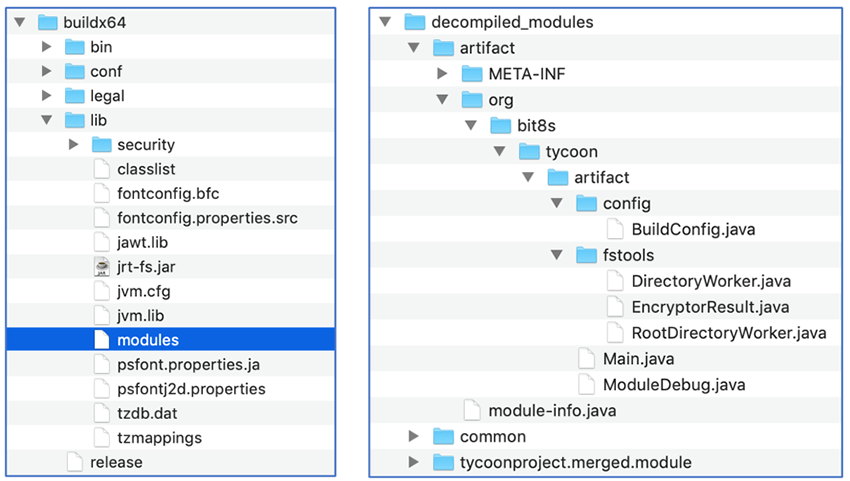

- A kicsomagolt zsarolóvírus három modult tartalmaz, amelyek a ’tycoon’ név alatt találhatóak (innen kapta a nevét a ransomware is) (1. ábra)

A támadás kezdeti lépéseként először egy shell szkript fut le, amely biztosítja a ’Main’ JAVA modul végrehajtását. Fontos megjegyezni, hogy a káros JRE tartalmazza a fenti szkript Windows-os és Linux-os verzióját is, ezáltal szélesebb körben – operációs rendszertől függetlenül – képes lehet terjedni.

A titkosítási folyamat részeként generálódik egy egyedi, install_id-nek nevezett érték. Ezt az értéket a ransomware a megtámadott rendszer egyedi azonosítójának (UUID) SHA-256 értékéből alakítja ki. Minden egyes elérési út számára külön titkosítási szál hajtódik végre. A folyamat végén megtörténik a törölt file-ok felülírása, ezzel is gátolva, megnehezítve a helyreállítást. Ehhez a Windowsba beépített ’cipher.exe’ segédprogramot használja fel.

Az adatok titkosítása AES-256 algoritmust segítségével valósul meg. Az eljárás során alkalmazott kulcs tartalmaz egy 16 byte hosszúságú hitelesítő kódot, ami az adatintegritást hivatott biztosítani. Minden titkosítási szál saját AES-256 kulcstömböt kap, az egyes file-ok különböző kulcsokkal kerülnek titkosításra, majd ezt követően ismételten titkosításra kerülnek, immár a támadó RSA-1024 kulcsával.

A titkosítási folyamat konfigurációs lehetőségei (BuildConfig.java):

A káros kód konfigurációs beállításait a ’BuildConfig’ file tartalmazza, ideértve a támadók e-mail címét, a publikus RSA kulcsot, a ransom note-ot, a kivételek listáját és a végrehajtandó shell parancsokat. Alapesetben a malware – a mellékletben felsorolt kivételeken túl – a teljes könyvtárszerkezetet támadja, azonban titkosítani kívánt tartalom elérési utanként is meghatározható a támadó által, ugyanitt lehetőség van beállítani a titkosítani kívánt file-ok méretét, ezzel is növelve a folyamat gyorsaságát. A ’BuildConfig’ lehetséges paramétereit szintén az alábbi melléklet tartalmazza:

| Value Name | Example Value |

| EMAIL_1 | “dataissafe[at]protonmail[.]com” |

| EMAIL_2 | “dataissafe[at]mail[.]com” |

| FILE_EXTENSION | “thanos” |

| PUBLIC_KEY | “—–BEGIN PUBLIC KEY—– nMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDa+whJSxr9ngcD1T5GmjDNSUEYngz5esbym vy4lE9g2M3PvVc9iLw9Ybe+NMqJwHB8FYCTled48mXQmCvRH2Vw3lPkAnTrQ4zbVx0fgEsoxekqt b3GbK2NseXEeavCi5lo5/jXZi4Td7nlWTu27CluyxRSgvnL0O19CwzvckTM91BKwIDAQABn —–END PUBLIC KEY—–” |

| NUMBER_OF_KEYS_PER_ROOT_PATH | 100 |

| CHUNK_SIZE | 10485760L (10 MB) |

| ENCRYPTION_PATTERN | true, true, false, false, false, true, true, false, false, false, false, false, false, false, false, false |

| HEADER | 0x68, 0x61, 0x70, 0x70, 0x79, 0x6E, 0x79, 0x33, 0x2E, 0x31 (ASCII for “happyny3.1”) |

| DIR_BLACKLIST | “Windows”, “Boot”, “System Volume Information”, “Program Files\Common Files\Microsoft Shared”, “Program Files\Common Files\System”, “Program Files\Common Files\Services”, “Program Files\Common Files\SpeechEngines”, “Program Files (x86)\Common Files\microsoft shared”, “Program Files (x86)\Common Files\System”, “Program Files (x86)\Common Files\Services”, “Program Files (x86)\Common Files\SpeechEngines”, “Program Files\Internet Explorer”, “Program Files\Internet Explorer”, “Program Files\Windows Mail”, “Program Files\Windows Media Player”, “Program Files\Windows Photo Viewer”, “Program Files\Windows Sidebar”, “Program Files\DVD Maker”, “Program Files\MSBuild”, “Program Files\Reference Assemblies”, “Program Files\Windows Defender”, “Program Files\Windows NT”, “Program Files (x86)\Internet Explorer”, “Program Files (x86)\Windows Mail”, “Program Files (x86)\Windows Media Player”, “Program Files (x86)\Windows Photo Viewer”, “Program Files (x86)\Windows Sidebar”, “Program Files (x86)\MSBuild”, “Program Files (x86)\Reference Assemblies”, “Program Files (x86)\Windows Defender”, “Program Files (x86)\Windows NT”, “ProgramData\Microsoft”, “Users\All Users” |

| EXTENSION_BLACKLIST | “mui”, “exe”, “dll”, “lolz” |

| FILE_BLACKLIST | “decryption.txt”, “$Mft”, “$Mft (NTFS Master File Table)”, “$MftMirr”, “$LogFile”, “$LogFile (NTFS Volume Log)”, “$Volume”, “$AttrDef”, “$Bitmap”, “$BitMap”, “$BitMap (NTFS Free Space Map)”, “$Boot”, “$BadClus”, “$Secure”, “$Upcase”, “$Extend”, “$Quota”, “$ObjId”, “$Reparse”, “$Extend”, “bootmgr”, “BOOTSECT.BAK”, “pagefile.sys”, “pagefile.sys (Page File)”, “boot.ini”, “bootfont.bin”, “io.sys” |

| EXEC_COMMANDS | “vssadmin delete shadows /all /quiet”, “wmic shadowcopy delete”, “bcdedit /set {default} bootstatuspolicy ignoreallfailures”, “bcdedit /set {default} recoveryenabled no”, “wbadmin delete catalog -quiet”, “netsh advfirewall set currentprofile state off”, “netsh firewall set opmode mode=disable” |

| TXT | content of the ransom note (see IOCs) |

Megoldás

Védekezési javaslatok

- Megoldásként javasolt a hálózatok jelszóházirendjének szigorítása.

- Az operációs rendszeren és a telepített alkalmazásokon mindig telepíteni kell a legújabb frissítéseket.

- Az alkalmazott vírusvédelmi eszközhöz mindig telepíteni kell a legújabb frissítéseket.

- Legyen elővigyázatos a gyanús csatolmányt tartalmazó e-mailekkel szemben, azokat lehetőség szerint ne nyissa meg.

- Blokkolja az összes URL- és IP-alapú IoC-t a tűzfalon, az IDS-en, a web-átjáróknál, az útválasztóknál.

- Az ismeretlen fájlokat és gyanús e-mail csatolmányokat ellenőrizheti a Virustotal oldalra feltöltve. Érzékeny vagy bizalmas információkat tartalmazó dokumentumok feltöltése nem javasolt.

Támadás típusa

RansomwareHatás

Loss of availability (Elérhetőség elvesztése)Loss of integrity (Sértetlenség elvesztése)

Hivatkozások

Egyéb referencia: techcrunch.com

Egyéb referencia: www.darkreading.com

Egyéb referencia: threatpost.com

Egyéb referencia: www.bankinfosecurity.com

Egyéb referencia: www.cybersecurity-insiders.com

Egyéb referencia: blogs.blackberry.com

Egyéb referencia: exchange.xforce.ibmcloud.com

Indikátorok

JIMAGE module (libmodules):

- eddc43ee369594ac8b0a8a0eab6960dba8d58c0b499a51a717667f05572617fb

E-mail címek:

- pay4dec[@]cock.lu

- dataissafe[@]protonmail.com

- dataissafe[@]mail.com

- foxbit[@]tutanota.com

- moncler[@]tutamail.com

- moncler[@]cock.li

- relaxmate[@]protonmail.com

- crocodelux[@]mail.ru

- savecopy[@]cock.li

- bazooka[@]cock.li

- funtik[@]tutamail.com

- proff-mariarti[@]protonmail.com

Alkalmazott file kiterjesztések:

- thanos

- grinch

- redrum