Összefoglaló

02.03.-án Symantec és az ESET biztonsági cégek kutatói jelentették be, hogy ukrán kormányzati szerverek elleni kibertámadás során új kártevőt azonosítottak. A malware Windows alapú eszközök ellen készült, célja az MBR (Master Boot Record) szektor tönkretételével megakadályozza az adott eszköz elindulását.

Leírás

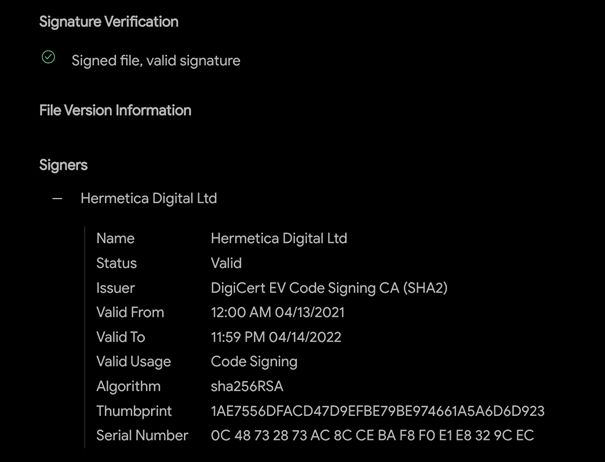

Az új kártevőt HermeticWiper-nek nevezték el, mivel a minta digitális tanúsítvánnyal rendelkezik (1. ábra). A digitális tanúsítvány a Hermetica Digital Lt’ nevében készült és 2021. áprilistól él. Ilyen aláírással rendelkező, legitim fájlok ezidéig nem kerültek beazonosításra. Vélhetően a digitális tanúsítvány kiadásához egy már megszűnt, vagy fedőcéget használtak fel.

1. ábra A kértevő által használt digitális tanúsítvány

A HermeticWiper egy egyedileg írt alkalmazásnak tűnik, amely kevés szabványos funkcióval bír. A rosszindulatú program mindössze 114 KB méretű. A fejlesztők egy korábban bevált technikát használnak fel. A kártevő egy alapvetően használt partíciókezelő meghajtó segítségével (empntdrv.sys) hajtják végre a támadást. A módszer előnye, hogy WindowsAPi nélkül közvetlen felhasználói hozzáférést szerezhetnek.

Korábban a Lazarus Group és az APT33 csoportok használtak hasonló támadási módszert.

A HermeticWiper különböző meghajtókhoz tartozó driver-eket tartalmaz. A malware az operációs rendszer függvényében telepíti a szükséges összetevőt. A folyamat során az EaseUS illesztőprogramot felhasználva érik el a fizikai meghajtókat, valamint szerzik meg az egyes partíciókhoz tartozó információkat.

A HermeticWiper többször egymás után megszámolja az elérhető fizikai meghajtókat. A rosszindulatú program ezután az első 512 bájt, azaz a Master Boot Record (MBR) megrongálására összpontosít minden fizikai meghajtónál. Noha ennek elegendőnek kell lennie ahhoz, hogy az eszköz ne induljon újra, a HermeticWiper folytatja az összes lehetséges meghajtó partícióinak ismételt felsorolását.

Ezután különbséget tesz a FAT és NTFS partíciók között. NTFS partíció esetén elemzi az MFT-t (Master File Table) mielőtt újra meghívná a függvényt, amely segítségével megrongálja azt.

A végrehajtás során több registry bejegyzést is módosít.

Az elemzés szerint a HermeticWiper több, általánosan alkalmazott mappát is feltérképez(My Documents, Desktop, AppData), hivatkozik a rendszerleíró adatbázisra (ntuser) és a Windows eseménynaplóira (C:\Windows” \System32\winevt\Logs). Ennek a funkciónak a pontos mibenléte jelenleg nem ismert, mivel rendszer eddigre már működésképtelenné vált.

Végül a rosszindulatú program megvárja az alvó szálak végrehajtását, mielőtt elindítja a rendszer leállítását, véglegesítve a hatást.

Megoldás

- Az operációs rendszeren és a telepített alkalmazásokon és vírusvédelmi eszközökön mindig telepítse a legújabb frissítéseket!

- Legyen elővigyázatos a gyanús csatolmányt tartalmazó e-mailekkel szemben, azokat lehetőség szerint ne nyissa meg. Az ismeretlen fájlokat és gyanús e-mail csatolmányokat ellenőrizheti a Virustotal oldalra feltöltve!

- Határvédelmi rendszerek szoftvereinek naprakészen tartása, határvédelmi eszközök feketelistájának frissítése (több gyártó rendelkezik nyilvánosan elérhető listákkal pl.: Cisco), ezáltal csökkentve a támadás kockázatát!

Hivatkozások

Egyéb referencia: www.sentinelone.com

Egyéb referencia: blog.cyble.com

Indikátorok

- Win32 EXE

- sha1: 912342f1c840a42f6b74132f8a7c4ffe7d40fb77

- Win32 EXE

- sha1: 61b25d11392172e587d8da3045812a66c3385451

- RCDATA_DRV_X64

- sha1: a952e288a1ead66490b3275a807f52e5

- RCDATA_DRV_X86

- sha1: 231b3385ac17e41c5bb1b1fcb59599c4

- RCDATA_DRV_XP_X64

- sha1: 095a1678021b034903c85dd5acb447ad

- RCDATA_DRV_XP_X86

- sha1: eb845b7a16ed82bd248e395d9852f467