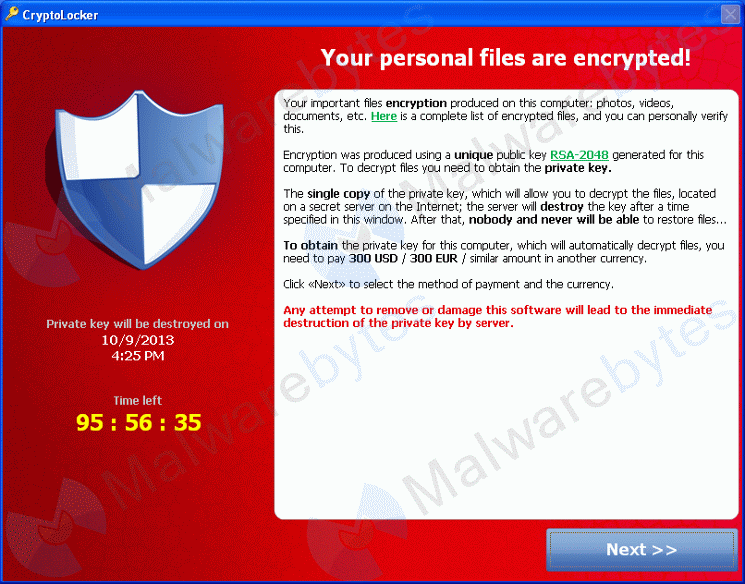

A Cryptolocker trójai vírust és variánsait funkcionalitását tekintve a Ransomware (zsarolás) kategóriába sorolhatjuk, azaz a felhasználó számára elérhetetlenné teszi a számítógépen található állományokat (pl.: Word, Adobe, Autocad). A trójai feladata végeztével valamilyen ellentételezésért cserébe teszi újra hozzáférhetővé az előzőleg titkosított fájlokat. Ennek megfelelően komoly károkat képes okozni a rendszerekben, hiszen a fájlok maradéktalan helyreállítására nem minden esetben adódik lehetőség.

Forrás: http://blog.malwarebytes.org

A trójai program a működése során az állományokat (így például a Word, az Excel és a PowerPoint állományokat, valamint a multimédiás és adatbázisfájlokat) igen erős titkosítási módszerek alkalmazásával kódolja. Emiatt nagyban veszélyezteti az üzleti folytonosságot biztosító folyamatokat, hiszen a nem megfelelő védelemmel ellátott rendszerekben ezek az állományok véglegesen megsemmisülhetnek. A Cryptolocker a titkosítást követően azzal zsarolja meg a felhasználót, hogy anyagi ellentételezés fejében biztosítja a fájlok eredeti állapotba történő visszaállításának lehetőségét. Feltehetően a CryptoLocker vírus mögött álló csoport kiberbűnözőket bérelt fel, hogy a bűnözők által üzemeltetett robothálózat számítógépeire telepítsék fel a vírust.

A trójai vírus eltávolításához több eszköz és módszer használható, mint például a Symantec és a Malwarebytes termékei (ezen cégek termékei a források között megtalálhatóak). A titkosítási módszertan miatt azonban a fájlok maradéktalan helyreállítása nem minden esetben lehetséges, a legmodernebb kódfejtő eszközök sem tudják ezeket teljes biztonsággal visszaállítani. A Nemzeti Kibervédelmi Intézet szakemberei inkább a megelőzést javasolják, ami az alábbi tevékenységekre terjed ki:

- folyamatosan frissített tűzfalak, illetve vírusirtó szoftverek használatát, illetve

- a gyanús weboldalak látogatásának mellőzését,

- a felugró ablakokra történő kattintás átgondolását, illetve

- ismeretlen címzettől érkező gyanús vagy kecsegtető e-mailek csatolmányainak megnyitása előtt vírusellenőrzés lefuttatását vagy

- a felhasználó ellenőrzését.

A teljes biztonság érdekében kérjük, hogy rendszeresen alkalmazzon adatmentést az értékes állományairól. A trójai vírus eltávolításához segítséget ezen a linken találhat.

UPDATE 2014. január 25. 10:30

A Cryptolocker trójai újonnan felfedezett variánsa miatt a Nemzeti Kibervédelmi Intézet riasztást ad ki. A tájékoztatási körbe tartozó érintettek értesítését a Központunk megkezdte.

Hivatkozások:

http://tech.cert-hungary.hu/tech-blog/140124/a-cryptolocker-eltavolitasa

http://tech.cert-hungary.hu/vulnerabilities/CH-10235

http://tech.cert-hungary.hu/vulnerabilities/CH-10411

http://tech.cert-hungary.hu/tech-blog/131126/a-cryptolocker-virust-botnet-gazdak-terjeszthetik

http://www.symantec.com/security_response/writeup.jsp?docid=2013-091122-3112-99&tabid=3

https://security.symantec.com/nbrt/npe.aspx?lcid=1033

https://security.symantec.com/nbrt/nbrt.aspx?lcid=1033

https://forums.malwarebytes.org/index.php?showtopic=134420

http://www.malwarebytes.org/mwb-download

http://blog.malwarebytes.org/intelligence/2013/10/cryptolocker-ransomware-what-you-need-to-know