A támadók a Roundcube Webmail sebezhetőségét kihasználva céloztak meg kormányzati szerveket a Független Államok Közössége (FÁK) régióiban.

A Roundcube Webmail egy nyílt forráskódú, PHP alapú levelezőrendszer, amely támogatja a beépülő modulokat annak érdekében, hogy több funkcióval rendelkezzen. Mivel népszerű a kereskedelmi és kormányzati szervek körében, ezért gyakran válik a hackerek célpontjaivá.

A legfrissebb kihasznált sérülékenység a CVE-2024-37383 számú, közepes súlyosságú XSS (cross-site scripting) típusú biztonsági hiba, amely lehetővé teszi egy rosszindulatú JavaScript kód futtatását a Roundcube oldalon, ha a felhasználók megnyitják a támadó adathalász e-mailjét.

A támadás folyamata

A Positive Technologies jelentése szerint a hackerek egy látszólag tartalom nélküli „üres” e-mailt használnak, mely csak egy .DOC mellékletet tartalmaz.

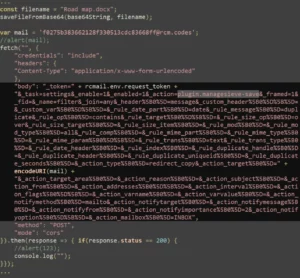

Az üzenetbe beágyazott payload egy base64 kódolású JavaScript kód, amelyet “href” értéknek álcáznak, mely a levelezőszerverből letölti a megtévesztésre szolgáló dokumentumot (Road map.doc). Ezzel egyidejűleg egy jogosulatlan bejelentkezési űrlapot szúr be a HTML oldalba, hogy üzeneteket kérjen a levelezőszervertől. A felhasználó számára megjelenített HTML oldalhoz hozzáadásra kerül egy űrlap a rcmloginuser és a rcmloginpwd mezőkkel (a felhasználó bejelentkezési neve és jelszava a Roundcube klienshez).

A kutatók szerint a támadók a két mező manuális vagy automatikus kitöltésére várnak, hogy megkapják a célszemély fiókjának hitelesítő adatait. Ezután az adatokat egy távoli szerverre küldik a „libcdn[.]org” címen.

A CVE-2024-37383 a Roundcube 1.5.6-nál régebbi verzióit és az 1.6–1.6.6-ig terjedő verziókat érinti, ezért, azoknak a rendszergazdáknak, akik még mindig ezeket a verziókat használják ajánlott a lehető leghamarabb frissíteni. A sérülékenységet a Roundcube Webmail 1.5.7-es és 1.6.7-es verziójával kijavították, de ajánlott a legújabb elérhető verzióra frissíteni, ami a cikk készítésekor a 1.6.9 volt.