A ShrinkLocker nevű új ransomware, új rendszerindító partíciót hoz létre a vállalati rendszerek titkosításához a Windows BitLocker használata során. Ezzel az új zsarolóvírussal a vakcina termelési szektort és a kormányzati szerveket veszik célba.

A ShrinkLocker Visual Basic Scripting (VBScript) nyelven íródott és képes a célgépen futó Windows-verzió megállapítására a Windows Management Instrumentation (WMI) és a Win32_OperatingSystem segítségével. A támadás csak akkor folytatódik, ha az aktuális tartomány megfelelő és a támadott eszköz Vista-nál újabb verziójú operációs rendszerrel rendelkezik. Ellenkező esetben a ShrinkLocker futtatása automatikusan befejeződik és törlődik. Amennyiben a célpont megfelel a támadás követelményeinek, a rosszindulatú program a Windows diskpart futtatásával 100 MB-tal csökkenti az összes nem rendszerindító partíciót, és a fel nem osztott területet ugyanolyan méretű új elsődleges kötetekre osztja fel.

A rosszindulatú program ezután a BCDEdit-tel újratelepíti a rendszerindító fájlokat az újonnan létrehozott partíciókra.

A ShrinkLocker módosítja a rendszerleíró bejegyzéseket is, ezáltal letiltja a távoli asztali kapcsolatokat, vagy engedélyezi a BitLocker titkosítást a Trusted Platform Module (TPM) nélküli gazdagépeken. Kaspersky kutatói dinamikus malware elemzéssel megerősítették, hogy a rosszindulatú program a következő rendszerleíró adatbázis-módosításokat hajtotta végre:

- fDenyTSConnections = 1: RDP-kapcsolatok letiltása

- SCReForceOption = 1: Intelligens kártyás hitelesítés kényszerítése

- UseAdvancedStartup = 1: BitLocker PIN-kód használata szükséges a rendszerindítás előtti hitelesítéshez

- EnableBDEWithNoTPM = 1: kompatibilis TPM nélküli BitLocker engedélyezése

- UseTPM = 2: lehetővé teszi a TPM használatát, ha elérhető

- UseTPMPIN = 2: lehetővé teszi indítási PIN-kód használatát TPM-mel, ha rendelkezésre áll

- UseTPMKey = 2: lehetővé teszi indítókulcs használatát TPM-mel, ha rendelkezésre áll

- UseTPMKeyPIN = 2: lehetővé teszi indítókulcs és PIN-kód használatát TPM-mel, ha rendelkezésre áll

- EnableNonTPM = 1: lehetővé teszi a BitLocker használatát kompatibilis TPM nélkül, jelszót vagy indítókulcsot igényel az USB flash meghajtón

- UsePartialEncryptionKey = 2: indítókulcs használata szükséges a TPM modullal

- UsePIN = 2: indítási PIN-kód használata szükséges a TPM-vel

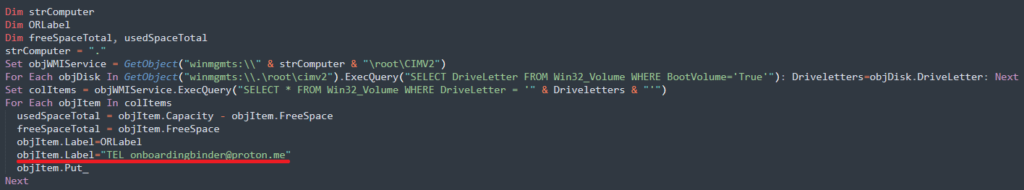

A ShrinkLocker mögött álló támadó nem küld váltságdíj követelő fájlt, helyette egy kapcsolattartási e-mail címet ad meg az új rendszerindító partíciók címkéjeként. Azonban ezt a címkét a rendszergazdák csak akkor fogják látni, ha helyreállítási környezetben vagy más diagnosztikai eszközön keresztül indítják el az eszközüket, így meglehetősen könnyű elsiklani felette.

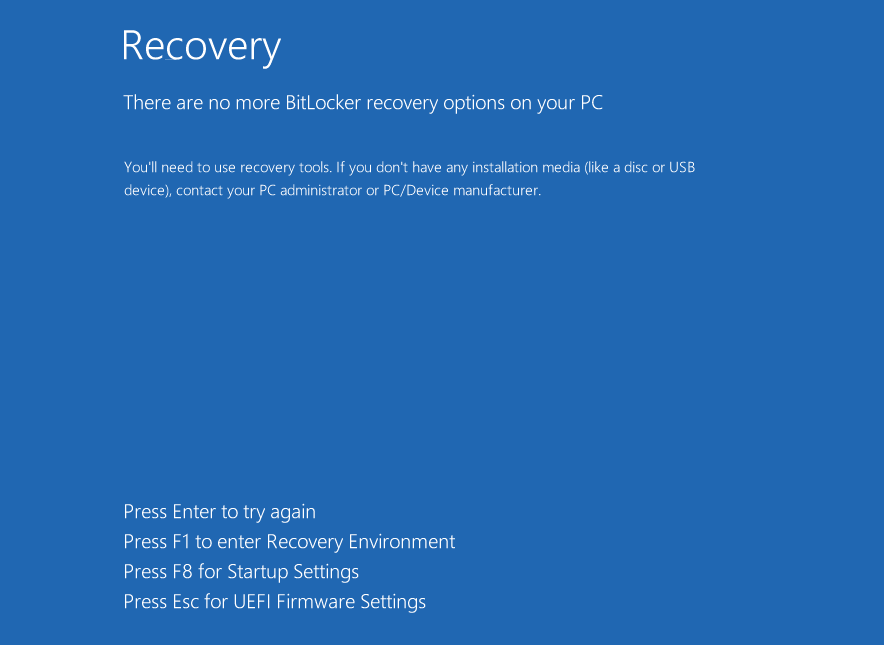

A támadás utolsó szakaszában a meghajtók titkosítása után a támadó törli a BitLocker titkosítási kulcshoz használt védelmi eszközöket (TPM, PIN-kód, indítókulcs, jelszó, helyreállítási jelszó, helyreállítási kulcs) azért, hogy ne lehessen azt helyreállítani.

Ennél a ransomwarenél a támadások nem haszonszerzés céljából jöttek létre hanem, hogy minél nagyobb károkat okozzanak a támadás során. Kaspersky szerint a BitLockert használó vállalatoknak gondoskodniuk kell a helyreállítási kulcsok biztonságos tárolásáról és rendszeresen biztonsági másolatok készítéséről és offline mentésükről. Emellett a vállalatoknak ajánlott megfelelően konfigurált EPP (Endpoint Protection Platforms) használata a BitLockerrel való visszaélési kísérletek észleléséhez, minimális jogosultságok engedélyezéséhez a felhasználók számára, a hálózati forgalom naplózásának és figyelésének engedélyezéséhez (mind a GET-, mind a POST-kérésekhez), a VBS- és PowerShell-végrehajtással kapcsolatos események nyomon követéséhez és a társított parancsfájlok naplózásához.