Összefoglaló

Az új koronavírus járványhoz kapcsolódóan újabb kiberfenyegetést azonosított a SonicWall biztonsági csapata. Az új támadás célja ezúttal kifejezetten a károkozás, mivel az újonnan felfedezett malware a számítógép Master Boot Record-ját (MBR) támadja. Az MBR egy speciális partíciós szektor a merevlemezen, amely jellemzően az első lemezfelület első sávjának első szektorán található. Rendeltetése, hogy tartalmazza a betöltő- vagy rendszerindító kódot, illetve a partíciós táblát, amely a merevlemez-partíciók elhelyezkedési adatait tárolja. Az MBR hiánya esetén a még sértetlen operációs rendszer sem indítható el, így sem maga az operációs rendszer, sem a telepített programok nem használhatóak, azonban a merevlemezen tárolt adatok biztonságban vannak.

Leírás

A most felfedezett kártevő az ismert, és gyakran alkalmazott módszerek segítségével (pl.: e-mail csatolmányban, fájl letöltéssel) terjed. A fertőzés első lépéseként a malware több fájlt is letölt egy ideiglenes könyvtárba.

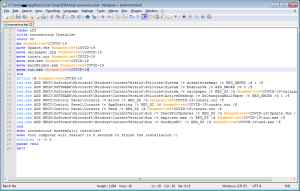

A következő lépések a “coronavirus.bat” fájlban található parancsok szerint alakulnak, amelyek során létrehozásra kerül egy rejtett “COVID-19” elnevezésű mappa, ahova a program átmozgatja az összes letöltött segédfájlt.

Ezután a féreg letiltja a Windows feladatkezelőt, a felhasználói hozzáférés vezénylést (User Access Control – UAC), megváltoztatja a beállított háttérképet, majd ezt a funkciót is letiltja. Végül módosítja a Registry-t, hogy a saját működését biztosítani tudja.

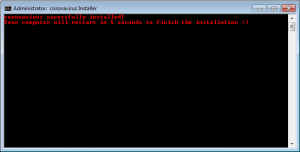

Ekkor egy felugró ablakban tájékoztatja a felhasználót a fertőzés tényéről, majd újraindítja a számítógépet.

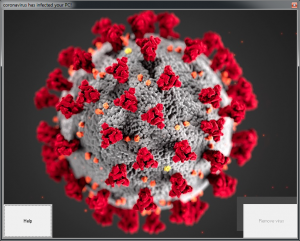

Újraindítást követően a run.exe fájl létrehoz egy run.bat fájlt, hogy a korábbi Registry módosítások megőrzését elősegítse, miközben lefut a mainWindow.exe fájl. A mainWindow.exe lefutása után egy, a koronavírust ábrázoló ablak ugrik fel, amelyen két gomb található, azonban ebből csak a “Help” funkcionál.

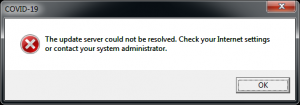

Az Update.VBS file egyetlen funkciója, hogy az alábbi üzenetet megjelenítse a felhasználó számára (updateVBS.png):

Az újraindítást követően lefutó másik file, az end.exe, amely az MBR felülírásáért felelős. Az eredeti MBR-ről egy biztonsági másolatot készít, illetve a második szektorban elhelyez egy szöveget („Created by Angel Castillo. Your Computer Has Been Trashed”), amely minden újraindítást követően megjelenik, miközben az operációs rendszer már nem indítható.

Az MBR helyreállítása ugyan technikailag lehetséges, de ennek végrehajtása meghaladja az átlagos felhasználók ismeretszintjét. Jó hír azonban, hogy az MBR helyreállítása nélkül is hozzáférhetőek maradnak az adatok, ehhez csupán egy másik számítógép segítségével kell felcsatolni az érintett merevlemezt.

Megoldás

Eltávolítás:

A malware eltávolításához a legegyszerűbb módszer egy batch file készítése és admin-ként való futtatása. Az alábbi megoldás segítségével valamennyi módosítás, illetve letöltött file eltávolítható.

Feladatkezelő engedélyezése:

REG ADD HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v disabletaskmgr /t

REG_DWORD /d 0 /f

Értesítések engedélyezése, ha egy program változtatásokat hajt végre a számítógépen.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t

REG_DWORD /d 1 /f

A malware által beállított háttérkép törlése registryből:

REG DELETE HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v wallpaper /f

Háttérkép változtatás engedélyezése:

REG ADD HKCUSOFTWAREMicrosoftWindowsCurrentVersionPoliciesActiveDesktop /v

NoChangingWallPaper /t REG_DWORD /d 0 /f

Kurzor alaphelyzetbe állítása:

REM REG ADD “HKCUControl PanelCursors” /v Arrow /t REG_SZ /d

%SystemRoot%cursorsaero_arrow.cur /f

REM REG ADD “HKCUControl PanelCursors” /v AppStarting /t REG_SZ /d

%SystemRoot%cursorsaero_working.ani /f

REM REG ADD “HKCUControl PanelCursors” /v Hand /t REG_SZ /d

%SystemRoot%cursorsaero_link.cur /f

Káros összetevők eltávolítása (32-bit):

REG DELETE HKLMSoftwareMicrosoftWindowsCurrentVersionRun /v CheckForUpdates /f

REG DELETE HKLMSoftwareMicrosoftWindowsCurrentVersionRun /v explorer.exe /f

REG DELETE HKLMsoftwareMicrosoftWindowsCurrentVersionRun /v GoodbyePC! /f

Káros összetevők eltávolítása (64-bit):

REG DELETE HKLMSoftwareWow6432NodeMicrosoftWindowsCurrentVersionRun /v

CheckForUpdates /f

REG DELETE HKLMSoftwareWow6432NodeMicrosoftWindowsCurrentVersionRun /v explorer.exe

/f

REG DELETE HKLMsoftwareWow6432NodeMicrosoftWindowsCurrentVersionRun /v GoodbyePC!

/f

Run.exe és a kapcsolódó folyamatok futásának megakadályozása:

TASKKILL /f /im run.exe /t

A létrehozott install könyvtár és tartalmának eltávolítása:

RMDIR /S /Q %homedrive%COVID-19

A teljes batch file:

@echo off

REM Allow users to run Task Manager

REG ADD HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v disabletaskmgr /t

REG_DWORD /d 0 /f

REM Allow notitifications when programs try to make changes to the computer

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t

REG_DWORD /d 1 /f

REM Deletes the reg key pointing to the wallpaper set by the malware

reg.exe DELETE HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v wallpaper /f

REM Enables options on the Background tab

REG ADD HKCUSOFTWAREMicrosoftWindowsCurrentVersionPoliciesActiveDesktop /v

NoChangingWallPaper /t REG_DWORD /d 0 /f

REM Just in case the mouse cursor was modified even with the missing quotes

REM REG ADD “HKCUControl PanelCursors” /v Arrow /t REG_SZ /d

%SystemRoot%cursorsaero_arrow.cur /f

REM REG ADD “HKCUControl PanelCursors” /v AppStarting /t REG_SZ /d

%SystemRoot%cursorsaero_working.ani /f

REM REG ADD “HKCUControl PanelCursors” /v Hand /t REG_SZ /d

%SystemRoot%cursorsaero_link.cur /f

REM Delete entires ensuring persistence

REM First check system arch

REG QUERY “HKLMHardwareDescriptionSystemCentralProcessor�” | FIND /i “x86” > NUL && SET

OS=32BIT || SET OS=64BIT

IF %OS%==32BIT (

REG DELETE HKLMSoftwareMicrosoftWindowsCurrentVersionRun /v CheckForUpdates /f

REG DELETE HKLMSoftwareMicrosoftWindowsCurrentVersionRun /v explorer.exe /f

REG DELETE HKLMsoftwareMicrosoftWindowsCurrentVersionRun /v GoodbyePC! /f

) ELSE IF %OS%==64BIT (

REG DELETE HKLMSoftwareWow6432NodeMicrosoftWindowsCurrentVersionRun /v

CheckForUpdates /f

REG DELETE HKLMSoftwareWow6432NodeMicrosoftWindowsCurrentVersionRun /v

explorer.exe /f

REG DELETE HKLMsoftwareWow6432NodeMicrosoftWindowsCurrentVersionRun /v

GoodbyePC! /f

) ELSE (

ECHO “UNKNOWN ARCH – PERSISTENCE COULD NOT BE DELETED!”

)

REM Kill run.exe process and its children

TASKKILL /f /im run.exe /t

REM Remove the install dir and its content

RMDIR /S /Q %homedrive%COVID-19

MBR helyreállítása:

A fenti eltávolító lépések végrehajtása után, a számítógép újraindítását követően az eredeti MBR visszaállítására két módszer javasolt.

1. A CTRL+ALT+ESC billentyűkombináció néhány másodpercig való lenyomásával az MBR visszaáll az eredeti állapotba.

2. Az MBR manuális helyreállítása valamilyen segédprogram (pl.: HDHacker) segítségével.

Hivatkozások

Egyéb referencia: securityaffairs.co

Egyéb referencia: securitynews.sonicwall.com

Egyéb referencia: malwaretips.com

Egyéb referencia: threatpost.com

Indikátorok

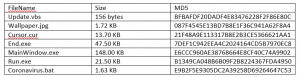

IoC(SHA-256):

- dfbcce38214fdde0b8c80771cfdec499fc086735c8e7e25293e7292fc7993b4c – COVID-19.exe

- 4fd9b85eec0b49548c462acb9ec831a0728c0ef9e3de70e772755834e38aa3b3 – coronavirus.bat

- c3f11936fe43d62982160a876cc000f906cb34bb589f4e76e54d0a5589b2fdb9 – end.exe

- b780e24e14885c6ab836aae84747aa0d975017f5fc5b7f031d51c7469793eabe – mainWindow.exe

- c46c3d2bea1e42b628d6988063d247918f3f8b69b5a1c376028a2a0cadd53986 – run.exe

- a1a8d79508173cf16353e31a236d4a211bdcedef53791acce3cfba600b51aaec – Update.vbs

- df1f9777fe6bede9871e331c76286bab82da361b59e44d07c6d977319522ba91 – run.bat