Az aktuális támadási kampányban a hackerek a Check Point Remote Access VPN szolgáltatásokat veszik célba, hogy hozzáférjenek a vállalatok belső hálózataihoz.

A Remote Access minden Check Point hálózati tűzfalba integrálva van, mely konfigurálható kliensek közötti VPN szolgáltatásként, a vállalatok belső hálózatainak VPN-klienseken keresztül történő eléréséhez, vagy beállítható SSL VPN portálként a webalapú hozzáféréshez.

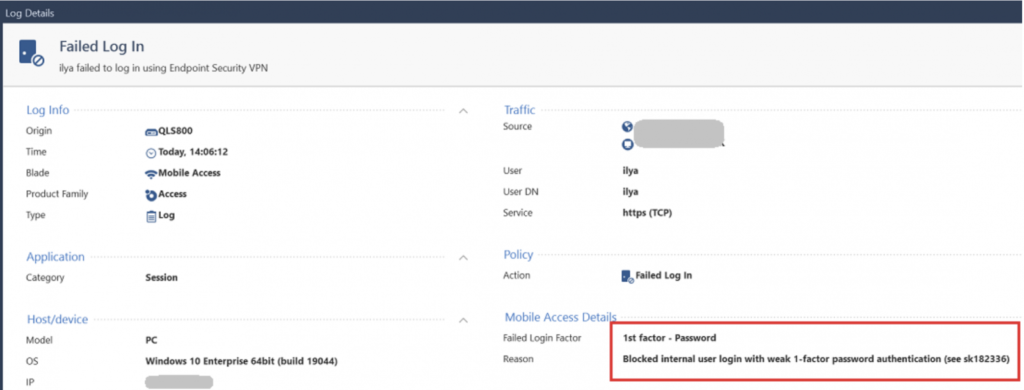

A Check Point szerint a támadók olyan régi helyi felhasználói fiókokkal rendelkező biztonsági átjárókat (Security Gateway) céloznak meg, melyek már nem biztonságosak, mivel ezek a fiókok csak jelszóval vannak védve ahelyett, hogy tanúsítvány alapú hitelesítést is használnának a támadások megelőzése érdekében.

A folyamatos támadások kivédésére a Check Point arra hívta fel az ügyfelei figyelmét, hogy ellenőrizzék a sebezhető fiókokat a Quantum Security Gateway és a CloudGuard Network Security termékeken, valamint a Mobile Access és Remote Access VPN szoftver blade-eken.

Továbbá azt javasolják, hogy használjanak biztonságosabb felhasználó hitelesítési eszközöket (a javasolt utasítások alapján), vagy töröljék a sérülékeny fiókokat a Security Management Server adatbázisából.

A vállalat kiadott egy Security Gateway gyorsjavítást is, amely telepítése után a gyenge, csak jelszóval hitelesített fiókokkal nem tudnak bejelentkezni a VPN szolgáltatásba.

Az ügyfelek ebben az útmutatóban további információkat találhatnak a VPN szolgáltatások biztonságának javításához, továbbá ahhoz, hogy hogyan reagáljanak, amikor valaki jogosulatlanul akar behatolni a hálózatba.

A Cisco VPN szolgáltatása szintén veszélyben van

A Check Point a második olyan vállalat, amely arra figyelmeztet, hogy VPN szolgáltatásait az elmúlt hónapokban folyamatos támadások érik. Áprilisban a Cisco egy nagyszabású, a Cisco, CheckPoint, SonicWall, Fortinet és Ubiquiti eszközök VPN és SSH szolgáltatásait célzó, a hitelesítő adatok megszerzésére irányuló kampányra figyelmeztetett.

A támadások 2024. március 18. körül kezdődtek. Minden támadás TOR kilépési pontokból, proxykból és más anonimizálási eszközökből indult. Egy hónappal korábban a Cisco brute force támadásokra figyelmeztetett, amelyek a távoli hozzáférésű VPN (RAVPN) szolgáltatásokat futtató Cisco Secure Firewall eszközöket célozták meg.