A ThreatFabric csalásfelderítő vállalat kutatói november óta az Anatsa aktivitásának növekedését észlelték, legalább öt olyan androidos kampányt észleltek, amelyek célpontjai az európai felhasználók voltak.

Minden támadási hullám meghatározott földrajzi régiókra összpontosított. Olyan dropper alkalmazásokat használnak, amelyeket úgy alakítottak ki, hogy elérjék a Google Play “Top New Free” kategóriáit. Ez hitelességet kölcsönöz nekik és növeli a sikeres fertőzési arányt.

A dropper alkalmazások többlépcsős fertőzési folyamatot hajtanak végre, és az Android hozzáférési szolgáltatásával visszaélve megkerülik a mobil operációs rendszer 13-as verziójáig terjedő biztonsági intézkedéseket.

A ThreatFabric tavaly nyáron olyan Európára összpontosító Anatsa kampányra figyelmeztetett, amely elsősorban hamis PDF megjelenítő alkalmazásnak álcázta magát. Ez szintén a Google Playen elhelyezett dropper alkalmazásokat használt.

A legújabb Anatsa kampányban a rosszindulatú szoftverek üzemeltetői PDF és hamis cleaner alkalmazásokat is használnak. (A felesleges fájlok törlésével helyet szabadítanak fel a készüléken.)

Ezekre példa a “Phone Cleaner – File Explorer” nevű alkalmazás, amely több mint 10000 letöltésnél jár, valamint a “PDF Reader: File Manager” nevű alkalmazás, amely több mint 100000 letöltést regisztrált.

A ThreatFabric kutatói elmondták, hogy az Anatsa dropperek 150000 letöltésének száma a Google Play-en alacsony becslés, és a valós szám közelebb lenne a 200000-hez.

Az öt észlelt rosszindulatú alkalmazás a következő:

- Phone Cleaner – File Explorer (com.volabs.androidcleaner).

- PDF Viewer – File Explorer (com.xolab.fileexplorer)

- PDF Reader – Viewer & Editor (com.jumbodub.fileexplorerpdfviewer)

- Telefon tisztító: File Explorer (com.appiclouds.phonecleaner)

- PDF Reader (PDF olvasó): Fájlkezelő (com.tragisoap.fileandpdfmanager)

A felfedezés és a tanulmány publikálása óta a Google eltávolította az összes észlelt Anatsa droppert.

Tekintettel arra, hogy az Anatsa folyamatosan új támadási hullámokat indít friss dropper alkalmazásokkal, a letöltések száma várhatóan tovább fog nőni. Az Anatsa 2023 első felében 130000 letöltést ért el, ezt már most meghaladta.

Az egyik stratégia az AccessibilityService kihasználása, amelyet a payload automatikus, felhasználói beavatkozás nélküli telepítéséhez használják. Ezt a szolgáltatást a fogyatékkal élő felhasználók megsegítésére hozták létre. A rosszindulatú szoftverek gyakran visszaélnek ezzel az Android szolgáltatással, annak ellenére, hogy a Google nemrégiben frissítette az irányelveit és korlátozásokat vezetett be a visszaélések elleni küzdelem érdekében. Az Anatsa dropperek a szolgáltatáshoz való hozzáférési engedélyt a “hibernált akkumulátor-csökkentő alkalmazások” szükségességével álcázták, ami egy tisztább alkalmazás kontextusában legitim funkciónak tűnik.

A Threat Fabric egy esetben megállapította, hogy a rosszindulatú kód egy héttel a dropper alkalmazás Google Playre való feltöltése után került bevezetésre, és a felhasználói felület navigációs paramétereit a Samsung készülékekéhez (One UI) illeszkedő paraméterekkel egészítette ki. Más dropperek nem tartalmaznak gyártóspecifikus kódot, így az Android eszközök szélesebb választékát célozzák.

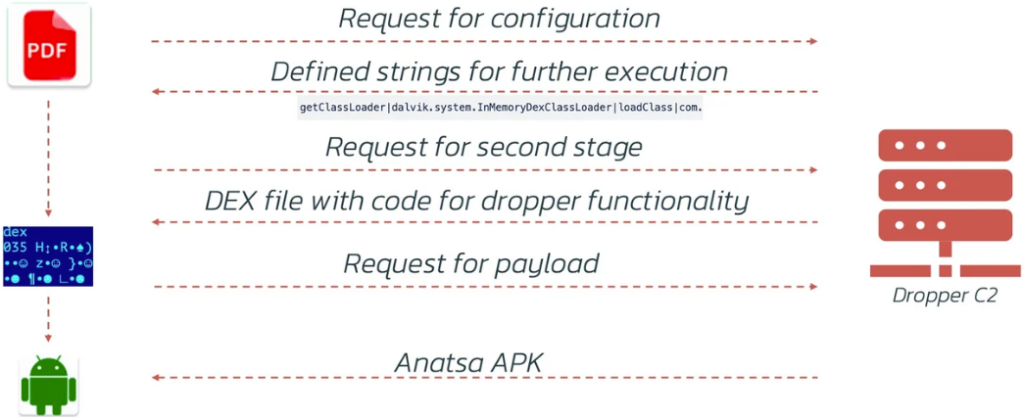

A rosszindulatú kód négy különböző lépésben töltődik le a C2-ről, ami valószínűleg a Google kódfelülvizsgálati mechanizmusai általi észlelés és megjelölés elkerülésének taktikája.

- Konfiguráció lekérdezése: Letölti a C2 szerverről a rosszindulatú kódhoz szükséges alapvető karakterláncokat tartalmazó konfigurációt, a gyanús jelzők elrejtésével elkerülve az azonnali észlelést.

- DEX fájl letöltése: A korábban letöltött karakterláncok által aktivált, a hasznos teher telepítéséért felelős rosszindulatú kódot tartalmazó DEX fájl letöltése.

- Payload URL konfiguráció: Letölti a payload URL címét tartalmazó konfigurációs fájlt, így a támadók szükség szerint frissíthetik a payload linkjét.

- Payload telepítése: Az Anatsa a DEX fájlt használja rosszindulatú szoftver letöltésére, telepítésére és elindítására, ezzel befejezve a fertőzési folyamatot.

Az Android felhasználóknak ajánlott az alkalmazások telepítése előtt gondosan áttekinteniük a felhasználói értékeléseket és a kiadói előzményeket. A védelem megőrzésének jó módja, hogy elkerüljék azokat az alkalmazásokat, amelyek nem olyan gyártóktól származnak, amelyeknek megalapozott hírnevük van.

Új alkalmazások telepítésekor erősen ajánlott ellenőrizni a kért engedélyek listáját, és megtagadni azokat, amelyek nem kapcsolódnak az alkalmazás céljához (pl. egy képszerkesztő alkalmazásnak nincs szüksége a mikrofonhoz való hozzáférésre).

Az Android felhasználókat a Google Play Protect automatikusan védi a rosszindulatú programok ismert változataival szemben. Ez a funkció alapértelmezés szerint be van kapcsolva a Google Play szolgáltatással rendelkező Android eszközökön. A Google Play Protect figyelmeztetheti a felhasználókat vagy blokkolhatja a rosszindulatú viselkedésről ismert alkalmazásokat, még akkor is, ha ezek az alkalmazások a Play-en kívüli forrásból származnak.