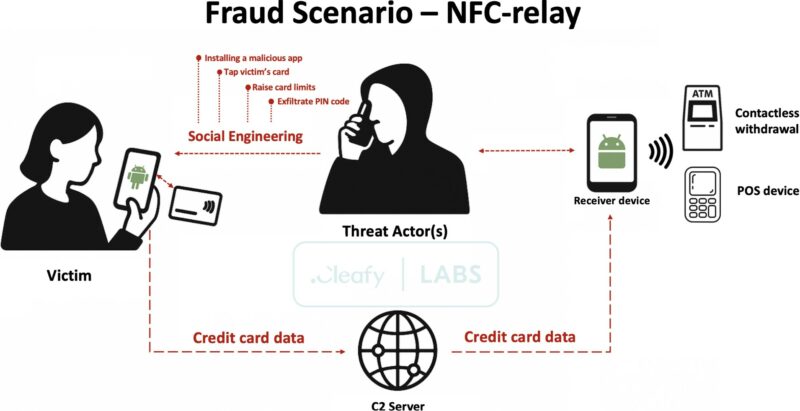

A SuperCard X névre hallgató, újonnan azonosított malware-as-a-service (MaaS) platform olyan módszert vezet be, amely az NFC-technológiát kihasználva teszi lehetővé bankkártyás csalások végrehajtását. A rendszer működése többfázisú megtévesztésen alapul. A támadók kezdetben megtévesztő SMS-eket vagy WhatsApp üzeneteket küldenek, amelyek látszólag a banktól származnak. Ezek az üzenetek sürgető hangvételűek, (például gyanús tranzakcióra figyelmeztetnek) és arra utasítják az áldozatot, hogy hívjon fel egy megadott telefonszámot. Itt veszi kezdetét az ún. Telephone-Oriented Attack Delivery (TOAD) módszer.

A telefonhívás során a támadók meggyőzik az áldozatot egy „biztonsági alkalmazás” telepítéséről. Ezek valójában rosszindulatú programok, a SuperCard X különböző variánsai: Verifica Carta, SuperCard X, illetve KingCard NFC. A hívás során a támadók gyakran a kártyához tartozó PIN-kódot is megszerzik, és arra kérik az áldozatokat, hogy töröljék a kártyájukhoz kapcsolódó limiteket, ezzel megkönnyítve a későbbi pénzfelvételt vagy vásárlást.

A SuperCard X lényege az NFC relay technikában rejlik. A fertőzött eszköz NFC olvasóként működik. Amint az áldozat a telefon közelébe helyezi bankkártyáját, az alkalmazás „lehallgatja” majd eltárolja a kártya által sugárzott adatokat. Ezek az információk ezután egy távoli szerverre kerülnek továbbításra, ahonnan egy másik eszköz, a Tapper alkalmazás segítségével képes emulálni a kártyát, így POS-terminálokon vagy érintéses ATM-eken keresztül tranzakciók hajthatók végre.

Technikai szempontból a SuperCard X platform zárt rendszerként működik: a támadóknak először regisztrálniuk kell a szolgáltatásban, majd az áldozatokkal közölt bejelentkezési adatok segítségével történik a fertőzött eszközök összekapcsolása a támadók infrastruktúrájával. A C2-kommunikáció során HTTPS alapú protokollokat, sőt bizonyos esetekben kölcsönös TLS-t (mTLS) alkalmaznak, ami a kommunikáció titkosítását hivatott biztosítani. Az észlelt fertőzött alkalmazások bejelentkezési képernyői kisebb eltéréseket mutatnak, ami arra utal, hogy azokat különböző támadók egyedileg generálják, testreszabott kampányokhoz.

Ez az újszerű kampány jelentős pénzügyi kockázatot hordoz, amely a banki intézmények hagyományos célpontjain túlmenően közvetlenül érinti a fizetési szolgáltatókat és a hitelkártya-kibocsátókat. A malware és az NFC innovatív kombinációja képessé teszi a támadókat arra, hogy hitelkártyákkal csalárd módon készpénzfelvételeket hajtsanak végre.