A Microsoft arra figyelmeztet, hogy a Storm-0501 ransomware csoport most hibrid felhőkörnyezeteket vesz célba, mellyel a támadásaikat kiterjesztik az áldozatok összes eszközére. A támadók a gyenge hitelesítő adatok és a privilegizált fiókok kihasználásával hozzáférnek a felhő alapú környezethez, ahol ransomware-t telepítenek és kihasználják a már ismert sebezhetőségeket, úgymint:

- CVE-2022-47966 (Zoho ManageEngine),

- CVE-2023-4966 (Citrix NetScaler),

- CVE-2023-29300 és

- CVE-2023-38203 (ColdFusion 2016).

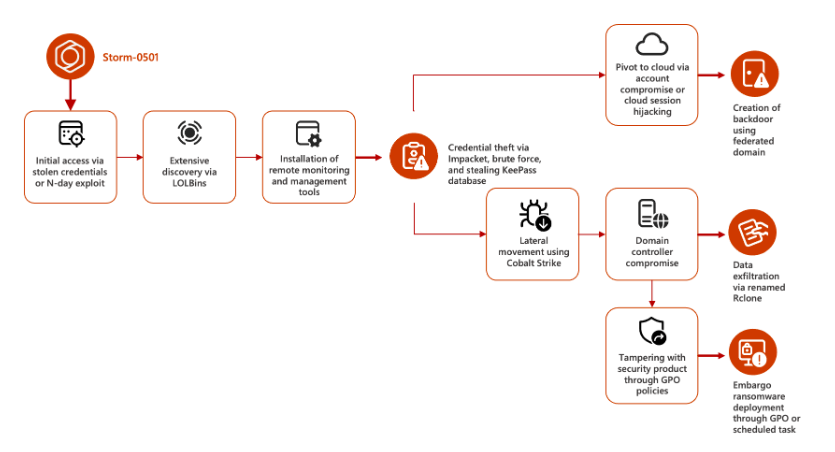

A Storm-0501 támadási folyamata

A támadó oldalirányú mozgást végez az Impacket és a Cobalt Strike keretrendszerek segítségével, adatokat lop el egy Windows-eszköz utánzására átnevezett egyéni Rclone binárison keresztül, és PowerShell cmdletekkel hatástalanítja a biztonsági felügyeleti alkalmazást.

A kompromittálódott Microsoft Entra ID (korábban Azure AD) kihasználásával a Storm-0501 a helyi környezetből a felhőbe is képes bejutni, ezzel veszélyezteti a fiókok szinkronizálását és eltérítheti a munkameneteket a perzisztencia elérésének érdekében.

A Microsoft Entra Connect Sync fiókok kulcsfontosságúak a helyi Active Directory (AD) és a felhőalapú Microsoft Entra ID közötti adatok szinkronizáláshoz.

Ha a támadók rendelkeznek a Directory Synchronization Account-tal, akkor AADInternals eszközök segítségével módosítani tudják a felhőben tárolt jelszavakat.

Ha domain admin vagy más magas jogosultságokkal rendelkező helyi rendszergazdai fiók is található a felhőben, illetve nincs megfelelő védelem (többfaktoros authentikáció), a Storm-0501 ugyanazokkal a hitelesítő adatokkal el tudja érni a felhőt.

Miután a támadók hozzáfértek a felhőhöz, létrehoznak egy új egyesített tartományt a Microsoft Entra-n, amely lehetővé teszi, hogy úgy hitelesítsék magukat, mintha olyan felhasználók lennének, akiknek az “Immutableid” property-je ismert vagy beállításra került.

Az utolsó lépésben pedig az áldozat helyi és felhő környezetében a megszerzett domain admin-nal telepítik az Embargo ransomware-t, majd ütemezett feladatokon vagy Group Policy Objects-n (GPO-k) keresztül titkosítják a fájlokat. Az Embargo csoprt Rust alapú malware-ket használ a ransomware-as-a-service (RaaS) művelethez.