Hamis telepítőprogramokat alkalmaznak népszerű mesterséges intelligencia (MI) alapú eszközökhöz, mint például az OpenAI ChatGPT vagy az InVideo AI, amelyekkel különféle rosszindulatú szoftverek — így a CyberLock és Lucky_Gh0$t zsarolóprogramok, valamint az újonnan azonosított Numero malware — terjesztése történik.

A Cisco Talos kutatója, Chetan Raghuprasad szerint a CyberLock ransomware PowerShell alapú és elsősorban a rendszer bizonyos fájljainak titkosítására fókuszál. A Lucky_Gh0$t pedig a Yashma ransomware egyik variánsa, amely a Chaos ransomware sorozat hatodik generációját képviseli, minimális módosításokkal. Ezzel szemben a Numero egy destruktív malware, amely a Windows grafikus felhasználói felületének komponenseit manipulálja, ezzel az eszköz működésképtelenné válik.

A legitim MI eszközök népszerűek az üzleti szegmensben, különösen a B2B (business-to-business) értékesítés és marketing területein, így a támadók fő célpontjai ezen iparágak szereplői.

Például a „novaleadsai[.]com” domain egy hamis AI platform, amely a NovaLeads nevű lead monetizációs (bevételszerző) szolgáltatást próbálja meghamisítani. Az oldalt valószínűsíthetően SEO mérgezéssel optimalizálják, hogy minél előrébb kerüljön a keresési találatok között.

A felhasználókat ingyenes, egy évre szóló hozzáféréssel csalogatják, majd havi 95 dolláros előfizetést kínálnak. A letöltött ZIP archívum egy .NET alapú futtatható állományt („NovaLeadsAI[.]exe”) tartalmaz, amely a domain létrehozásának napján (2025. február 2.) került fordításra. Ez az állomány tölti be a PowerShell-alapú CyberLock ransomware-t.

A malware jogosultságokat emel és adminisztrátori jogokkal futtatja magát, majd titkosítja a meghajtókon található, előre meghatározott kiterjesztésű fájlokat. A zsarolólevélben 50 000 dollár értékű Monero fizetést követelnek, három napon belüli teljesítéssel. Érdekesség, hogy a támadók azt állítják, hogy a pénzösszeg a Palesztinában, Ukrajnában, Afrikában és Ázsiában élő nők és gyermekek támogatására fordítódik majd.

A Cyberlock célpontjai, forrás: The Hacker News

A zsarolólevél szövege felhívja a figyelmet, hogy az igényelt összeg eltörpül az ártatlan, különösen gyermekáldozatok életéhez képest, és hogy az önkéntes segítségnyújtás hiánya miatt folyamodtak ehhez a módszerhez.

A támadás végső szakaszában a támadók a „cipher.exe” rendszeralkalmazást („living-off-the-land” eszköz) használják a „/w” paraméterrel a nem használt lemezterület törlésére, ezzel megnehezítve a törölt fájlok digitális nyomkövetését és helyreállítását.

A Cisco Talos továbbá észlelte, hogy a Lucky_Gh0$t ransomware egy hamis ChatGPT prémium verzió telepítőjében is terjed. A rosszindulatú önkicsomagoló (SFX) telepítő tartalmaz egy „dwn[.]exe” nevű fájlt, amely a Microsoft „dwm[.]exe” folyamatát utánozza, valamint eredeti Microsoft nyílt forráskódú MI eszközöket az Azure ökoszisztémából.

A fertőzés során az SFX telepítő aktiválja a ransomware-t, amely főként 1,2 GB-nál kisebb fájlokat titkosít, de csak azután, hogy törli a kötetekről készült shadow copy-kat és biztonsági mentéseket, megakadályozva az adatok visszaállítását.

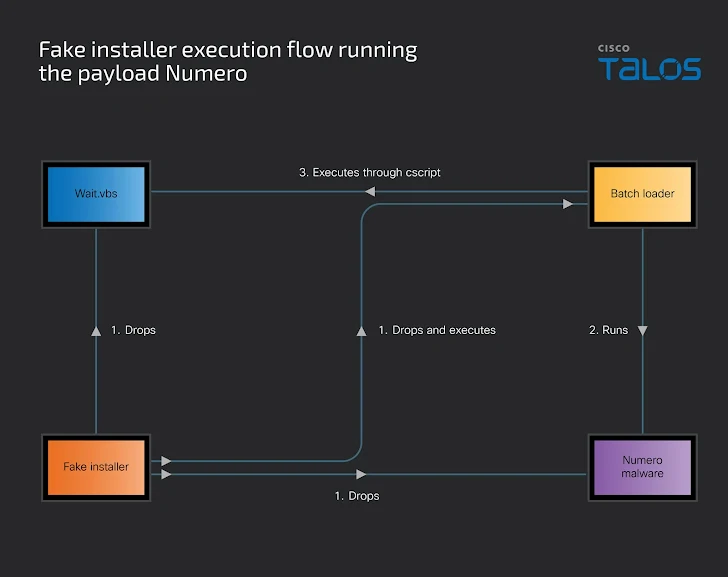

Numero támadási folyamat, forrás: The Hacker News

A zsarolólevelek egyedi dekódolási azonosítót tartalmaznak és az áldozatokat a Session üzenetküldő alkalmazáson keresztül való kapcsolatfelvételre utasítják a váltságdíj fizetésével és a dekriptáló megszerzésével kapcsolatban.

Egy másik támadási módszer a hamis InVideo AI telepítő használata, amely egy destruktív, a „Numero” nevű malware-t juttatja a rendszerbe. Ez a telepítő három komponensből áll: egy Windows batch fájlból, egy Visual Basic Scriptből és a Numero futtatható állományából. A batch fájl végtelen ciklusban indítja és szünetelteti a malware-t, így folyamatosan futtatva azt.

A Numero egy 32 bites C++ alkalmazás, amely malware-elemző eszközöket és hibakeresőket keres a futó folyamatok között, majd az asztali ablak elemeit (cím, gombok, tartalom) a „1234567890” számsorozattal írja felül.

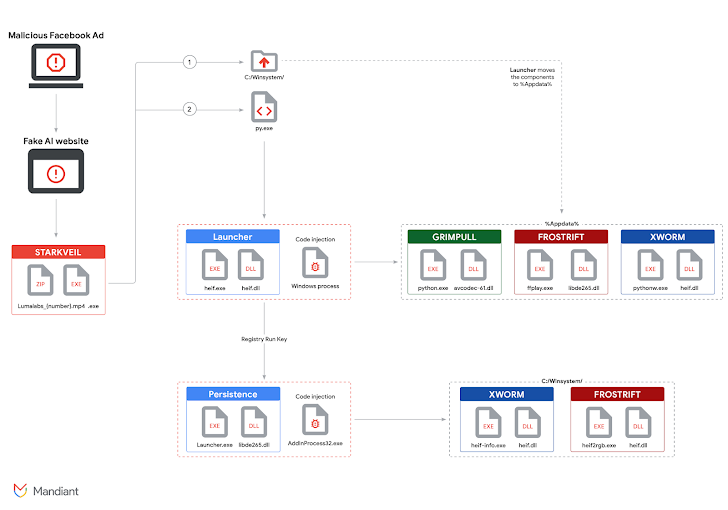

Eközben a Google tulajdonában lévő Mandiant egy rosszindulatú reklámkampányt tárt fel, amely Facebookon és LinkedIn-en keresztül álhirdetésekkel hamis AI videó generátor platformokra irányítja a felhasználókat (például Luma AI, Canva Dream Lab, Kling AI). Ezt a tevékenységet az UNC6032 nevű csoporthoz kötik, melynek háttere feltételezhetően Vietnámhoz kapcsolódik. A kampány 2024 közepétől aktív.

Káros hirdetéskampány, forrás: The Hacker News

A támadás mechanizmusa a következő: a felhasználóktól bemeneti utasítást kérnek videó generálásához, de a bemenet nem releváns. A weboldal célja egy Rust alapú dropper, a STARKVEIL elindítása, amely három különböző moduláris malware családot juttat a rendszerbe:

- GRIMPULL: downloader, amely TOR hálózaton keresztül tölti le a további .NET payloadokat, majd memóriába tölti őket.

- FROSTRIFT: .NET alapú backdoor, amely rendszer- és alkalmazásinformációkat gyűjt, valamint 48 féle kiterjesztést keres Chromium alapú böngészőkben (jelszókezelők, hitelesítők, kriptopénztárcák).

- XWorm: .NET alapú távoli hozzáférésű trójai (RAT), amely keyloggingot, parancsvégrehajtást, képernyőkép-készítést, adatgyűjtést végez és az áldozatot Telegramon keresztül értesíti.

A STARKVEIL továbbá elindít egy Python-alapú droppert (COILHATCH), amely DLL side-loading technikával futtatja a fent említett payloadokat.

A Mandiant hangsúlyozza, hogy az ilyen támadások már nem kizárólag grafikus szakembereket céloznak, hanem bárki könnyen áldozattá válhat egy megtévesztő, ártalmatlannak tűnő hirdetés hatására, mivel az új MI eszközök kipróbálásának vonzereje jelentős.