A Check Point a közelmúltban azonosított és blokkolt egy globális méretű, rosszindulatú PDF fájlokat használó adathalászkampányt egy mesterséges intelligenciával működő motor segítségével.

A “Deep PDF”, egy innovatív AI modell, amely a ThreatCloud AI integrált része, óriási előrelépést jelent az adathalász kampányokban használt rosszindulatú PDF-ek azonosításában.

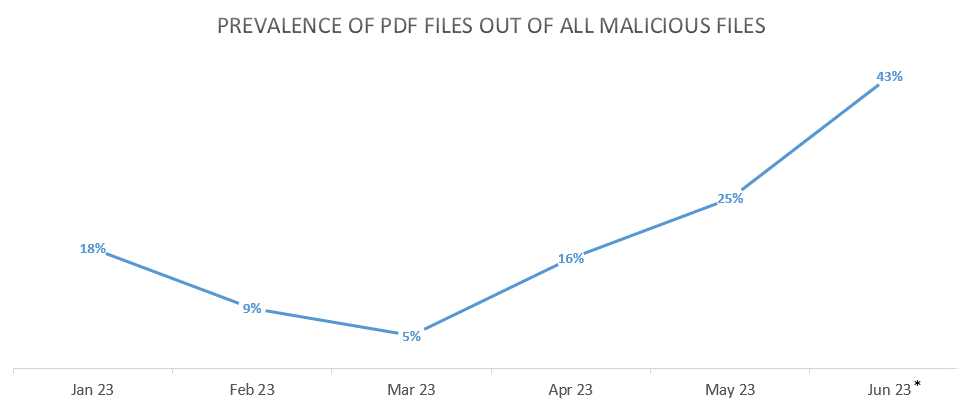

A ‘Deep PDF’ motor adathalász mintákat keresve megvizsgálja többek között a PDF szerkezetét, a beágyazott képeket, az URL-eket, valamint a nyers tartalmakat. A modell előnye a felismerhető fájlok mennyiségében és pontosságában rejlik, hisz a Deep PDF képes megkülönböztetni a jó- és a rosszindulatú fájlokat. Pusztán 2023 májusában körülbelül 500 fájlt azonosítottak egyértelműen az AI modell segítségével, amelyek közül csak néhányat tudtak azonosítani később más gyártók.

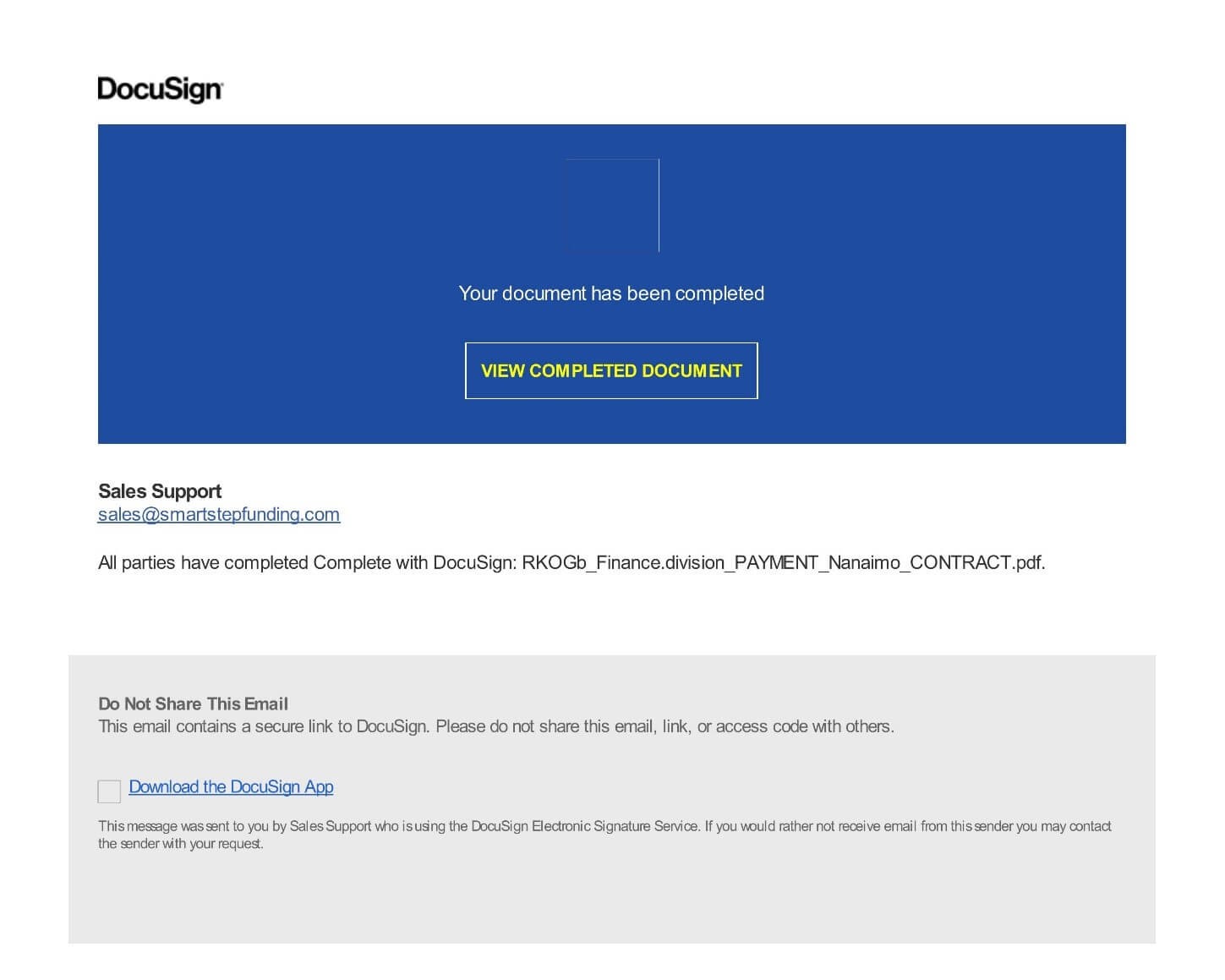

Egy nemrégiben készült adathalász dokumentum, amelyet a Deep PDF valós időben blokkolt:

A fenti dokumentum először egy hiteles DocuSign PDF-nek tűnhet, amely arra csábítja a felhasználót, hogy nyisson meg egy rosszindulatú weboldalt, és írja be a hitelesítő adatait. A Deep PDF a DocuSign-ban felismeri, hogy egy nem biztonságos adathalász webhelyre mutató link található a benne (mint például a ‘@’ jel az URL-ben: https://ipfs[.]io/ipfs/QmTLKnENpVmWBA579ME8hVU6KQxPShAxNtDTnsFZYRL5UW?filename=index.html#finance.division@nanaimo.ca).

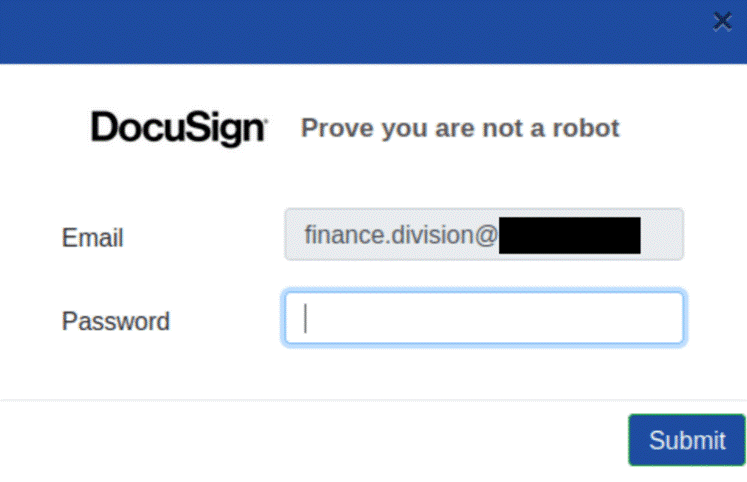

Amikor a felhasználó a “VIEW COMPLETED DOCUMENT” gombra kattint, egy HTML fájl nyílik meg, és a felhasználónév és jelszó megadására kéri a felhasználót.

Ebben a szakaszban, a PDF beolvasása után a Deep PDF sikeresen blokkolja a weboldalt, hogy a felhasználó nem tudja megnyitni azt.

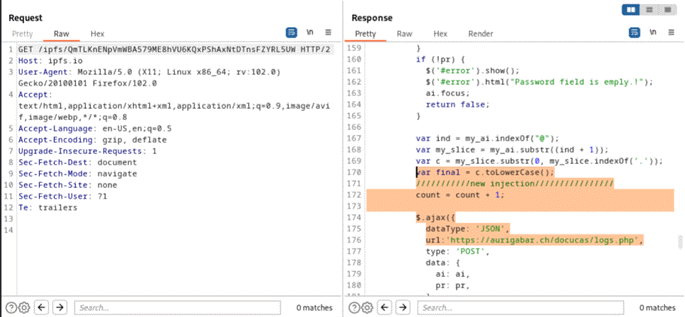

A forráskód vizsgálatakor kiderült, hogy az oldal a glitch[.]com-on készült, amely különböző weboldalak gyors létrehozásáról ismert. További elemzések alapján nyilvánosságra került, hogy maga a HTML fájl beágyazott JavaScript kódot tartalmaz, amely általános sablonként szolgál az információlopási tevékenységekhez. Az URL oly módon került módosításra, hogy a felhasználót a támadó domainjére irányítsa át.

Miután a felhasználó elküldi a jelszókérést, a hitelesítő adatok továbbításra kerülnek a hxxps[://]aurigabar[.]ch/docucas/logs[.]php címre.

Ezt követően a felhasználót visszairányítják a DocuSign bejelentkezési oldalára, amely timeout-ot szimulál, hogy a felhasználó azt higgye, hogy a DocuSign előtt kell igazolnia a személyazonosságát.

Ez a támadás csak egy a sok fenyegetés közül, amelyet a Deep PDF képes sikeresen felismerni statikus szignatúrák vagy kézi segítség nélkül.