Szerencsére egyre több felhasználó kezeli kellő gyanakvással az e-mailek mellékleteként érkező docx és xls kiterjesztésű dokumentumokat, ezeket ugyanis gyakran rosszindulatú makrók és egyéb káros programok terjesztéséhez is felhasználhatják a támadók. Ennek köszönhetően azonban a kiberbűnözők egyre újabb módszereket dolgoznak ki a felhasználók megtévesztésére. A HP Wolf Security jelentésében ezúttal a pdf dokumentumokba ágyazott rosszindulatú makrókat tartalmazó docx fájlokra hívják fel a figyelmet.

A támadás menete

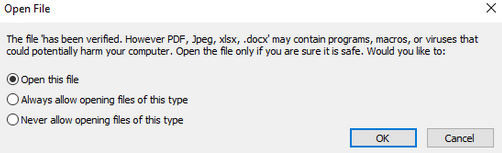

Az e-mailben érkező „átutalási számla” nevű PDF megnyitásakor az Adobe Reader felkínálja a felhasználónak, hogy a dokumentumban lévő docx fájlt is nyissa meg, ami már önmagában gyanakvásra adhat okot. Hogy minél több áldozattal elhitethessék, hogy a Word dokumentum nem veszélyes, a támadók a beágyazott fájlnak az „ellenőrzött” („has been verified”) nevet adták, így a biztonsági figyelmeztetés első mondata szerint – a fájlnév beolvasásával – olyan mintha az Adobe Reader ellenőrizte volna a fájl megbízhatóságát.

Amennyiben megnyitásra kerül a docx, és a makrókat is engedélyezik, letöltődik egy RTF fájl (Rich Text Format), ami az „f_document_shp.doc” nevet kapta. Bár a fájl hibásan formázott OLE objektumokat tartalmaz – így kerülve el az észlelést – a HP elemzői némi célzott rekonstrukció után arra jutottak, hogy a fájl egy régi Microsoft Equation Editor sérülékenységet (CVE-2017-11882) próbál kihasználni. A sebezhetőség kihasználása távoli kódfuttatást tesz lehetővé a támadók számára, aminek következtében – jelen esetben – az RTF shellkódja letölti és futtatja a Snake Keylogger programot, ami megkerülve a védelmi megoldásokat, hitelesítő és egyéb érzékeny adat ellopására képes. Bár a sebezhetőséget 2018 novemberében javítottak, a lassú frissítések miatt sokáig széles körben kihasználható sérülékenység maradt.