Felfedezték a ViperSoftX információlopást végző malware új verzióját, a Trend Micro kutatói szerint a mostani verzió célpontjai közé a kriptopénztárcák, webböngészők, valamint a jelszókezelők tartoznak.

A kártevő régebbi verziójának egyik ismertetőjegye, hogy a Google Chrome böngészőkbe telepítette a VenomSoftX nevű rosszindulatú bővítményt. A legújabb verzió azonban már nem csak a Chrome-ra veszélyes, hanem képes megfertőzni a Brave, az Edge, az Opera és a Firefox webböngészőket is.

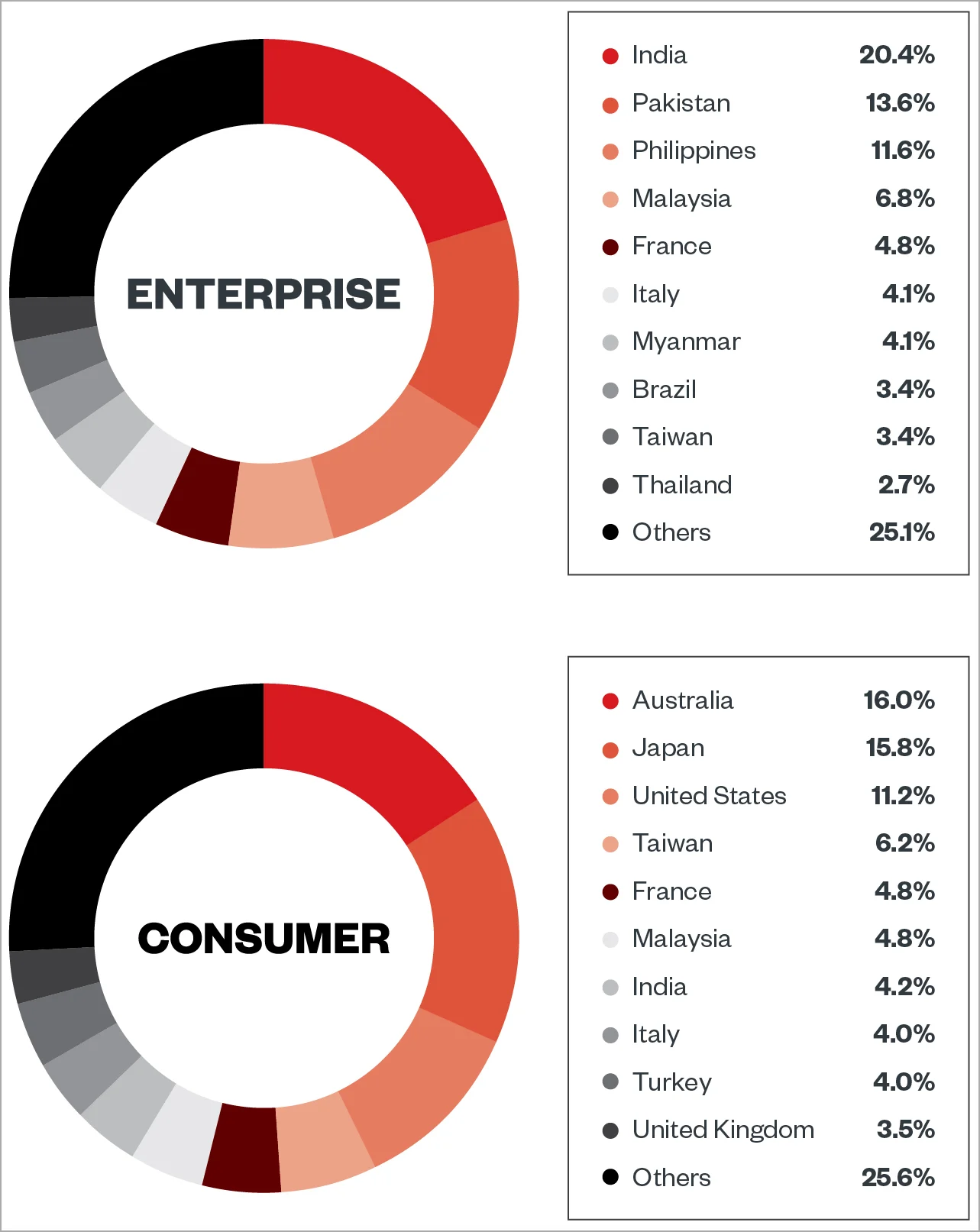

A ViperSoftX malware-t először 2020-ban jegyezték fel, mint JavaScript-alapú RAT (Remote Access Trojan) és cryptojacking-et végző kártevő. Az Avast 2022 novemberében jelezte, hogy a ViperSoftX már egy újabb és sokkal erősebb változatot terjeszt, továbbá közölték, hogy 2022 január és november között 93 000 ügyfeleiket célzó támadást észleltek és állítottak meg. A legtöbb áldozat az Egyesült Államokból, Olaszországból, Brazíliából és Indiából származott.

A Trend Micro arról számolt be, hogy a ViperSoftX mind a fogyasztói, mind a vállalati szektort célozza.

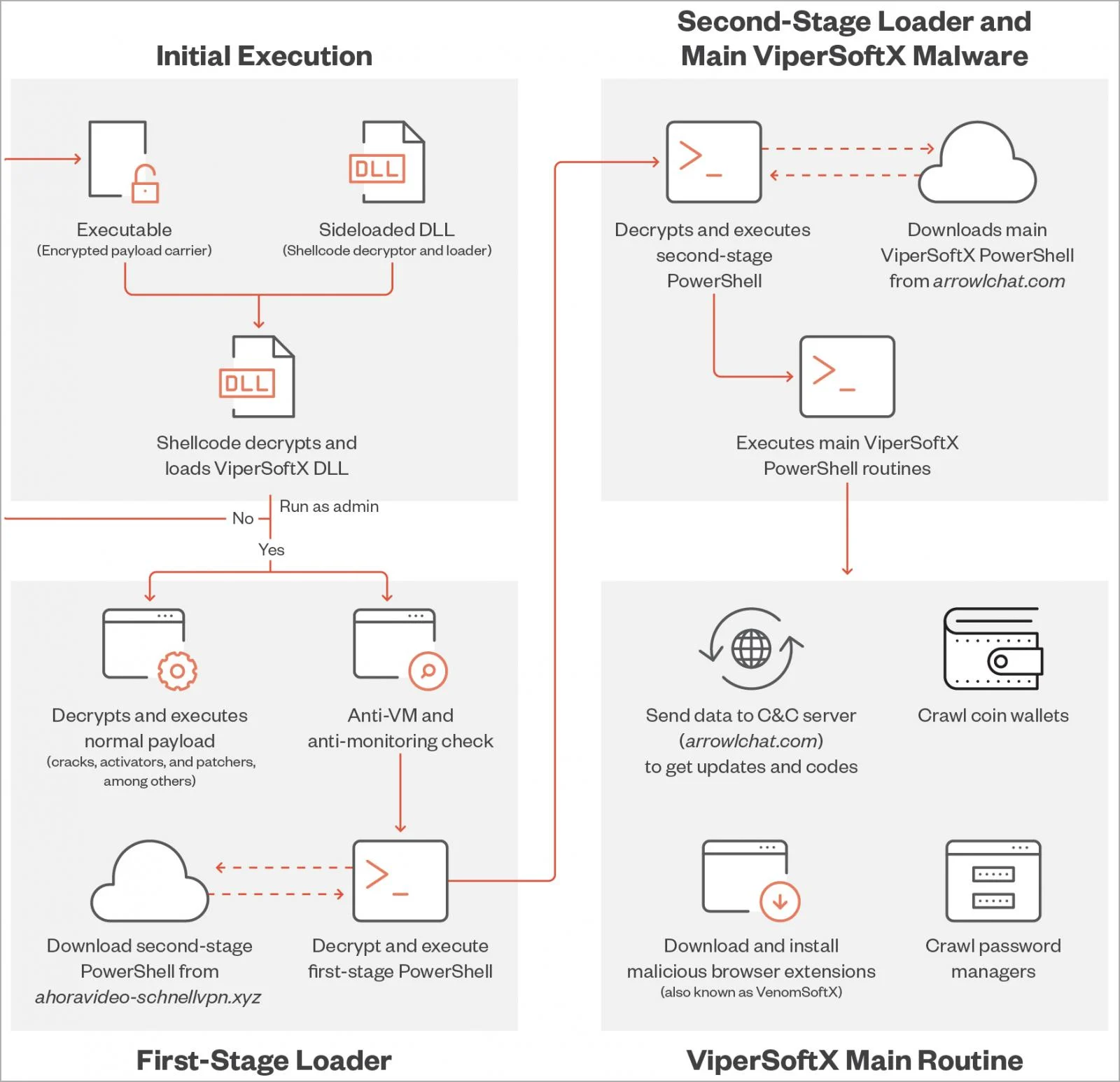

Az elemzők megfigyelései alapján a malware az áldozat számítógépére feltört szoftverek, aktivátorok vagy kulcsgenerátorok formájában érkezik, amelyeket jóindulatúnak tűnő szoftverekben rejtenek el.

Célpontban a kriptopénztárcák

Az Avast dokumentációja alapján a VenomSoftX a Blockchain, Binance, Kraken, eToro, Coinbase, Gate.io és Kucoin kriptotárcákat is célba veszi.

A Trend Micro kutatásai szerint a legújabb változat az alábbi kriptopénztárcákból képes információt lopni:

| Armory | Atomic Wallet |

| Binance | Bitcoin |

| Blockstream Green | Coinomi |

| Delta | Electrum |

| Exodus | Guarda |

| Jaxx Liberty | Ledger Live |

| Trezor Bridge | Coin98 |

| Coinbase | MetaMask |

| Enkrypt |

Célpontban a jelszókezelők

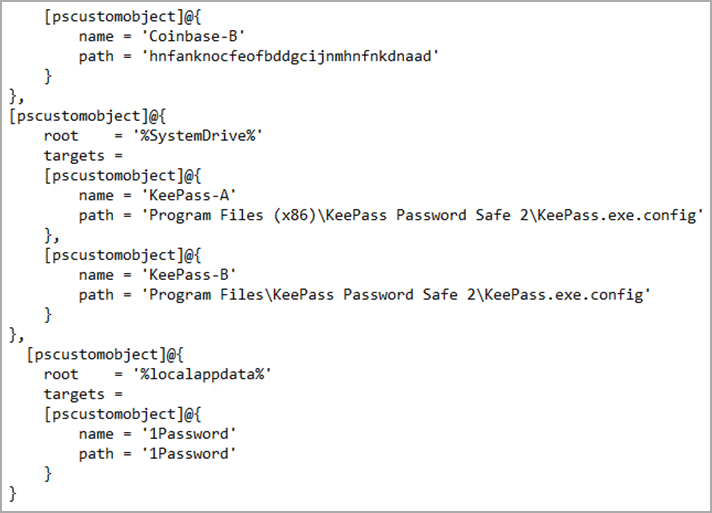

A Trend Micro arról is beszámolt, hogy a ViperSoftX most két jelszókezelőhöz (nevezetesen a 1Password és a KeePass) kapcsolódó fájlokat is ellenőriz, és megpróbálja ellopni a böngészőbővítményeikben tárolt adatokat.

Az elemzők vizsgálatot végeztek azzal kapcsolatban, hogy a kártevő kihasználja-e a CVE-2023-24055 számon regisztrált sérülékenységet, amely lehetővé teszi a tárolt jelszavak egyszerű szöveges formában történő lekérdezését, de egyelőre nem találtak erre utaló bizonyítékot.

Fejlett funkciók

A ViperSoftX új verziója számos olyan funkcióval rendelkezik, amellyel képes riasztás nélkül települni az áldozat eszközére, például a DLL sideloading segítségével.

A kártevő ellenőrzi, hogy a megfertőzni kívánt eszközön van-e speciális virtualizációs vagy felügyeleti szoftver, mint például a VMWare vagy a Process Monitor, illetve olyan vírusirtó termékek, mint a Windows Defender és az ESET.

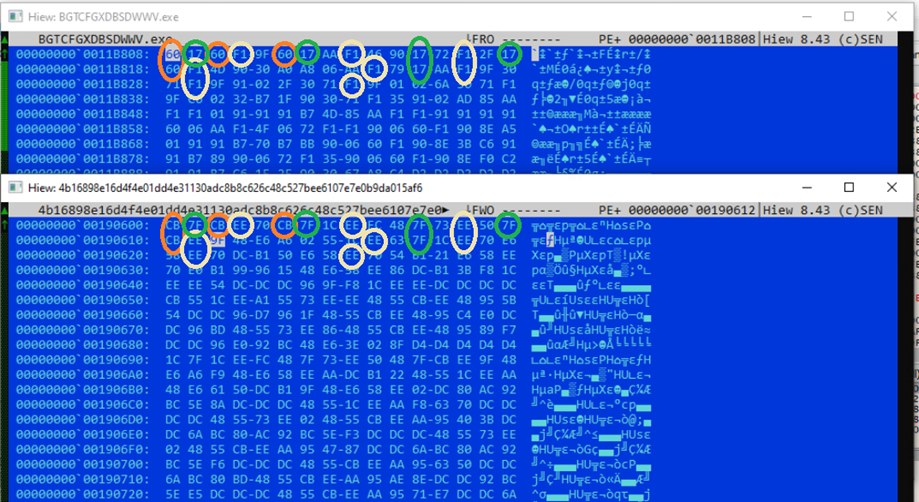

A legérdekesebb, hogy a rosszindulatú szoftver “byte mapping“-et használ a kód titkosításához, a shellcode bájtjainak újratérképezésével, hogy a dekódolás és az elemzés a megfelelő térkép nélkül sokkal bonyolultabb és időigényesebb legyen.