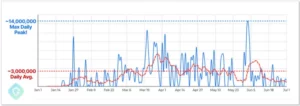

Az “EchoSpoofing” elnevezésű adathalász kampány a Proofpoint e-mail védelmi szolgáltatásának (már javított), gyenge beállításait kihasználva olyan nagyvállalatok nevében, mint a Disney, a Nike, az IBM és a Coca-Cola küldték el hamis e-mailek millióit. A kampány 2024 januárjában indult és naponta átlagosan 3 millió káros e-mailt terjesztett.

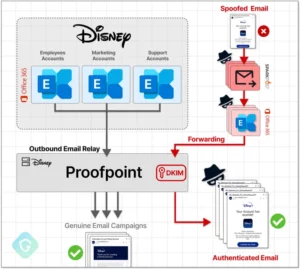

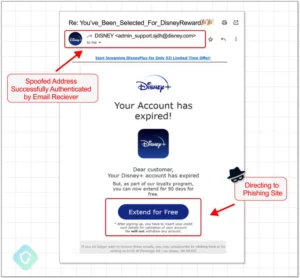

Az adathalász e-mailek hitelesnek tűnhetnek a címzettek számára a Sender Policy Framework (SPF) és Domain Keys Identified Mail (DKIM) aláírásoknak köszönhetően, ezáltal a csalók könnyen hozzáférhettek személyes adatokhoz.

Az EchoSpoofing kampány

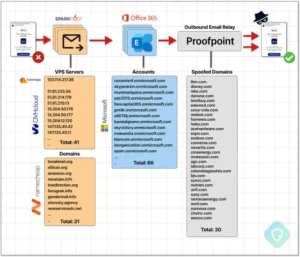

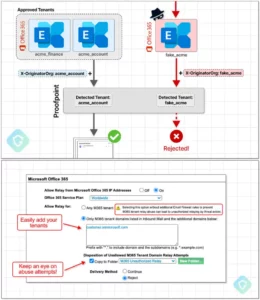

A biztonsági rést a Guardio Labs észlelte a Proofpoint e-maileket továbbító szerverein és segítettek a cégnek kijavítani a hibát. A kampány során a támadók saját SMTP kiszolgálókat használtak, hogy megtévesztő fejlécekkel rendelkező hamisított e-maileket hozzanak létre, majd pedig továbbítsák azokat a Proofpoint szerverein keresztül kompromittálódott vagy hibás Microsoft Office 365 fiókok használatával. A csalók az OVHCloud és a Centrilogic által üzemeltetett Virtual Private Server (VPS) segítségével küldték ki ezeket az e-maileket és különféle a Namecheap szolgáltatáson regisztrált domaineket használtak.

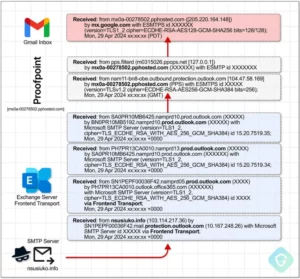

A támadók azért mentek át az SPF ellenőrzéseken, mert az Office 365 kiválasztásakor egy túlságosan gyenge SPF rekord lehetővé tette bármely Office 365 vagy Microsoft 365 fiók számára az e-mailek továbbítását, a Proofpoint biztonságos e-mail szolgáltatásán keresztül.

include:spf[.]protection[.]outlook[.]com

include:spf-00278502[.]pphosted[.]com

A DKIM esetében fel kell tölteni a DKIM privát kulcsait a platformra ahhoz, hogy a szolgáltatáson keresztül áramló e-mailek megfelelően legyenek hitelesítve, amikor egy vállalat együttműködik a Proofpointtal.

A hamis e-maileket ezáltal hitelesnek tekintették a különböző platformok, hiszen mind a DKIM, mind pedig az SPF ellenőrzéseken átmentek, így a Gmail esetében például a „Spam” mappa helyett a „Beérkező levelek” mappába kerültek.

Az e-mailek a megszemélyesített márkákkal kapcsolatos csalikat tartalmaztak, úgymint fióklejáratok vagy megújítási-, fizetési-, jóváhagyási kérelmek.

A Proofpoint biztonságának szigorítása

A Guardio Labs segítségével a Proofpoint vissza tudta szorítani az ilyen típusú támadásokat, és új beállítási módokat javasolt a jövőbeni megelőzésükhöz. A vállalat bevezette az “X-OriginatorOrg” fejlécet, amely segít ellenőrizni az e-mailek forrását és kiszűrni a nem legitim és nem engedélyezett e-maileket. Emellett az új Microsoft 365 belépési konfigurációs képernyő lehetővé teszi az ügyfelei számára, hogy szigorúbb engedélyeket állítsanak be a Microsoft 365 csatlakozáshoz.

Végül a Proofpoint értesítette az érintett ügyfeleit arról, hogy csalók éltek vissza a márkaneveikkel egy nagyszabású adathalász kampány során.