Az ujjlenyomat-felismerés egy viszonylag biztonságos hitelesítési módszernek számít. Azonban időről időre megjelennek publikációk különböző módszerekről, amelyekkel át lehet verni az érzékelőt. Kínai kutatók, Yu Chen és Yiling He nemrégiben közzétettek egy tanulmányt arról, hogyan lehet bruteforce-módszerrel majdnem bármelyik ujjlenyomat-védelemmel ellátott Android okostelefont feltörni. Az elkövetett támadást BrutePrintnek nevezték el.

BrutePrint

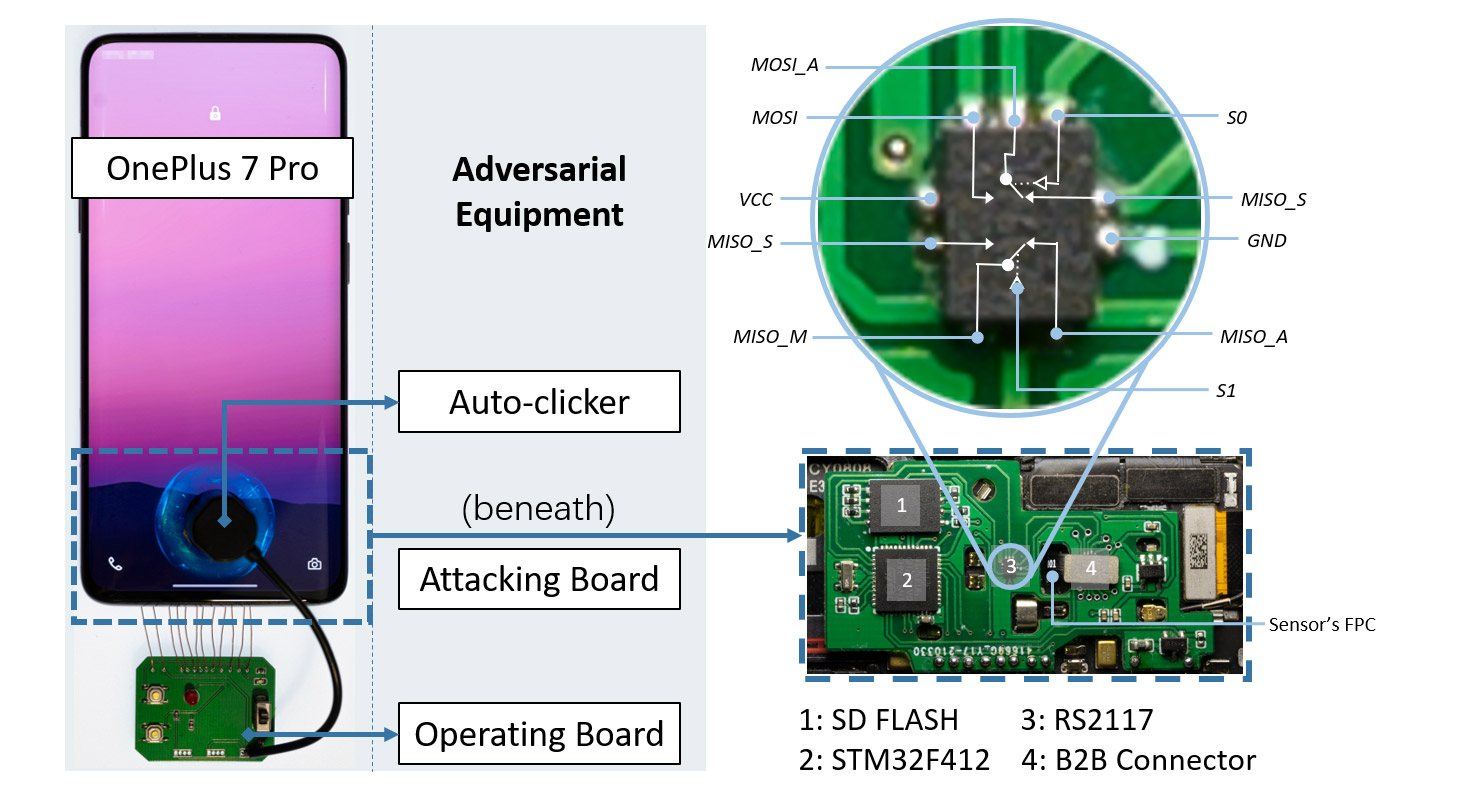

A módszer az Android okostelefonok ujjlenyomat-érzékelőjének hibáján alapul: a tesztelt modellek egyike sem titkosította az érzékelő és a rendszer közötti kommunikációs csatornát. Ez lehetőséget teremt a hitelesítési rendszer elleni MITM-támadásra: az alaplap SPI portján keresztül az okostelefonhoz csatlakoztatott eszközzel egyrészt az ujjlenyomat-érzékelőtől érkező üzeneteket lehet fogadni, másrészt az ujjlenyomat-érzékelőt emulálva saját üzeneteket lehet küldeni.

A kutatók elkészítettek egy ál-érzékelőt, és kiegészítették egy olyan szerkezettel, amellyel képesek az okostelefon kijelzőjén való kattintásra. Így a hardverkomponens-részt úgy állították be, hogy automatikus üzemmódban több ujjlenyomat-képet tápláljon az okostelefonokba.

Következő lépésként az ujjlenyomat-adatbázist egy mesterséges intelligenciának küldték el, hogy az ujjlenyomat-szótárhoz hasonlót hozzon létre a brute-forcing teljesítményének maximalizálása érdekében. Az ujjlenyomat-képeket a mesterséges intelligencia úgy alakította át, hogy azok megfeleljenek a vizsgálatban részt vevő okostelefonokra telepített érzékelők által generált képeknek.

Cancel-After-Match-Fail és Match-After-Lock

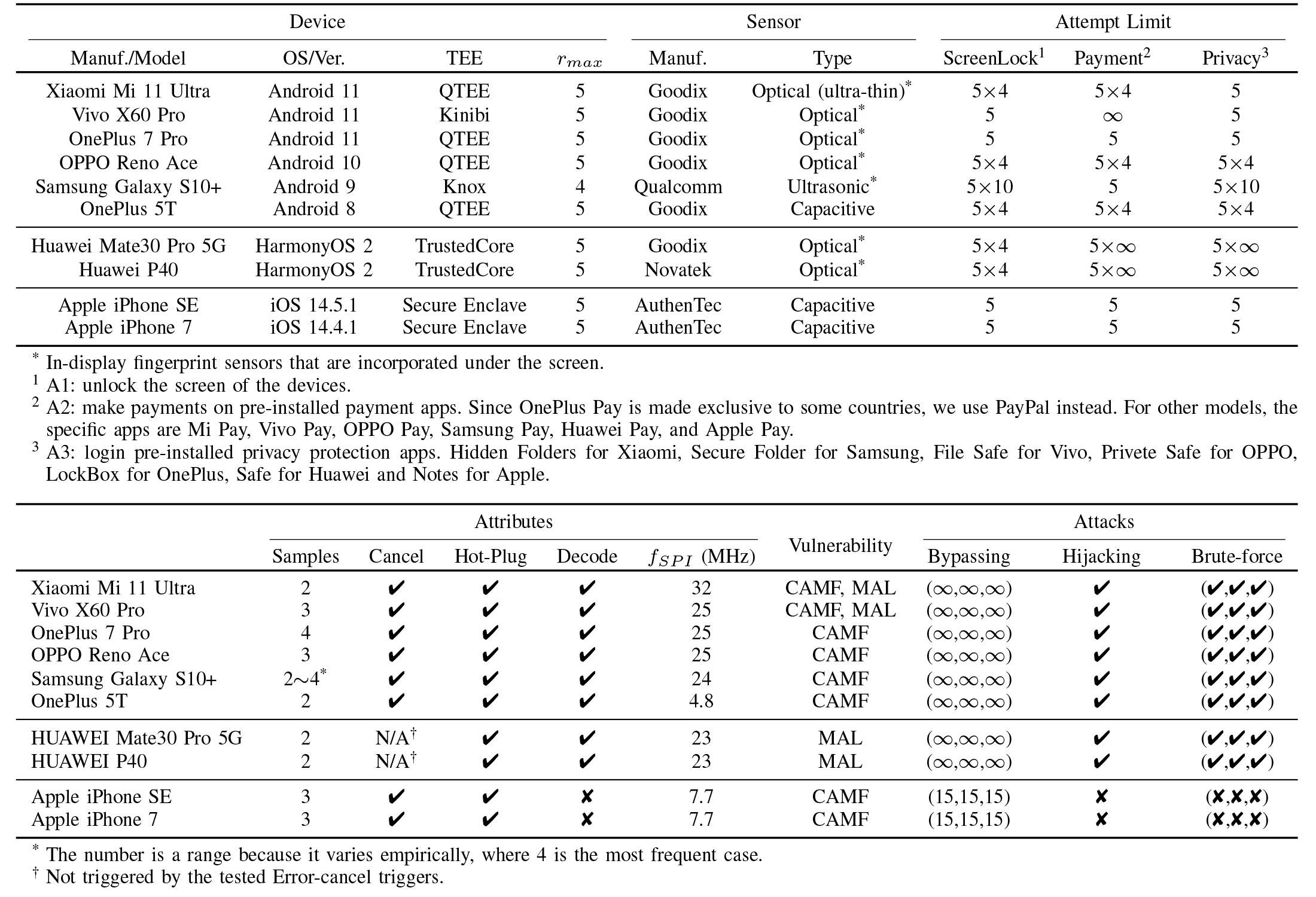

A BrutePrint támadás két sebezhetőséget használ ki. A kutatók az ujjlenyomat-hitelesítési keretrendszer alaplogikájában fedezték fel őket, amely a jelek szerint kivétel nélkül minden Android okostelefonban jelen van. A sebezhetőségek a Cancel-After-Match-Fail és a Match-After-Lock nevet kapták.

A Cancel-After-Match-Failt kihasználó támadás az összes tesztelt valódi Androidos okostelefonon sikeres volt, azonban valamiért a HarmonyOS rendszeren nem működött. A Match-After-Lockot a Vivo és a Xiaomi okostelefonokon, valamint a HarmonyOS-t futtató Huawei telefonon is sikerült kihasználni.

A vizsgálatban részt vevő összes Android és HarmonyOS okostelefonról kiderült, hogy a leírt támadások legalább egyikével szemben sebezhető. Ez azt jelenti, hogy mindegyikük korlátlan számú rosszindulatú ujjlenyomat-hitelesítési kísérletet tett lehetővé.

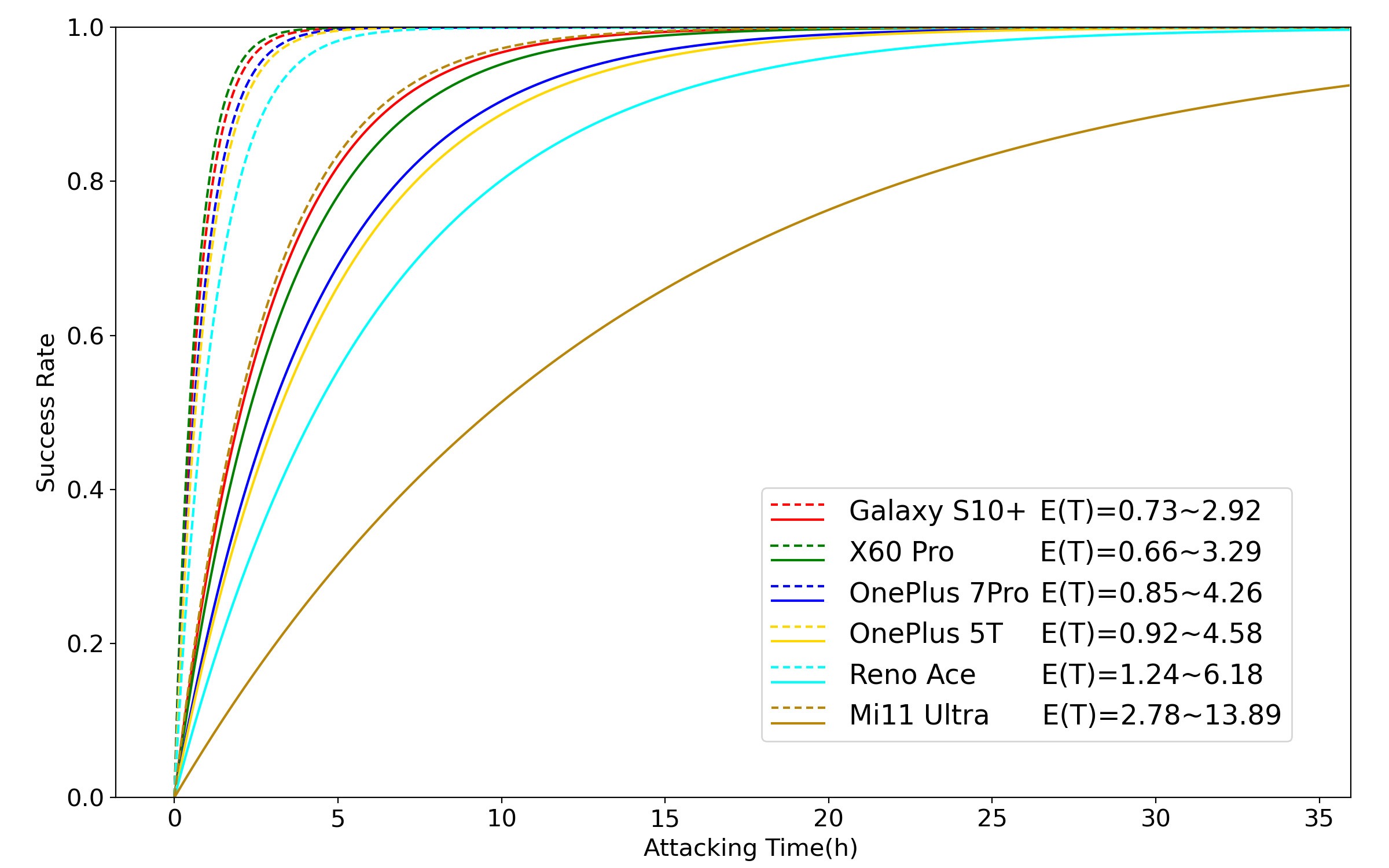

A tanulmány szerint azokon az Androidos eszközökön, ahol csak egy ujjlenyomat volt regisztrálva 2,9 és 13,9 óra közötti időre volt szükség az okostelefon hitelesítési rendszerének feltöréséhez. Az olyan okostelefonok esetében azonban, amelyeknél az adott modellnél a lehető legtöbb ujjlenyomat volt regisztrálva (a Samsung esetében négy, az összes többi esetében öt), az idő jelentősen csökkent: ezek feltörése 0,66 órától 2,78 óráig tartott.

Mi a helyzet az iPhone-okkal?

Az iPhone-okban használt Touch ID rendszerről kiderült, hogy ellenállóbb a BrutePrint-tel szemben. A tanulmány szerint az iPhone fő előnye, hogy az ujjlenyomat-érzékelő és a rendszer többi része közötti kommunikáció titkosított.

Az iOS-felhasználók tehát nyugodtan alhatnak: A Touch ID sokkal megbízhatóbb, mint az Androidban és a HarmonyOS-ben is használt ujjlenyomatos hitelesítés. Ráadásul manapság a legtöbb iPhone modell amúgy is Face ID-t használ.

Mennyire veszélyes mindez?

Az androidos okostelefon-tulajdonosoknak sem kell túlságosan aggódniuk a BrutePrint miatt – a gyakorlatban a támadás aligha jelent komoly veszélyt. Ennek több oka is van:

- A BrutePrint fizikai hozzáférést igényel a készülékhez. Ez a tényező önmagában nagymértékben csökkenti annak valószínűségét, hogy ilyesmi megtörténjen velünk.

- Ráadásul a támadás végrehajtásához fel kell oldani a készüléket, és az alaplapon található csatlakozót kell használni. Ezt a tulajdonos tudta nélkül aligha könnyű megtenni.

- Még a legjobb esetben is jelentős – órákban mérhető – időt igényel a támadás.

- Persze a BrutePrinthez sajátos beállításokra van szükség, hardveresen és szoftveresen egyaránt.

Ezek a tényezők együttesen rendkívül valószínűtlenné teszik, hogy egy ilyen támadás a való életben is alkalmazható legyen – hacsak néhány vállalkozó szellemű ember nem készít a tanulmány alapján egy könnyen használható kereskedelmi terméket.

Az Android okostelefonok védelme az ujjlenyomatok feltörése ellen

Ha a fentiek ellenére úgy gondoljuk, hogy egy ilyen támadás áldozatává válhatunk, íme néhány tipp a védekezéshez:

- Regisztráljunk minél kevesebb ujjlenyomatot (ideális esetben csak egyet). Minél több ujjat használunk a hitelesítéshez, annál sebezhetőbbé válik a rendszer a leírt taktikával, valamint más támadásokkal szemben.

- Ne felejtsünk el extra PIN-kódot vagy jelszavas védelmet használni az olyan alkalmazások esetében, amelyek rendelkeznek ezzel a lehetőséggel.