A Sucuri kutatói arra figyelmeztettek, hogy 2023 április eleje óta a fenyegető szereplők Eval PHP plugint telepítenek kompromittálódott WordPress-oldalakra backdoor elrejtésének a céljából.

A plugin lehetővé teszi, hogy PHP-kódot injektáljanak a WordPress webhelyekre és annak bejegyzéseibe, majd minden egyes megnyitáskor futtassák azt. A szakértők rámutattak, hogy a bővítményt több, mint egy évtizede nem frissítették, és a valódi aktív telepítések száma nagyon alacsony.

A rosszindulatú kód a file_put_contents függvényt használja arra, hogy a webhely docrootjába egy PHP-szkriptet hozzon létre a megadott távoli kódfuttatásra alkalmas backdoorral. A backdoor akkor kerül be a fájlszerkezetbe, amikor a fenyegető szereplők meglátogatják a fertőzött oldalak vagy bejegyzések egyikét.

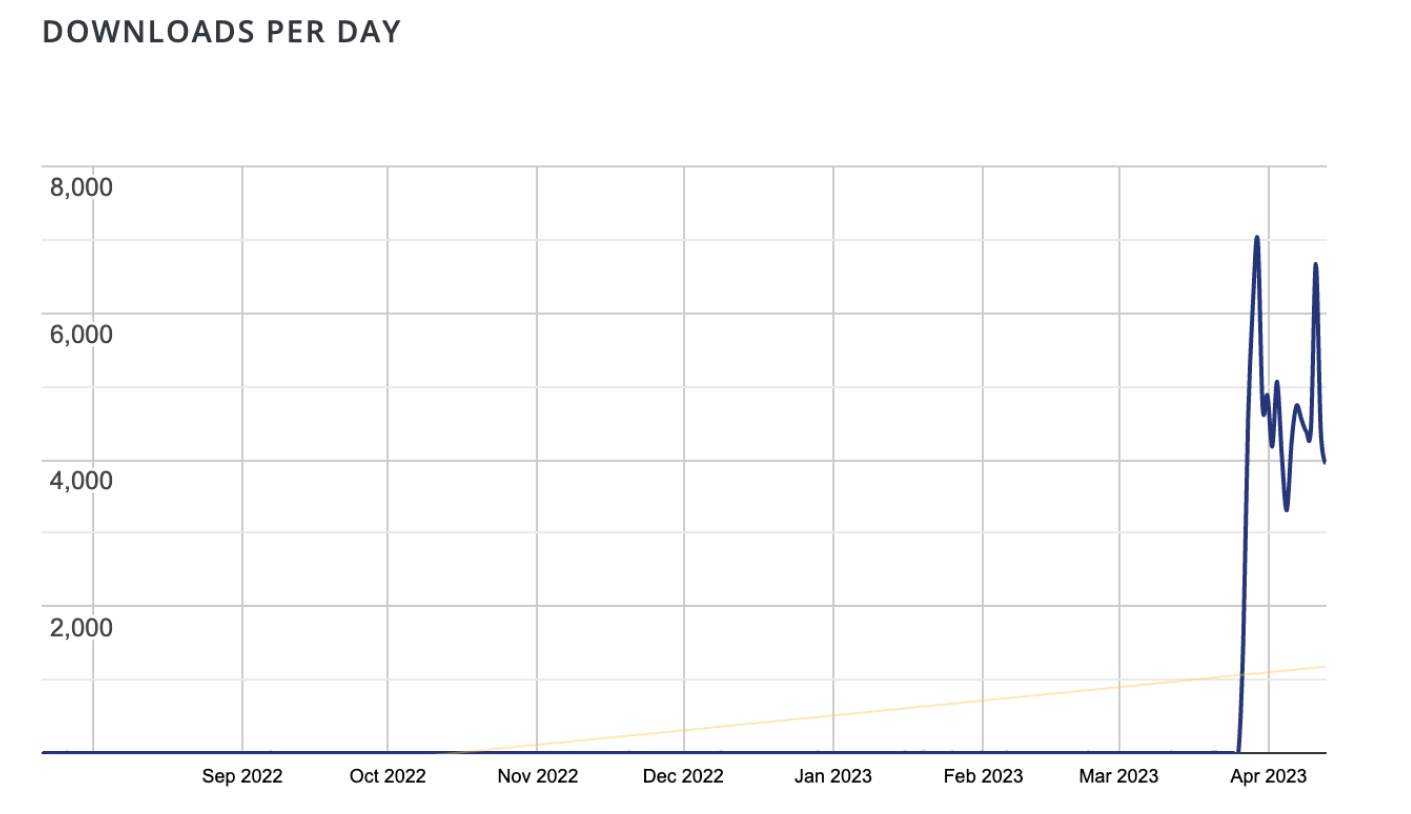

Az elmúlt tíz évben, 2023. március vége óta a bővítményt ritkán, naponta 1 alkalommal töltötték le. Március 29-e körül a kutatók megfigyelték, hogy a napi letöltések száma 7000-re ugrott. Ezután minden egyes nap a plugin összesen 3000-5000 letöltést ért el, míg az összes letöltés száma elérte a 100 000-et. A letöltési hullám oka pedig valószínűleg a fenyegető szereplők által folytatott hackerkampány.

Az Eval PHP plugin továbbra is elérhető a WordPress repozitóriumában.

A Sucuri jelentése szerint az összes kérés három IP-címről származik:

91[.]193[.]43[.]151

79[.]137[.]206[.]177

212[.]113[.]119[.]6.

A szakértők kifejtették, hogy a PHP backdoor a kéréseket cookie-ként tudja elrejteni, annak érdekében, hogy elkerülje a felderítést.

“Mivel a backdoor a $_REQUEST[id]-t használja a futtatható PHP-kód megszerzéséhez, nincs szüksége POST-kérésre ahhoz, hogy paramétereit elrejtse a hozzáférési naplókban – átadhatja azokat cookie-ként, mivel a $_REQUEST tartalmazza a $_GET, $_POST és $_COOKIE tartalmát. A látható paraméterek nélküli GET-kérések kevésbé tűnnek gyanúsnak, mint a POST-kérések. De ezen backdoor esetében a GET ugyanolyan veszélyes lehet” – olvasható a Sucuri által közzétett bejegyzésben.

A Sucuri által megfigyelt támadásokban a fenyegető szereplők sikeresen bejelentkeztek a különböző WordPress oldalak adminisztrátori felületére, majd kihasználva az oldal valódi adminisztrátorát, további rosszindulatú oldalakat hoztak létre. A szakértők néhány fertőzött webhelyen rosszindulatú admin felhasználók jelenlétét figyelték meg véletlenszerű nevekkel és outlook.com e-mail címekkel.

A szakértők kifejtették, hogy rendkívül nagy biztonsági kockázatot jelentenek azok a régi, fejlesztők által már nem frissített bővítmények, amelyek még mindig megtalálhatóak a hivatalos repozitóriumban. Ezáltal a hackerek egy legitim forrásból származó plugint telepíthetnek egy meghamisított helyett, amelyet az ismert bővítmények integritását figyelő szkennerek észlelhetnének.