A Cuba névre keresztelt ransomware csoport az Egyesült Államokban található kritikus infrastruktúrájú szervezeteket-, és latin-amerikai informatikai cégeket célzó támadásokban volt megfigyelhető.

A BlackBerry Threat Research and Intelligence csapata arról számolt be, hogy a Cuba a CVE-2023-27532-t használja ki a konfigurációs fájlokból származó hitelesítő adatok ellopására. A sérülékenység a Veeam Backup & Replication (VBR) termékeket érinti, és az erre vonatkozó exploit 2023 márciusa óta elérhető.

A támadás részletei

A BlackBerry jelentése szerint a Cubanak RDP-n keresztül sikerült kompromittálnia az admin fiókokat. Ezt követően egy “BugHatch” nevű egyedi letöltőprogram kommunikációt létesített a C2 szerverrel, DLL fájlokat töltött le és parancsokat hajtott végre.

Az RDP (Remote Desktop Protocol) egy olyan protokoll, amely lehetővé teszi a felhasználók számára, hogy a világ bármely pontján biztonságos, megbízható csatornán keresztül hozzáférjenek egy számítógéphez. Az RDP egy biztonságos eszköz, amely rugalmasságot biztosít a munkavállalók számára. Ez az egyre gyakoribb támadási fajta az RDP protokoll segítségével próbál hozzáférést szerezni egy távoli számítógéphez.

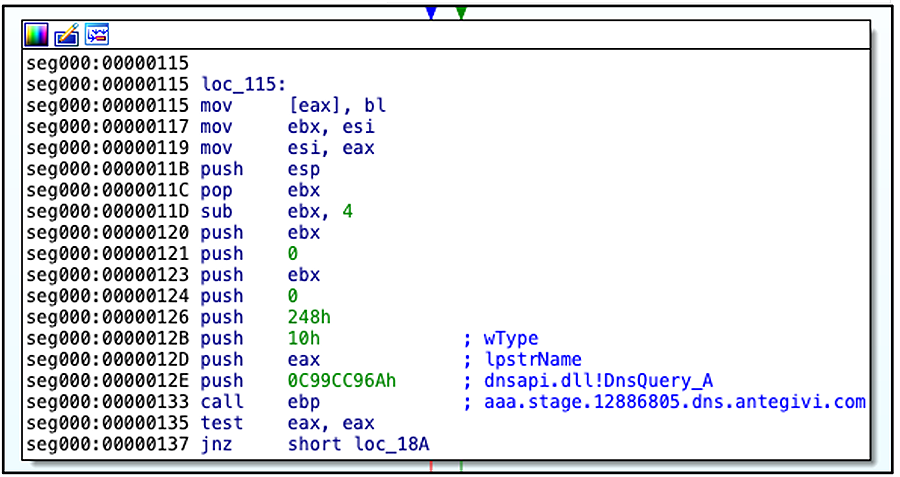

A támadás egy Metasploit DNS stager segítségével történik, amely közvetlenül a memóriában dekódolja és futtatja a shellcode-ot.

A Cuba a ma már széles körben elterjedt BYOVD (Bring Your Own Vulnerable Driver) technikát és a ”BurntCigar” eszközt használja a végpontvédelmi eszközök kikapcsolására.

Egy másik, a CVE-2020-1472 nevű sérülékenységet is kihasználja a csoport, amely a Microsoft NetLogon protokolljában található, és amely az AD tartományvezérlőkkel szembeni jogosultságok kiterjesztését teszi lehetővé.

A BlackBerry hangsúlyozza a Cuba egyértelmű pénzügyi motivációját, és megemlíti, hogy a fenyegetettségi aktorok valószínűleg oroszok. A feltételezés azon alapszik, hogy az orosz billentyűzetkiosztást használó számítógépek nem fertőződtek meg.

A CVE-2023-27532 kihasználása rendkívül fontossá teszi a Veeam biztonsági javítások azonnali telepítését, és ismét rávilágít a frissítések késleltetésének kockázatára.