TP-Link TL-WR845N típusú routereknél használnak ki sebezhetőséget a hackerek, amely lehetővé teszi számukra a teljes, rendszerszintű hozzáférést. A támadók így megszerezhetik a rendszergazdai bejelentkezési adatokat a firmware fájlok elemzésével és egy egyszerű MD5 hash-jelszó visszafejtésével.

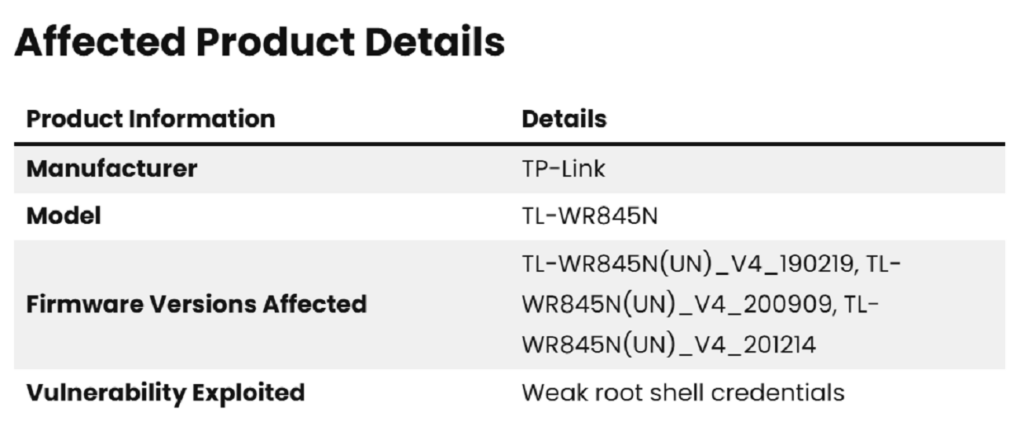

1. Az érintett termékek részletei Forrás: gbhackers.com

A sebezhetőség kihasználásának lépései:

- Firmware beszerzése: A firmware megszerezhető a router SPI Flash memóriájának fizikai kiolvasásával vagy letölthető a hivatalos weboldalról.

- Fájlok kinyerése: Olyan eszközökkel, mint a binwalk, kinyerhetők a firmware fájljai. Parancs: $ binwalk -e firmware[.]bin.

- Hozzáférési hitelesítő adatok: A squashfs-root/etc könyvtárban találhatók a passwd és passwd[.]bak fájlok.

- Hitelesítő adatok elérése: A felhasználónevet és a hash-elt jelszót a $cat passwd vagy a $cat passwd[.]bak parancsokkal lehet elérni.

- Jelszó visszafejtése: Mivel az MD5 egy elavult és relatíve könnyen feltörhető hash-algoritmus, a firmware-ben tárolt alapértelmezett jelszó („1234”) gyorsan visszafejthető Hashcat vagy John the Ripper segítségével. Erősebb jelszó esetén a visszafejtés tovább tart, de az MD5 úgysem biztosít megfelelő védelmet.

- Hitelesítő adatok érvényesítése: UART porton keresztül a hitelesítő adatok érvényesíthetők a megfelelő felhasználónév és jelszó megadásával.

Javaslatok:

- Frissítse a firmware-t, amint elérhető új verzió!

- Használjon erős, egyedi jelszavakat az alapértelmezett helyett és engedélyezze a WPA3 titkosítást!

- Rendszeresen ellenőrizze a router tevékenységét, és figyeljen a gyanús hálózati forgalomra vagy ismeretlen eszközökre!

Ez az exploit rávilágít arra, hogy a hálózati eszközök biztonsága kulcsfontosságú, és a felhasználóknak rendszeresen frissíteniük kell a firmware-t, valamint megfelelő biztonsági intézkedéseket kell alkalmazniuk az illetéktelen hozzáférés megelőzésének érdekében.