Borítókép forrás: bleepingcomputer.com

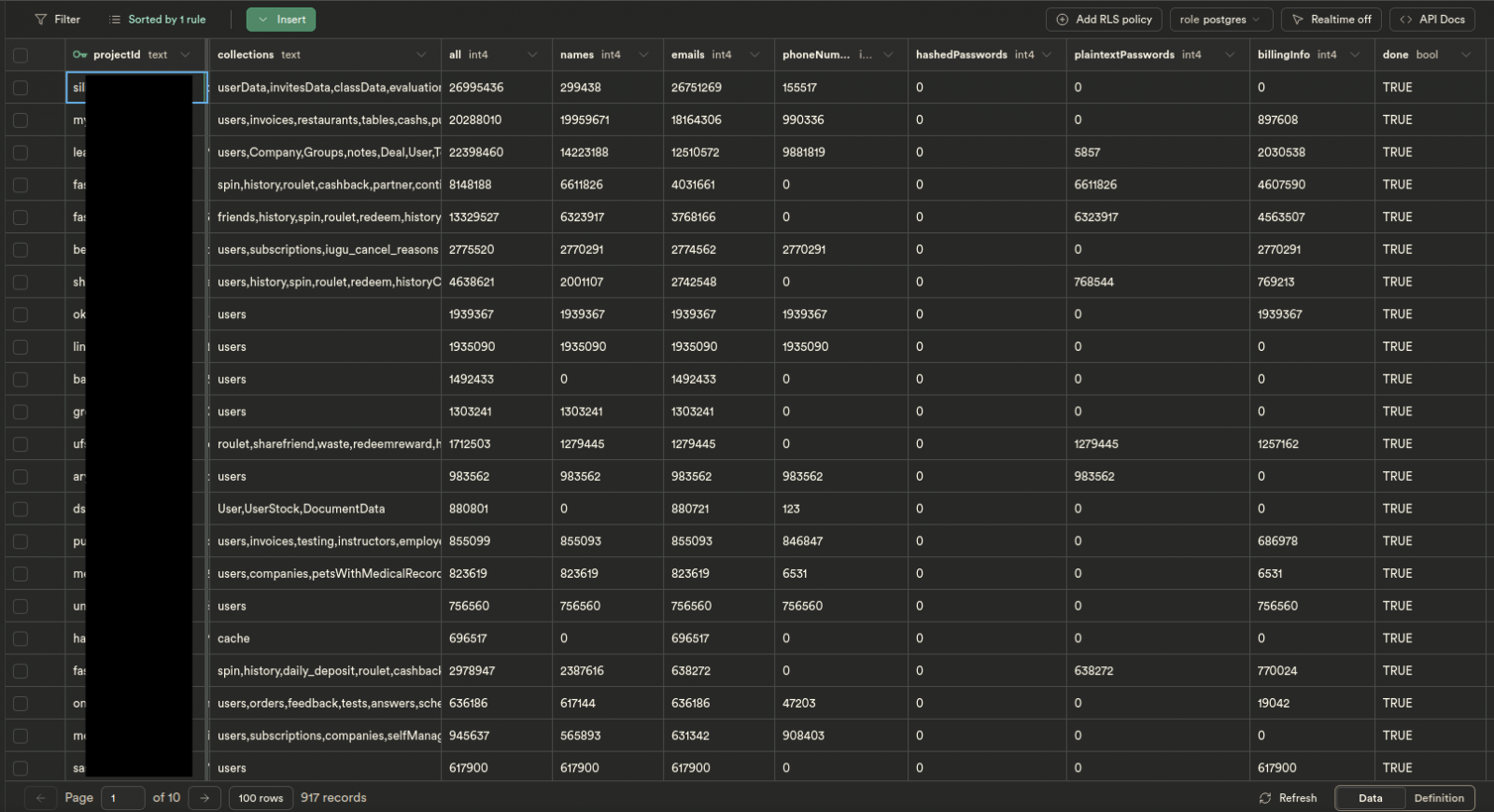

Három kiberbiztonsági kutató közel 19 millió egyszerű szöveges jelszót talált a weben a Firebase (Google által támogatott alkalmazásfejlesztési platform) rosszul konfigurált példányai miatt. A kutatók több mint 5 millió domaint vizsgáltak meg, és 916 olyan webhelyet találtak, amelyeknél nem voltak engedélyezve, vagy pedig rosszul voltak megadva a biztonsági beállítások.

Szöveges jelszavak milliói szivárogtak ki

A kutatók azokat a személyazonosításra alkalmas adatokat kezdték keresni, melyeket a sebezhető Firebase példányokon keresztül tettek közzé az interneten.Minden egyes megvizsgált adatbázis esetében egy szkript ellenőrizte az adatok típusát és egy 100 rekordból álló mintát állított elő belőlük.

A kinyert adatokból létrehoztak egy adatbázist, amelyben több mint 84 millió név, 106 millió e-mail cím, 33 millió telefonszám, 20 millió jelszó és 27 millió banki adat szerepel. Az adatszivárgást súlyosbítja, hogy a jelszavak 98%-a egyszerű szöveg formátumban lettek közzétéve.

Az egyik kutató azt mondta, hogy a vállalatok a jelszavakat azért tárolják egyszerű szövegként, mert a szoftver rendelkezik egy Firebase Authentication elnevezésű végponttól végpontig tartó azonosítási megoldással, amely biztonságossá teszi a bejelentkezéseket és nem jeleníti meg a felhasználók jelszavait a nyilvántartásokban.

A Firestore adatbázisában a felhasználói jelszavakhoz való hozzáférésnek az egyik módja az, ha a rendszergazda létrehoz egy “jelszó” mezőt, amely egyszerű szövegként tárolja az adatokat.

A minták elemzése után a kutatók megpróbálták figyelmeztetni az összes érintett vállalatot a rosszul beállított Firebase példányok miatt, így az értesített rendszergazdák negyede kijavította a hibás konfigurációt a platformon. Körülbelül egy hónapig tartott a kutatóknak az internet átvizsgálása, a nyers adatok elemzése és rendszerezése, de a folyamat nem volt zökkenőmentes. Kezdetben egy Python szkript segítségével futtatták le a szkennelést, amely a Firebase konfigurációkban szereplő változókat kereste a webhelyeken vagy azok JavaScript-csomagjaiban. A nagy memória felhasználás miatt ez a szkript alkalmatlanná vált a feladatok elvégzésére, ezért azt egy Go-ban írt változattal helyettesítették, amelynek több mint két hétig tartott, mire befejezte a folyamatot.

A Firebaseben az olvasási jogosultságok automatizált vizsgálatához a kutatók egy másik szkriptet használtak, amely feltérképezte a webhelyet vagy annak JavaScriptjét a Firebase gyűjteményekhez való hozzáféréshez (Cloud Firestore NoSQL-adatbázisok).

A kezdetek

Két hónappal korábban a kutatók adminisztrátori, majd „szuperadmin” jogosultságokat szereztek a Firebase egy példányára, amelyet a Chattr, egy AI-alapú munkaerő közvetítő szoftver használ.

A Chattr-t számos nagy gyorsétteremlánc használja az USA-ban munkaerő felvételre, például a KFC, a Wendy’s, a Taco Bell, a Subway stb.

A Chattr Firebase adminisztrátori szerepköre lehetővé tette a gyorsétterem láncokhoz jelentkezők bizalmas adatainak megtekintését, a szuperadmin jogosultsággal hozzáfértek egy vállalat fiókjához és bizonyos feladatoknál (pl. toborzási feladatok) a cég nevében jártak el. A kutatók felelősségteljesen jelezték a sebezhetőséget Chattr számára, aki kijavította a hibát, de a további e-mailekre már nem válaszolt.