Egy kritikus nulladik napi sebezhetőség érinti az Exim Mail Transfer Agent (MTA) szoftver minden verzióját, ami támadók számára hitelesítés nélkül távoli kódfuttatást (RCE) tesz lehetővé a nyílt Internetről elérhető sérülékeny szervereken.

A sebezhetőség (CVE-2023-42115) az SMTP szolgáltatásban talált Out-of-bounds Write hibának köszönhető. Míg az ilyen típusú hiba sikeres kihasználását követően szoftverösszeomláshoz vezethet, a támadók kód- vagy parancsfuttatásra is használhatják a szervereken.

Bár a ZDI 2022 júniusában jelentette a sebezhetőséget az Exim csapatának, és a gyártó kérésére 2023 májusában újra küldött információt a hibáról, a fejlesztők nem adtak frissítést a javítás előrehaladásáról. Ennek eredményeképpen a ZDI szeptember 27-én egy jelentést tett közzé, amelyben részletesen ismertette a CVE-2023-42115 sebezhetőséget és az Exim csapattal folytatott összes levélváltás teljes időbeli ütemezését.

Az Eximhez hasonló MTA szerverek rendkívül sebezhető célpontok, elsősorban azért, mert gyakran az interneten keresztül érhetők el, és könnyű belépési pontként szolgálnak a támadók számára a célpont hálózatába. Az NSA 2020 májusában közölte, hogy a hírhedt orosz katonai hackercsoport, a Sandworm legalább 2019 augusztusa óta kihasználja az Exim kritikus CVE-2019-10149 (The Return of the WIZard) hibáját.

Az Exim a Debian Linux disztribúciók alapértelmezett MTA-ja is, és egy 2023. szeptember eleji felmérés szerint a világ legnépszerűbb MTA szoftvere. A felmérés szerint az interneten elérhető 602 000 levelezőszerver több mint 56%-án telepítve van az Exim.

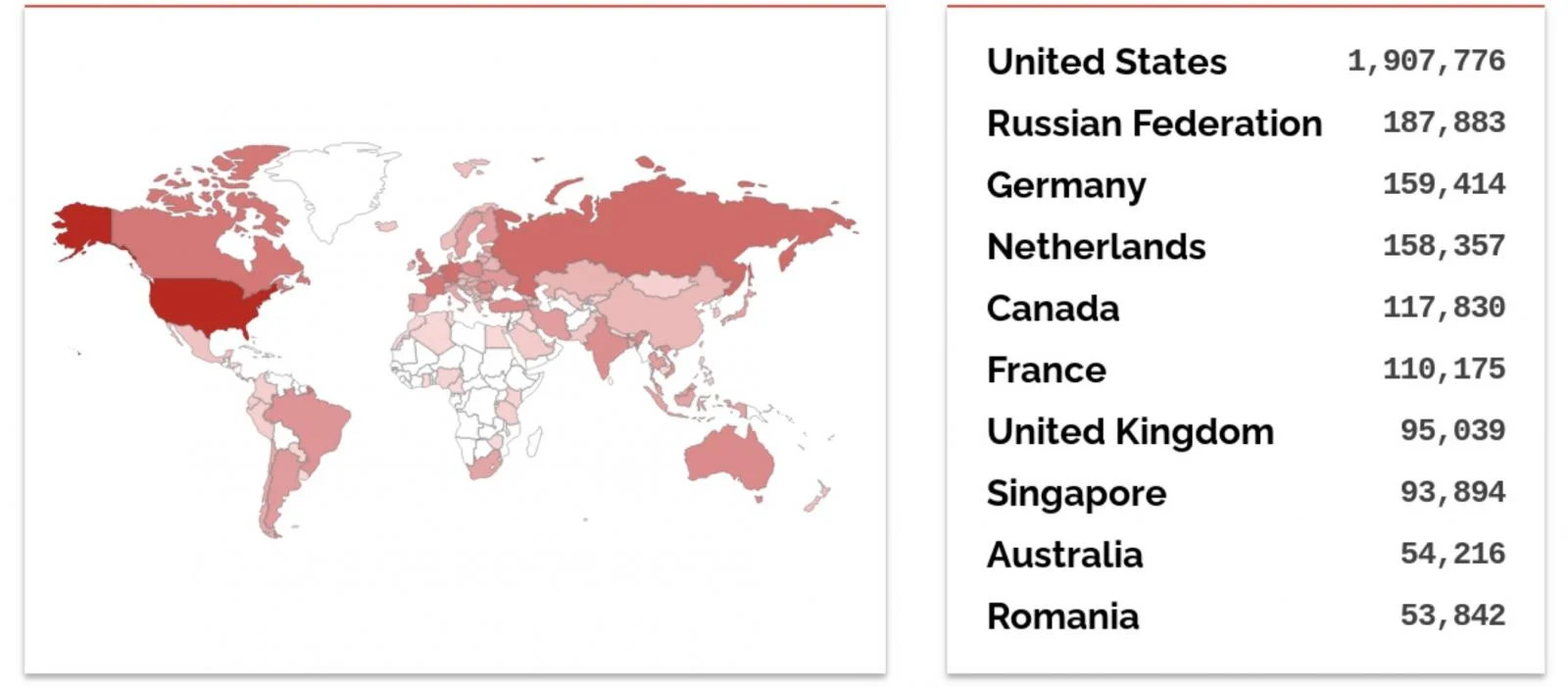

A Shodan szerint jelenleg valamivel több mint 3,5 millió Exim szerver érhető el online.

A ZDI azt tanácsolta a rendszergazdáknak, hogy korlátozzák a távoli hozzáférést az internetről, hogy meghiúsítsák a bejövő támadási kísérleteket amíg nem érkezik frissítés.

A ZDI ezen a héten öt másik nulladik napi sebezhetőséget is nyilvánosságra hozott:

- CVE-2023-42116: Exim SMTP Challenge Stack-based Buffer Overflow Remote Code Execution Vulnerability(CVSS v3.0 8.1)

- CVE-2023-42117: Exim Improper Neutralization of Special Elements Remote Code Execution Vulnerability(CVSS v3.0 8.1)

- CVE-2023-42118: Exim libspf2 Integer Underflow Remote Code Execution Vulnerability(CVSS v3.0 7.5)

- CVE-2023-42119: Exim dnsdb Out-Of-Bounds Read Information Disclosure Vulnerability(CVSS v3.0 3.1)

- CVE-2023-42114: Exim NTLM Challenge Out-Of-Bounds Read Information Disclosure Vulnerability (CVSS v3.0 3.7)

Heiko Schlittermann, az Exim fejlesztője a cikk megjelenése után elárulta, hogy “a CVE-2023-42114, CVE-2023-42115 és CVE-2023-42116 javítások elérhetőek”, és “készen állnak arra, hogy a disztribúció karbantartói alkalmazzák őket”.

“A fennmaradó problémák vitathatóak, vagy hiányoznak azok az információk, amelyekre szükségünk van a javításukhoz. Amint részletes információkat kapunk, minden problémára szívesen nyújtunk javításokat” – tette hozzá Schlittermann.