(A borítókép forrása: The Hacker News)

Kritikus biztonsági sebezhetőség került nyilvánosságra az Expo.io alkalmazásfejlesztési keretrendszer Open Authorization (OAuth) implementációjában. A Salt Labs API biztonsági cég szerint a hiba miatt a keretrendszer által nyújtott szolgáltatások hajlamosak a hitelesítő adatok kiszivárogtatására.

Bizonyos körülmények között egy fenyegetési szereplő a hibát kihasználhatta arra, hogy különböző műveleteket hajtson végre egy felhasználó nevében olyan platformokon, mint a Facebook, a Google vagy a Twitter.

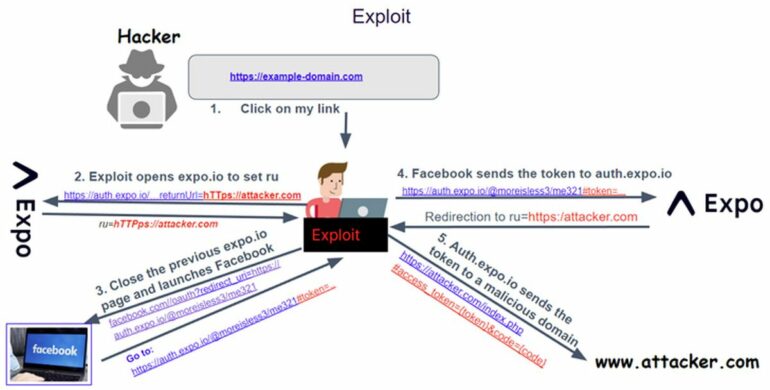

Érdemes megjegyezni, hogy ahhoz, hogy a támadás sikeres legyen, az Expo-t használó webhelyeknek és alkalmazásoknak be kell állítaniuk az AuthSession Proxy-t a bejelentkezéshez (SSO) egy harmadik féltől származó szolgáltató, például a Google vagy a Facebook segítségével. Másképpen fogalmazva: a sebezhetőséget kihasználva a bejelentkezési tokent (pl. Facebook) el lehet küldeni egy támadó által birtokolt domainre és azt felhasználva átvehető az áldozat fiókjának irányítása. Ehhez a felhasználónak rá kell kattintania egy speciálisan kialakított linkre, amelyet e-mailben, SMS-ben vagy kétes weboldalon keresztül kaphatnak meg.

Az Expo közölte, hogy a nyilvánosságra hozatalt követően néhány órán belül, 2023. február 18-án kiadott egy biztonsági hibajavítást. A cég azt javasolja az üzemeltetőknek, hogy az SSO funkciók engedélyezése érdekében térjenek át az AuthSession API proxyk használatáról a deep link URL sémák közvetlen regisztrálására harmadik fél hitelesítési szolgáltatóknál.

A közzététel azt követően történt, hogy a Booking.com és a Kayak.com hasonló OAuth problémákat fedezett fel, amelyeket kihasználva teljes mértékben kompromittálhatóvá váltak a felhasználók fiókjai.

A megállapítások hetekkel azután születtek, hogy a svájci Sonar kiberbiztonsági vállalat részletesen bemutatta a Pimcore vállalati tartalomkezelő rendszerben található hibát (CVE-2023-28438), amellyel a támadó visszaélve tetszőleges PHP kódot futtathat a szerveren a webszerver jogosultságaival.

A Sonar még 2023 márciusában egy XSS sebezhetőséget fedezett fel, amely a LibreNMS 22.10.0 és korábbi verzióit érinti, és amely kihasználható távoli kódfuttatásra, ha a Simple Network Management Protocol (SNMP) engedélyezve van.