A BlackLotus UEFI bootkit továbbfejlesztett verziója képes megkerülni a Secure Boot védelmi mechanizmust még egy teljesen naprakész Windows 11-es rendszeren is. A kártevő károsítja a BitLocker adatvédelmi funkciót, a Microsoft Defender vírusirtót és a Windows Kernel védelmére szolgáló HVCI-t (Hypervisor-protected Code Integrity) is.

Az UEFI (Unified Extensible Firmware Interface) az a szoftver, amely összeköti az operációs rendszert az azt futtató hardverrel. Ez egy alacsony szintű kód, amely a számítógép bekapcsolásakor végrehajtásra kerül, és meghatározza a rendszerindítási sorrendet, mielőtt az operációs rendszer betöltődne.

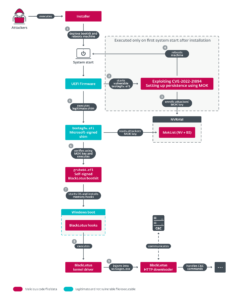

Az ESET biztonsági kutatói megerősítették, hogy a kártevő a CVE-2022-21894 sebezhetőséget kihasználva képes megkerülni a Secure Boot mechanizmust. A támadás egy telepítőprogram futtatásával kezdődik, amely a bootkit fájljait az EFI rendszerpartícióra telepíti, letiltja a HVCI és a BitLocker védelmet, és újraindítja a gépet. Az UEFI Secure Boot funkcióval rendelkező gépeken a perzisztencia a kezdeti újraindítás után a sérülékenység kihasználásával és a MOK (Machine Owner Key) bejegyzésével érhető el. Az ”önaláírt” UEFI bootkit egy újabb újraindítás után elindul, és a rosszindulatú kernel driver és a HTTP letöltő elhelyezésével befejeződik a kártevő telepítése.

A kép forrása: BleepingComputer.com

(Teljes méretért kattints a képre!)

Az ESET szerint a BlackLotus telepítője lehet online vagy offline, de az offline változatok hordozzák a sebezhető Windows binárisokat. Az online változat “közvetlenül a Microsoft szimbólumtárolójából” tölti le a Windows binárisokat.

A kutatók szerint az alábbi három fájllal él vissza a bootkit:

- https://msdl.microsoft.com/download/symbols/bootmgfw.efi/7144BCD31C0000/bootmgfw.efi

- https://msdl.microsoft.com/download/symbols/bootmgr.efi/98B063A61BC000/bootmgr.efi

- https://msdl.microsoft.com/download/symbols/hvloader.efi/559F396411D000/hvloader.Efi

A CVE-2022-21894 exploit kódja már több mint fél éve, 2022 augusztusa óta nyilvánosan elérhető, nagyrészt figyelmen kívül hagyták a problémát. Bár a biztonsági rés 2022 júniusában befoltozásra került, a javítás nem tűnt elegendőnek, mivel az UEFI DBX még nem frissült a Secure Boot funkcióval rendelkező rendszerek indításakor használt nem megbízható kulcsokkal és bináris hash-ekkel.

Tavaly a kutatók több olyan UEFI sebezhetőséget is nyilvánosságra hoztak, amelyek szintén kihasználhatók a Secure Boot letiltására, ezek közül néhány azonban még mindig nem került javításra, mivel a gyártók már nem támogatják már az érintett eszközöket.

A BlackLotus az első nyilvánosságra hozott UEFI bootkit, amely megkerüli a Secure Bootot, és a kiberbűnözők világához köthető.