A clickjacking (magyarul: kattintás eltérítés) támadások új változata a DoubleClickjacking lehetővé teszi a támadók számára, hogy rávegyék a felhasználókat arra, hogy dupla kattintással engedélyezzenek érzékeny műveleteket, kikerülve a clickjacking támadások ellen meglévő védelmi funkciókat.

A clickjacking támadás során a támadók ráveszik a gyanútlan felhasználókat arra, hogy a weboldalon kattintsanak egy rosszindulatú tartalomra (például nyerhetnek valamit). A kattintás után a támadók rosszindulatú műveleteket tudnak végrehajtani, mivel a felhasználók a kattintássukkal bizalmas műveletet engedélyeznek (egy OAuth alkalmazást vagy egy MFA hitelesítést), melyek egy láthatatlan iframe-ben jelennek meg, pontosan a nyereményoldal gombja fölött.

Az évek során a webböngészők fejlesztői olyan új funkciókat vezettek be, amelyek megakadályozzák az ilyen típusú támadások nagy részét, például nem engedélyezik a cookie-k küldését a webhelyek között, vagy biztonsági korlátozásokat vezetnek be (X-Frame-Options vagy frame- ancestors) arra vonatkozóan, hogy a webhelyeket lehet-e iframe-elni.

Az új DoubleClickjacking támadás

Paulos Yibelo kiberbiztonsági szakértő hívta fel a figyelmet a DoubleClickjacking nevű új támadási módszerre, amely az egér dupla kattintásának időzítését használja ki.

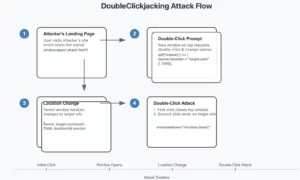

A támadó létrehoz egy weboldalt, amely látszólag olyan ártalmatlan gombot jelenít meg, ami például egy “kattintson ide” a jutalom megtekintéséhez vagy film megnézéséhez szöveggel csalogatja a gyanútlan felhasználókat.

Amikor a látogató rákattint a gombra, egy új ablak jelenik meg, amely lefedve az eredeti oldalt egy másik csalit tartalmaz, például egy captcha-t kell megoldani a folytatáshoz. A háttérben az eredeti oldalon található JavaScript átirányítja az oldalt egy legitim webhelyre, amelyen a támadók valamilyen művelet végrehajtására akarják rávenni a felhasználót.

Az új, lefedett ablakban lévő captcha arra kéri a felhasználót, hogy a captcha megoldásához kattintson duplán az oldalon. Ez az oldal azonban figyeli az egérrel való kattintást, és ha észleli, gyorsan bezárja a captcha „rétegét”, aminek következtében a második kattintás a gyorsan megjelenített engedélyezési gombra vagy hivatkozásra érkezik (ez korábban el volt rejtve a legitim oldalon). Ennek következtében a felhasználó tévedésből arra a gombra kattint, ami engedélyezi egy beépülő modul telepítését, egy OAuth alkalmazás futtatását vagy egy MFA folyamat utolsó lépését.

Ami a DoubleClickjackinget veszélyessé teszi az az, hogy megkerüli az összes eddigi clickjacking elleni védelmet, mivel nem használ iframe-et és nem próbál cookie-kat továbbítani egy másik domainre. Ehelyett a műveletek közvetlenül a nem védett legitim webhelyeken történnek.

A Yibelo szerint szinte minden weboldal ki van téve DoubleClickjacking támadásnak és mobiltelefonokon is működik, illetve a webhelyek mellett a böngészőbővítményeknél is alkalmazható, például a kriptotárcáknál.

A DoubleClickjacking támadás kivédéséhez a Yibello megosztotta a JavaScriptet, amelyet hozzáadva a weboldalhoz megakadályozható, hogy dupla kattintással automatikusan az engedélyezési gombra kattintsunk.

A szakértő egy olyan http header-t is javasol, amely korlátozza vagy blokkolja az ablakok közötti gyors kontextusváltást a double-click szekvencia során.