Egy malware elemző fedezte fel az Atomic macOS info-stealer (más néven “AMOS“) egy új verzióját, amely hátsó ajtót (backdoor) telepít, hogy a támadók számára folyamatos hozzáférést biztosítson a rendszerekhez. Ez az új komponens tetszőleges távoli kódfuttatást tesz lehetővé, újraindítás után is aktív marad, és korlátlan ideig fenntartja az irányítást a fertőzött gépek felett.

A MacPaw kiberbiztonsági részlege, a Moonlock szerint az AMOS kártevő már több mint 120 országban jelen van, de leginkább az Egyesült Államokat, Franciaországot, Olaszországot, az Egyesült Királyságot és Kanadát érintik támadások.

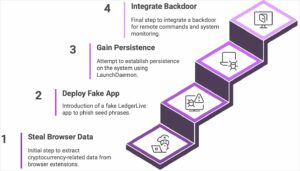

A Moonlock jelentése szerint az Atomic a közelmúltban a feltört szoftvereket kínáló oldalak helyett kriptovaluta-tulajdonosokat célzó adathalász technikákat, valamint (főként szabadúszóknak) állásinterjúra szóló meghívásokat kezdett alkalmazni (1. ábra).

A malware új verziója beágyazott hátsó ajtót tartalmaz, a LaunchDaemons használatával túléli a macOS újraindítását, áldozatok nyomon követésére alkalmas azonosítóval rendelkezik, és új C2 infrastruktúrát használ.

A kutatók szerint a backdoor futtatható fájlja egy ’.helper’ nevű bináris, amely a fertőzés után kerül letöltésre, és rejtett fájlként kerül elmentésre az áldozat felhasználói könyvtárába. Egy ’.agent’ nevű (szintén rejtett) perzisztens wrapper szkript ciklikusan futtatja a ’.helper’ fájlt a bejelentkezett felhasználó nevében, míg egy AppleScript segítségével telepített LaunchDaemon (com.finder.helper) biztosítja azt, hogy a ’.agent’ a rendszer indításakor automatikusan elinduljon (2. ábra).

A folyamatot emelt jogosultságokkal hajtják végre, a felhasználó jelszavát a fertőzés korai szakaszában megtévesztő módszerrel szerzik meg. Ezután a rosszindulatú program képes parancsokat futtatni, és módosíthatja a LaunchDaemon PLIST fájl tulajdonjogát ’root:wheel’-re (ami a macOS rendszerekben a szuperfelhasználói szintet jelöli).

A backdoor lehetővé teszi a támadók számára, hogy távolról parancsokat futtassanak, naplózzák a billentyűleütéseket, további payload-okat telepítsenek, vagy oldalirányú mozgással további rendszereket derítsenek fel. Az észlelés elkerülésének érdekében a hátsó ajtó a ’system_profiler’ segítségével ellenőrzi, hogy sandboxban vagy virtuális gépen fut-e, valamint karakterlánc obfuszkációt is alkalmaz.

Az Atomic malware fejlődése jól mutatja, hogy a macOS-felhasználók is egyre vonzóbb célpontokká válnak, és a rájuk irányuló támadások egyre kifinomultabbá válnak.