A hackerek egy új technikát, a FileFix módszert alkalmazzák az Interlock ransomware támadások során, hogy remote access trojan-t (RAT) juttassanak a célzott rendszerekre. Az elmúlt hónapokban fokozódott az Interlock ransomware aktivitása, miután a támadók a KongTuke web injector-t (más néven LandUpdate808) kezdték el használni a payloadok kompromittált weboldalakon keresztül történő terjesztésére.

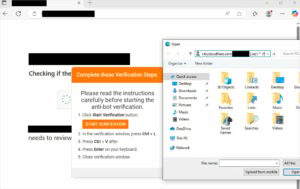

A DFIR és a Proofpoint kiberbiztonsági kutatói május óta figyelték meg ezt a változást. Akkor a kompromittált oldalak látogatóit egy hamis CAPTCHA+ verifikáció teljesítésére kérték, majd a vágólapra automatikusan elmentett tartalmat kellett beilleszteniük a Run párbeszédpanelbe. Ez a taktika hasonló a korábban megfigyelt ClickFix támadásokhoz.

A trükk lényege az volt, hogy a felhasználók egy PowerShell scriptet futtattak le, amely letöltött és elindított egy Node[.]js-alapú Interlock RAT változatot. Júniusban a kutatók felfedeztek egy PHP-alapú Interlock RAT variánst is, amelyet ugyanazzal a KongTuke injectorral terjesztettek. Július elején jelentős változás történt a malware terjesztési mechanizmusában: az Interlock a ClickFix módszert FileFix-re változtatta át, amely mostantól az elsődleges terjesztési módszerük.

A legújabb Interlock támadások során a célpontokat arra kérik, hogy hamis, fájlútvonalnak álcázott parancsot illesszenek be a File Explorer-be, ami a trycloudflare[.]com oldalról letölti a PHP-alapú RAT-et, majd futtatja azt a rendszeren (1. ábra).

A fertőzést követően a RAT több PowerShell parancsot futtat, hogy rendszer- és hálózati információkat gyűjtsön, majd ezeket az adatokat strukturált JSON formában juttatja el a támadó parancs- és vezérlőszerverére. Ez a C2 szerver képes shell parancsokat küldeni a RAT-nak, új payloadokat bevezetni, perzisztenciát kialakítani a Registry run key-n keresztül, vagy laterális mozgást végezni például remote desktop (RDP) segítségével.

A DFIR jelentése interaktív tevékenységre utaló bizonyítékokat is említ:

- Active Directory feltérképezése,

- biztonsági mentések keresése,

- helyi könyvtárak böngészése, valamint

- domain kontrollerek vizsgálata.

Kezdetben a támadók ClickFix technikát alkalmaztak a fertőzés terjesztésére, de a FileFix-re való áttérés azt mutatja, hogy gyorsan alkalmazkodnak a kifinomultabb, nehezebben észlelhető módszerekhez.