A Proofpoint kutatói egy új, rosszindulatú OAuth-alkalmazásokhoz köthető adathalász kampányt fedeztek fel, mely során visszaéltek a Microsoft “ellenőrzött kiadói” státuszával, annak érdekében, hogy a támadók megfeleljenek a Microsoft OAuth-alkalmazások terjesztésére vonatkozó egyes követelményeknek. Az ellenőrzött státusz növelte a bizalmat az alkalmazásokkal szemben, ezáltal a felhasználók beleegyeztek az adataikhoz való hozzáféréshez, amivel rendkívül magas jogosultságot szereztek a bűnözők.

A Microsoft letiltott több olyan ellenőrzött Microsoft Partner Network fiókot, amelyeket támadók arra használtak fel, hogy hitelesített OAuth-alkalmazásokat hozzanak létre az Azure AD-ban, ezáltal betörhessenek a szervezetek felhőkörnyezetébe és adatokat lopjanak el onnan.

Miután 2022. december 15-én a Proofpoint bizonyítékot talált arra, hogy a támadások több felhasználót is érintettek (ami a szervezetek kompromittálódását eredményezte), a Microsoft letiltotta az összes csalárd fiókot és az OAuth-alkalmazást is.

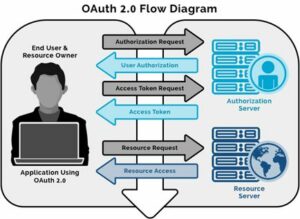

Az OAuth lehetővé teszi a felhasználók számára, hogy megosszák saját fájljaikat egy harmadik féllel anélkül, hogy azonosítási adataikat kiadnák.

A

Az adathalász támadások főként az Egyesült Királyság és Írország vállalati felhasználóit célozták meg. Az érintett felhasználók között voltak pénzügyi-, és marketingszakemberek, valamint magas rangú felhasználók, például menedzserek és vezetők is.

A megszerzett információkat kiberkémkedésre, BEC csalásokra vagy belső hálózatokhoz való további hozzáférés megszerzésére használták fel.

A támadók valós vállalatnak adták ki magukat, hogy sikeresen regisztráljanak, valamint igazolják magukat a Microsoft Cloud Partner Programban.

A Microsoft felvette a kapcsolatot az összes érintett szervezettel, és arra figyelmeztette őket, hogy alapos belső vizsgálatot kell folytatniuk, hogy a gyanús alkalmazások tiltásra kerültek-e.

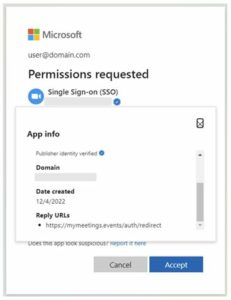

A Proofpoint három rosszindulatú OAuth-alkalmazást azonosított.

Két alkalmazás neve “Single Sign On (SSO)“, a harmadiké pedig “Meeting” volt. A hitelességük növelése érdekében a jól ismert Zoom ikon elavult változatát használták, és Zoomra hasonlító URL-ekre irányítanak át, valamint valódi domain-t használnak.

A következő jogosultságokhoz kértek hozzáférést:

- Levelek olvasása és küldése

- Naptárhoz és online megbeszélésekhez való hozzáférés

- Postafiók beállításaihoz való hozzáférés

- Felhasználó által korábban megadott adatokhoz való hozzáférés

A kampány 2022. december 6. és 2022. december 27. között zajlott, a vizsgálat ezután is folytatódott.

A Microsoft részletes útmutatót tett közzé arról, hogy a felhasználók hogyan védekezhetnek az ilyen támadások ellen, és milyen „jó gyakorlatokat” bevezetését javasolják a megelőzésükhöz.