A CVE-2023-50387 néven nyomon követhető KeyTrap a DNSSEC tervezési problémája, és az összes népszerű DNS (Domain Name System) implementációt vagy szolgáltatást érinti. Lehetővé teszi egy támadó számára, hogy egyetlen DNS csomag elküldésével hosszantartó szolgáltatásmegtagadási (DoS) állapotot idézzen elő a sebezhető feloldókban.

Emellett egy kapcsolódó sebezhetőséget is felfedeztek. A CVE-2023-50868, más néven “NSEC3” sebezhetőség lehetővé teszi a támadók számára, hogy kimerítsék a feloldó CPU ciklusait, ezzel szolgáltatásmegtagadást okozzanak DNSSEC válaszokon keresztül egy véletlenszerű aldomain támadásban.

A DNS teszi lehetővé, hogy online helyeket érjünk el úgy, hogy a szerver IP címe helyett a tartományneveket írjuk be, amelyhez a számítógépünknek csatlakoznia kell. A DNSSEC a DNS egy olyan funkciója, amely kriptográfiai aláírásokat visz a DNS rekordokba, így biztosítva a válaszok hitelesítését. Ez az ellenőrzés biztosítja, hogy a DNS adatok a forrásból, a hiteles névkiszolgálótól származnak, és nem módosultak útközben.

A KeyTrap 1999 óta jelen van a használt szabványokban, azonban a DNSSEC érvényesítési követelményeinek összetettsége miatt a hiba közel 25 évig észrevétlen maradt. A sérülékenységet az ATHENE Nemzeti Alkalmazott Kiberbiztonsági Kutatóközpont kutatói fedezték fel a frankfurti Goethe Egyetem, a Fraunhofer SIT és a Darmstadti Műszaki Egyetem szakértőivel együtt.

A probléma abból ered, hogy a DNSSEC megköveteli, hogy a támogatott kódok összes releváns kriptográfiai kulcsát és a megfelelő aláírásokat elküldjék a hitelesítéshez. A folyamat akkor is ugyanaz, ha néhány DNSSEC kulcs rosszul van konfigurálva, helytelen, vagy nem támogatott kódokhoz tartozik. Ezt a sebezhetőséget kihasználva a kutatók a DNSSEC alapú algoritmikus bonyolultságú támadások egy új osztályát fejlesztették ki, amely képes 2 milliószorosára növelni a CPU utasításszámát egy DNS feloldóban, így késleltetve annak válaszát.

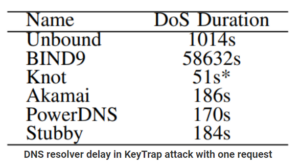

Ennek a DoS állapotnak az időtartama a feloldó implementációjától függ, de a kutatók szerint egyetlen támadási kérés 56 másodperctől akár 16 óráig is feltarthatja a választ.

(DNS feloldó késleltetése KeyTrap támadásban egy kéréssel)

“E támadás kihasználása súlyos következményekkel járna az internetet használó bármely alkalmazás számára, beleértve az olyan technológiák elérhetetlenségét, mint a webböngészés, az e-mail és az azonnali üzenetküldés. A KeyTrap segítségével egy támadó a teljes internet nagy részét teljesen ellehetetlenítheti” – olvasható az ATHENE nyilvánosságra hozatalában.

A sebezhetőségről és arról, hogy miként jelentkezhet a modern DNS implementációkban, a közzétett technikai jelentésben találhatók részletek.

A kutatók 2023. november elején mutatták be, hogy a KeyTrap támadásuk hogyan hathat a DNS szolgáltatókra, és együttműködtek velük a kárenyhítési megoldások kidolgozásában.

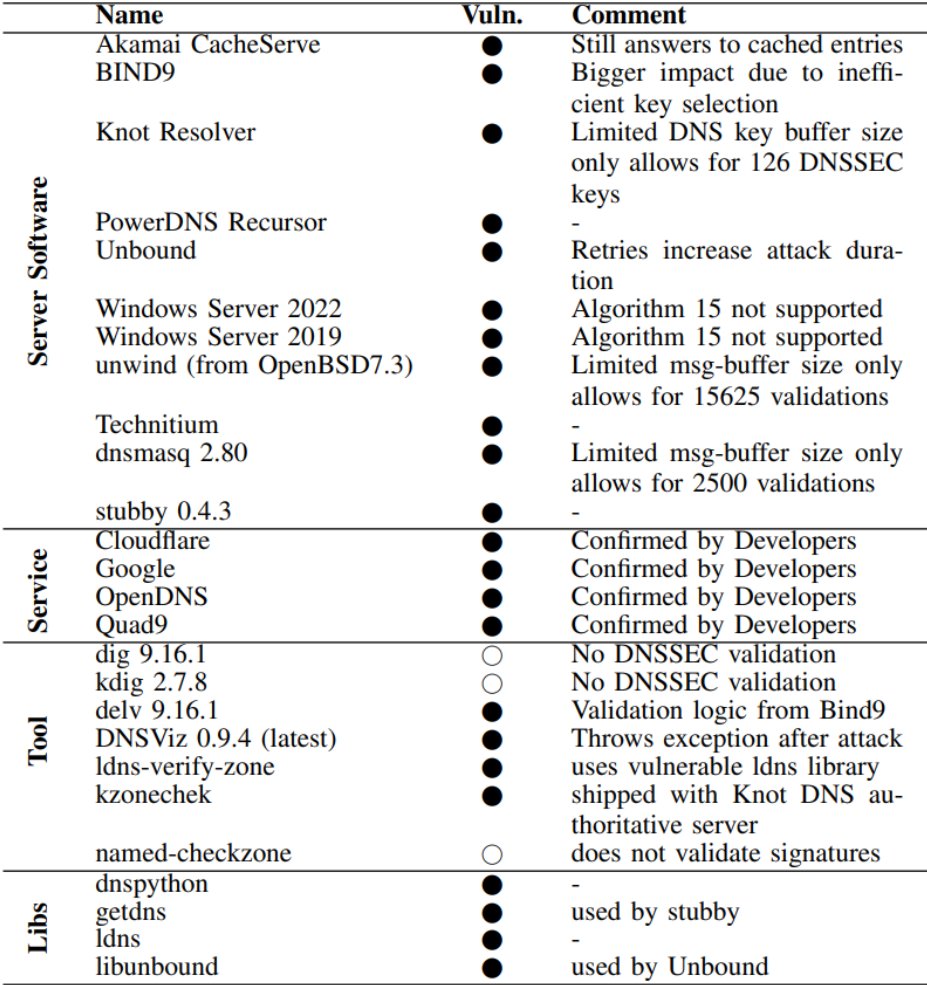

(KeyTrap által sebezhető DNS implementációk (ATHENE))

A KeyTrap veszélyre válaszul az Akamai 2023 decembere és 2024 februárja között védelmi intézkedéseket dolgozott ki és telepített a DNSi rekurzív feloldókra, köztük a CacheServe és az AnswerX, valamint a felhőalapú és menedzselt megoldásaira.

Ez a biztonsági rés lehetővé tette volna a támadók számára, hogy jelentős fennakadást okozzanak az internet működésében, a DNS kiszolgálók egyharmadát világszerte kitéve egy rendkívül hatékony szolgáltatásmegtagadási (DoS) támadásnak, és potenciálisan több mint egymilliárd felhasználót érintve. – Akamai

Az Akamai megjegyzi, hogy az APNIC adatai alapján világszerte az internetfelhasználók 30%-a használ DNSSEC érvényesítést alkalmazó DNS feloldókat, és így sebezhetőek a KeyTrappel szemben.

Bár az Akamai nem osztott meg sok részletet az általa végrehajtott tényleges enyhítésekről, az ATHENE tanulmánya leírja, hogy a vállalat megoldása a kriptográfiai hibákat legfeljebb 32-re korlátozza, ami gyakorlatilag lehetetlenné teszi a CPU erőforrások kimerítését és az akadozás okozását.

A javítások már jelen vannak a Google és a Cloudflare DNS szolgáltatásaiban is.