A Charming Kitten (Irán, APT 35) csoporthoz kötik azt a kampányt, amelyben egy új, az úgynevezett NokNok malware-t használnak macOS rendszerek megfertőzésére. A kampány májusban kezdődött és a korábban megfigyeltektől eltérően nem Word dokumentumokkal, hanem LNK fájlokkal telepítik a payloadokat. Az amerikai kormánynak 2022 szeptemberében sikerült azonosítania és vádat emelnie a csoport tagjai ellen.

A hackerek az Egyesült Államok nukleáris szakértőinek adták ki magukat és sokszor más személyekre is utaltak, hogy a hitelesség és a kapcsolatteremtés érdekében.

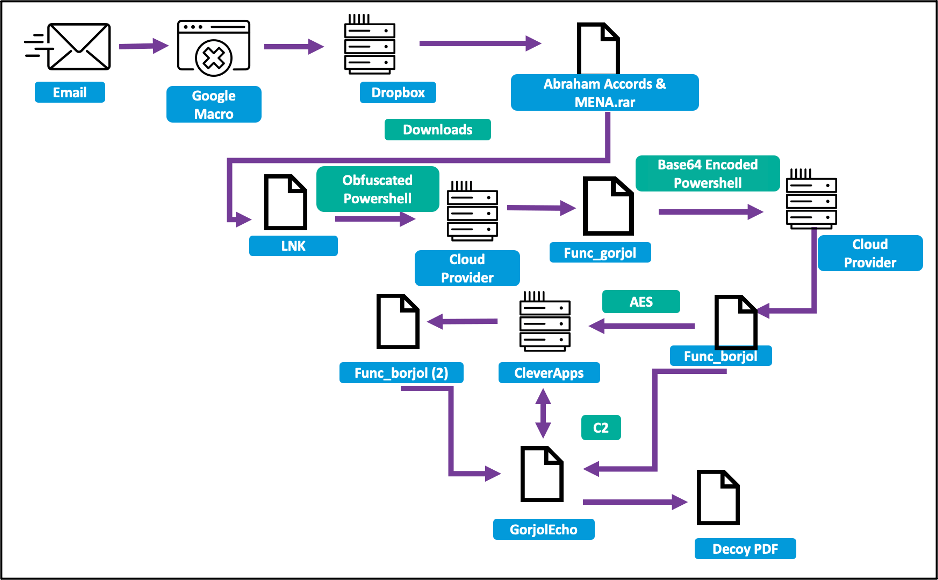

Windows rendszerek támadása

Miután elnyerték a célpont bizalmát, a Charming Kitten egy Google Script makrót tartalmazó rosszindulatú linket küld, amely az áldozatot egy Dropbox URL címre irányítja át. Ez egy jelszóval védett, egy dropperrel ellátott RAR archívumot tartalmaz, amely egy PowerShell kódot és egy LNK fájlt használ fel a rosszindulatú szoftverek telepítésére. A végső payload egy egyszerű backdoor-t hoz létre (GorjolEcho), amellyel parancsokat képes végrehajtani a támadó távoli hozzáférés segítségével.

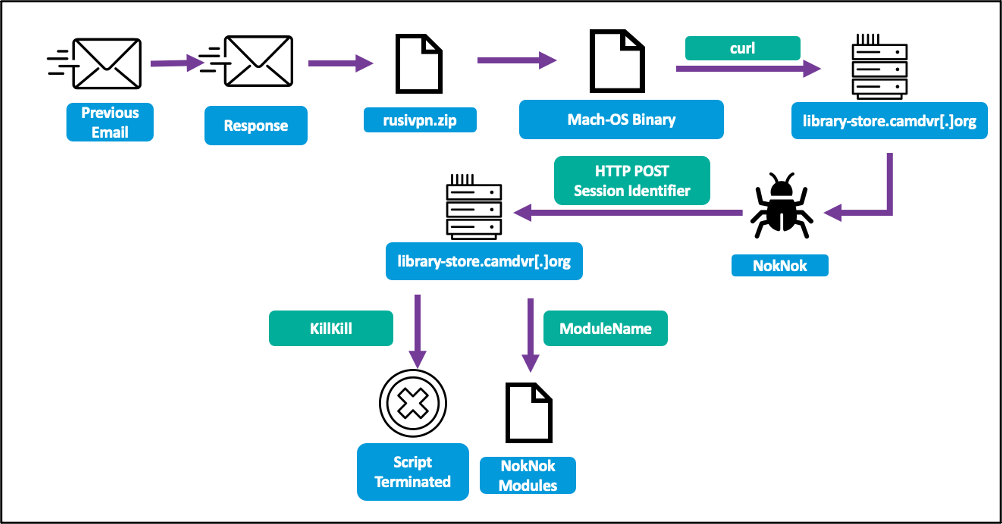

A macOS támadása

A macOS felhasználók esetében egy olyan linket küldenek, amely egy RUSI (Royal United Services Institute) VPN alkalmazásnak álcázott ZIP fájlt tartalmaz. Az archívumban található Apple script futtatásakor a curl parancs lekérdezi a NokNok payloadot, és backdoor-t hoz létre az áldozat rendszerén.

A NokNok létrehoz egy rendszerazonosítót, majd négy bash script segítségével perzisztenciát alakít ki és kommunikációt létesít a C&C szerverrel, majd elkezdi az adatok begyűjtését (operációs rendszer verziója, futó folyamatok, telepített alkalmazásokat). Majd titkosítja az adatokat és base64 formátumba kódolja és exfiltrálja.

A Proofpoint azt is megemlíti, hogy a NokNok nem látható modulokon keresztül specifikusabb kémkedéssel kapcsolatos funkciókat is tartalmazhat. A gyanú a Check Point korábbi elemzésén alapul, amelyben a GhostEchoval találtak összefüggéseket. Ez a backdoor olyan modulokat tartalmaz, amelyek lehetővé teszik képernyőképek készítését, parancsok végrehajtását és a fertőzés nyomainak eltüntetését.