A járványügyi helyzet miatti korlátozások következtében az államigazgatásban is megnövekedett az igény a videókonferencia (VTC) szolgáltatások iránt. A szervezeten belüli vagy szervezetek közötti személyes részvételen alapuló egyeztetések, értekezletek, oktatások, konferenciák videókonferenciával történő kiváltására több ingyenes, illetve díjazás fejében igénybe vehető szolgáltatás létezik. A legelterjedtebbek alkalmazások közé tartozik a Zoom, a Google Meet, a Microsoft Teams, a Cisco Webex, a Skype, a Jitsi Meet, a WhatsApp és a Signal. Ezek a platformok nem csak a résztvevők közötti hang és kép továbbítására alkalmasak, hanem sok esetben a képernyőmegosztást, a felvétel készítést, a rögzítést, illetve a csoportmunkát is lehetővé teszik.

Az igénybe vevő oldalán mind a résztvevők száma, mind a kommunikált adatok érzékenysége, mind a rendelkezésre álló anyagi és infrastrukturális erőforrások tekintetében igen különböző kívánalmakat vetnek fel a szolgáltatással kapcsolatban.

Biztonsági problémák

Egyes VTC alkalmazások kapcsán jelentős biztonsági problémák merültek fel[1], amelyek felvetik azt a kérdést, hogy ezen alkalmazásokat milyen ügykörben, mely szervezetek által ajánlott használni.

Az egyik legnépszerűbb VTC platform, Zoom kapcsán az elmúlt években több súlyos sérülékenység is felmerült, illetve nemrég az internetes polgárjogi szervezet, az EFF (Electronic Frontier Foundation) is megfogalmazott adatvédelmi aggályokat. Emellett több hamis, Zoomra hasonlító megtévesztő domaint regisztráltak és egyre gyakrabban jelenik meg káros kód is a platformmal összefüggésben.

A Cisco Webex VTC platformot is elérte az utóbbi hónapokban tapasztalható nagy ütemű felhasználói bázis bővülés [többek között az Európai Unió szervei, a Tanács és a Bizottság, valamint az Európai Uniós Kiberbiztonsági Ügynökség (ENISA) is a Webex alkalmazást használják a szakértői kommunikáció során], ezzel együtt azonban a szofisztikált adathalász támadások is megjelentek[2]. Szakértői becslések szerint már legalább 5 000 Webex felhasználót ért olyan támadás, amely során a Cisco Webex Teamet megszemélyesítő e-mail üzenetek érkeztek a felhasználóknak. A támadók gyakorlatilag valódi Webex-es figyelmeztető üzeneteket utánozva arra kérték az áldozatokat, hogy erősítsék meg fiókjukat egy linkre kattintva, amely azonban valójában csaló oldalra navigálta a gyanútlan felhasználókat.

A Zoom után nem csupán a Webex vált a kiberbűnözők új célpontjává, ugyanezen fenyegetések a Microsoft Teams kapcsán is felmerültek.

| Általánosságban kijelenthető, hogy nem minden esetben ismert, hogy az egyes VTC alkalmazások kinek és milyen célból továbbítják a felhasználók adatait, ami a későbbiekben már egy komolyabb informatikai támadás kiindulópontját is képezheti. Több olyan biztonsági problémát is jeleztek, amelyek kihasználásával a támadó hozzáférhet a felhasználó fiókjához, illetve a rendszerben tárolt adatokhoz. Ezek nagy részét javították, azonban nem zárható ki új sérülékenységek felfedezése. |

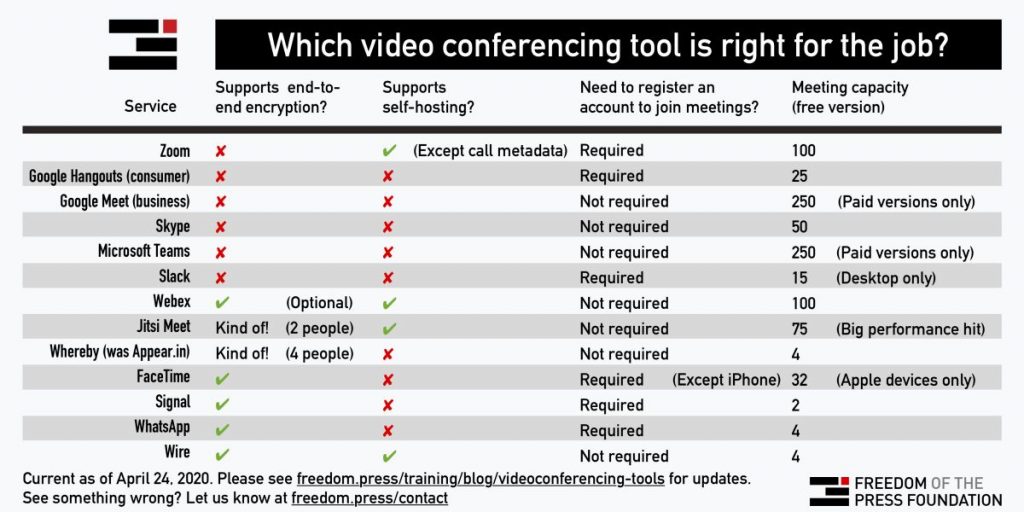

A VTC szolgáltatások biztonsági szempontú értékeléséhez a Freedom of the Press Foundation (FPF) szerint minimum a következő szempontokat célszerű figyelembe venni:

- támogatott-e a végponttól-végpontig tartó titkosítás (E2EE);

- támogatott-e a saját VTC szerver hosztolása (self hosting);

- van-e szükség fiók regisztrálására ahhoz, hogy csatlakozzunk egy értekezlethez;

- összesen hány résztvevő csatlakozhat egy értekezlethez.

Ennek mentén a szervezet összegyűjtötte a legfontosabb jellemzőket:

Mivel a VTC platformokat a szervezetek különböző célokra használják, nagy eltérés figyelhető meg a biztonsági szolgáltatások iránti igényben is. A céltól függően legalább az alábbi biztonsági paraméterek mérlegelése szükséges:

- Tartsuk magunknál a kontrollt: lehetőleg válasszunk self-hosting (saját üzemeltetésű) szolgáltatást a felhőalapúakkal szemben.

- Mindig tájékozódjunk a kiszemelt szolgáltatás adatvédelmi irányelveiről (nem európai székhelyű szolgáltató esetében nehéz ellenőrizni, hogy az adatkezelés mennyire felel meg a GDPR elvárásainak).

- Olyan megoldást válasszunk, amelyik végponttól végpontig terjedő titkosítást alkalmaz (minimum 128-bit AES).

- Alkalmazzunk erős jelszót az admin fiókok és a meeting session-ök védelmére, amit ne a meghívóval egy üzenetben juttassunk el a résztvevőknek. Ügyeljünk rá, hogy ne tegyük nyilvánossá a meetinget, és ne osszuk meg közösségi oldalakon a videó-konferencia linkjét.

- Ha lehet, tartsunk meghívásos (behívásos) konferenciákat, és ne linkkel megosztott „becsatlakozós” konferenciákat.

- Kerüljük a Facebookon keresztül történő bejelentkezést.

- Lehetőleg csak céges, ellenőrzött eszközöket használjunk. (A magánhasználatú eszközök alkalmazása növelheti a munkatársak komfortérzetét, azonban kockázatot is jelent.)

- A biztonság fontos lehet még a konferencia során megosztott fájlok esetében is, lehetőleg ne fogadjunk el fájlokat.

- Fontoljuk meg, hogy szükséges-e rögzíteni a megbeszéléseket. A felvételeket azután biztonságos módon archiváljuk.

- Minden alkalommal, amikor valakitől egy Zoom linket kapunk, legyünk különösen óvatosak, amennyiben a Zoom mobil kliensét használjuk, mindig frissítsük az alkalmazást a legutóbbi verzióra.

[1] https://nki.gov.hu/it-biztonsag/hirek/windows-login-adatokat-szivarogtat-a-zoom-kliens/

[2] https://nki.gov.hu/it-biztonsag/hirek/cisco-webex-felhasznalok-veszelyben-tanusitvany-lejaratra-hivatkozva-csalnak-ki-hitelesito-adatokat/

[3] https://nki.gov.hu/it-biztonsag/kiadvanyok/segedletek/milyen-videokonferencia-szolgaltatast-valasszunk/

[4] https://nki.gov.hu/it-biztonsag/tanacsok/biztonsagi-megfontolasok-a-videokonferencia-szolgaltatasok-kapcsan/