Az Észak-Koreához köthető Lazarus csoport ismételten bizonyította kifinomult módszereit a kibertámadások terén. 2024 áprilisában álprofilokat hoztak létre a LinkedInen, ahol blokklánc-fejlesztőkként tüntették fel magukat, hogy így vezessék félre a blokklánc-iparág HR munkatársait. Ezeken a megtévesztő fiókokon keresztül olyan linkeket osztottak meg, amelyek rosszindulatú kódot tartalmaztak, céljuk pedig az érintett szervezetek kompromittálása volt.

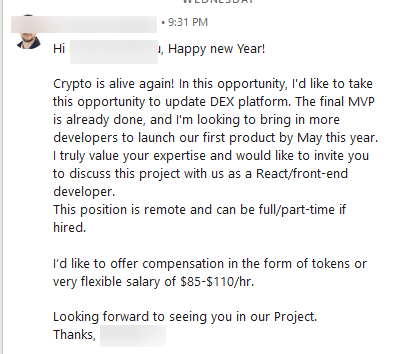

Most, 2025 februárjában a Bitdefender kiberbiztonsági vállalat egy újabb kampányról számolt be, amelyben a Lazarus csoport a LinkedIn hitelességét kihasználva álláskeresőket célzott meg. A támadók vonzó állásajánlatokkal keresték meg a célpontokat, gyakran kriptovalutával kapcsolatos munkalehetőségeket kínálva.

Az érdeklődőktől önéletrajzot vagy GitHub tárhely linket kértek, látszólag a jelentkezési folyamat részeként, de valójában személyes adatok gyűjtése céljából. Miután megszerezték a szükséges információkat, a támadók megosztottak egy repozitóriumot, amely tartalmazta a projekt minimálisan működőképes verzióját (MVP), valamint egy Google dokumentumot, amely olyan kérdéseket sorolt fel, amelyek megválaszolása kizárólag az MVP futtatásával volt lehetséges.

A repozitórium egy olyan digitális tárhely vagy adatbázis, ahol fájlokat, programkódokat vagy egyéb dokumentumokat tárolnak, rendszereznek és kezelnek.

A fájl azonban valójában egy erősen obfuszkált szkriptet tartalmazott, amely dinamikusan töltött le rosszindulatú kódot egy harmadik fél által ellenőrzött végpontról. Ez a kártevő cross-platform információtolvajként működött, amely képes volt Windows, macOS és Linux operációs rendszereken egyaránt futni. Elsődleges célpontjai a népszerű kriptovaluta-tárcák voltak, valamint a böngészőkben tárolt bejelentkezési adatok.

A támadás következő fázisában a kártevő további Python modulokat töltött le, amelyek különböző feladatokat láttak el: billentyűleütések naplózása, vágólap monitorozás kriptovaluta adatok után kutatva, rendszer- és hálózati információk gyűjtése, értékes fájlok keresése és exfiltrálása, valamint folyamatos kommunikáció fenntartása a támadók C2-szerverével. Ezen túlmenően a kártevő képes volt érzékeny böngészőadatok, például bejelentkezési adatok és fizetési információk kinyerésére, valamint további rosszindulatú kódok letöltésére és futtatására.

A biztonsági szakértők folyamatosan elemzik az ilyen jellegű csalásokat, hogy feltárják a támadók módszereit és csökkentsék az okozott károkat. A hatóságok arra figyelmeztetik az IT-szakembereket, hogy legyenek körültekintőek a váratlan állásajánlatokkal kapcsolatban, különösen ha azok ismeretlen forrásból érkeznek. A toborzók hitelességének ellenőrzése, valamint az ellenőrizetlen kódok futtatásának elkerülése elengedhetetlen a hasonló fenyegetések kivédésében.