A Google Playen keresztül 11 millió Android eszközre telepítették a Necro malware új verzióját, a Necro Trojan-t, rosszindulatú SDK (Software Development Kits) supply chain támadások során. A Necro számos rosszindulatú programot tölt be és különböző rosszindulatú bővítményt aktivál a fertőzött eszközökön, úgymint:

- Reklámprogramok, amelyek láthatatlan „WebView” ablakokon keresztül töltik be a linkeket (Island plugin, Cube SDK)

- Tetszőleges JavaScript és DEX fájlokat letöltő és végrehajtó modulok (Happy SDK, Jar SDK)

- Kifejezetten az előfizetési csalások megkönnyítésére szolgáló eszközök (web plugin, Happy SDK, Tap plugin)

- Olyan mechanizmusok, amelyek fertőzött eszközöket használnak proxyként a rosszindulatú forgalom irányításához (NProxy plugin)

Necro a Google Playen

A Kaspersky felfedezte a Necro-t a Google Play két alkalmazásában is. Az egyik a Wuta Camera, amely több mint 10 millió letöltéssel rendelkezik.

A Necro a 6.3.2.148-as verzió kiadásával jelent meg az alkalmazásban, és egészen a 6.3.6.148-as verzióig maradt benne. A másik alkalmazás pedig a Max Browser, amelyet több, mint 1 millióan töltöttek le a Google Playről.

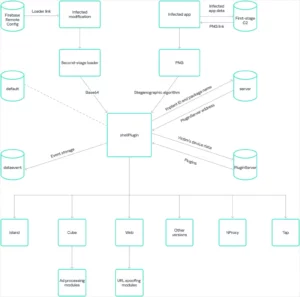

A Kaspersky szerint mindkét alkalmazást egy “Coral SDK” nevű, hirdetési funkciók integrálására készült szoftverfejlesztő készlet segítségével fertőzték meg, amely obfuszkációt alkalmazott a rosszindulatú tevékenységek elrejtésére, valamint szteganográfiát is használt a shellPlugin letöltéséhez, mindezt egy ártalmatlannak tűnő PNG kép mögé rejtve.

Necro a Google Playen kívül

A Necro Trojan-t a nem hivatalos weboldalakon, népszerű alkalmazások módosított verzióinak álcázva terjesztik: úgymint a WhatsAppnál a “GBWhatsApp” és az “FMWhatsApp”, vagy a Spotify esetében a “Spotify Plus”, illetve a játékok esetében a Minecraft, a Stumble Guys, a Car Parking Multiplayer vagy a Melon Sandbox rosszindulatú másolataival.

A Google arról tájékoztatta a BleepingComputert, hogy az említett alkalmazások összes rosszindulatú verziója eltávolításra került a Google Playről.