22. hét (május 29. – június 06.) főbb hírek:

Június 6. – Az oroszpárti „Cyber Spetsnaz” hacktivista csoport kormányzati szervezeteket vett célba

Az amerikai Resecurity egy újabb hacktivista kollektíva aktivitására figyelmeztet, amely kifejezetten kormányzati és rendvédelmi szervek elleni kibertámadásokkal hívta fel magára a figyelmet. A magát „Cyber Spetsnaznak” nevező csoport május 24-én jelentette be a „Panoptikum” elnevezési toborzó kampányát, amelynek célja 3000 önkéntes kiberszakember toborzása, akik hajlandóak részt venni az Európai Unió és az ukrán kormányzati intézmények, köztük ukrán vállalatok elleni támadásokban.

Június 2-án a csoport egy új részleget hozott létre „Sparta” néven. Az új részleg profiljába tartozik az internetes források megzavarása, „kiberszabotázs”, adatlopás, és a NATO-ra, valamint azok tagországaira és szövetségeseire összpontosító hírszerzés.

A csoport 5 olaszországi logisztikai terminál (Sech, Trieste, TDT, Yilprort, VTP) és több jelentős pénzintézet ellen is kibertámadást hajtott végre. A leírás alapján a szereplők „hacktivistának” nevezik magukat, azonban egyelőre nem világos, hogy a csoportnak van-e kapcsolata állami szereplőkkel, mindenesetre a Killnet kollektíva hivatalos tagjaként hirdetik magukat.

Forrás: (securityaffairs.co)

Június 6. – Intenzíven hackelik az ukrán tisztviselők telefonjait

Victor Zhora, az ukrán Állami Speciális Kommunikációs Szolgálat (USSCS) helyettes vezetője az orosz invázió 100. napjának alkalmából szervezett online sajtótájékoztatón elmondta, az ukrán állami tisztviselők telefonjai folyamatosan kibertámadás alatt állnak a háború kirobbanása óta. Az állami dolgozók telefonjait főként káros kódokkal veszik célba, azonban sikeres támadásról nincs tudomása.

A Pegasus-ügy tavalyi kirobbanása óta politikai körökben kifejezetten tartanak az ún. „zero-klikk” támadásoktól, amelyek nem igényelnek felhasználói interakciót, ahhoz, hogy a célszemély készülékét távolról irányítás alá lehessen vonni. Zhora arra az újságírói kérdésre, hogy tudnak-e ilyen támadási kísérletről Ukrajnában, csupán annyit reagált, hogy „ezt továbbra is figyelemmel kísérik”.

Forrás: (reuters.com)

Június 4. – Anonymous: #OperationRussia művelet 100 napnyi háború után

Az Anonymous orosz szervezetek elleni kiberoffenzívája az elmúlt héten is folytatódott, habár a korábbi hónapokhoz képest némileg mérsékeltebb tempóban. A DDoSecrets oldalon közzétett legutóbbi áldozatok:

- RRustam Kurmaev and Partners (RKP Law) ügyvédi iroda, amelynek ügyfelei között megtalálható az Ikea, a Volkswagen Group Russia, a Toyota Russia, az Oilfield Service Company, a Panasonic, az ING Bank, a Yamaha Motor, a Citibank, és a Sberbank. A cégtől 1 TB-nyi archívumot szivárogtattak ki.

- A Vyberi Radio egy cégcsoport, amelyhez több, mint 100 rádióállomás tartozik 18 orosz városban, és összesen 8 milliós hallgatottásgú. Tőlük 823 GB-nyi fájl ─ köztük 1.5 millió céges e-mail szivárgott ki.

- Végül a Metprom Group kohászati cég és befektetési csoport, ami több ezer projektben érdekelt. A szervezetettől 184 GB-nyi adat szivárgott ki, beleértve belsős e-maileket.

Forrás: (securityaffairs.co)

Június 2. – Az amerikai haderő Kiberparancsnoksága megerősítette, hogy offenzív kiberműeleteket is folytatnak Ukrajna támogatása során

“Egy sor műveletet hajtottunk végre a teljes spektrumban; támadó, védekező [és] információs műveleteket is” – mondta Paul Nakasone tábornok a Sky Newsnak adott interjújában.

Ritka eset, amikor amerikai katonai tisztviselők nyilvánosan szólnak a gyakran rejtélyes hackerműveletekről. Ennek súlyát némiképp árnyalja Bobby Chesney a Texasi Egyetem jogi professzora, aki szerint alacsony szintű jogosulatlan hozzáférések is offenzívnek tekinthetőek, azonban az orosz vezetés ezeket nem feltétlenül értékeli olyan mérvűnek, hogy okot adjon az eszkalációra.

Nakasone nyilatkozata azonban azt sugallja, hogy a kibertér olyan terület, ahol a Biden-adminisztráció úgy érzi, hogy szembeszállhat Oroszországgal szemben, anélkül, hogy tartana az eszkalációtól. Az amerikai adminisztráció ugyanakkor nagyon is tart az Oroszországgal szembeni gazdasági szankciók kibertérbeli megtorlásától. Arról, hogy ilyen támadás mindeddig miért nem történt, több teória is kering. Az egyik ilyen elképzelés szerint Oroszországnak aktuálisan épp elég kihívást jelent az ukrajnai katonai műveletek kezelése, egy másik magyarázat, hogy egy megtorló kibertámadás bizonytalan válaszreakciókat szülhet, ezért a kivárás a célravezető taktika.

Forrás: (cnn.com)

2022. 21. heti (május 22-28.) főbb hírek:

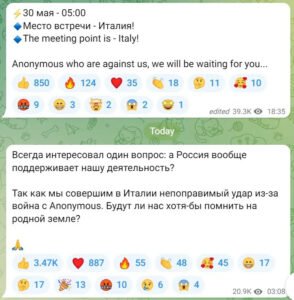

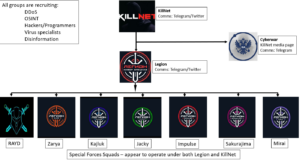

Május 29. ─ Olaszország elleni támadással fenyegetőzik a Killnet

Példátlanul masszív kibertámadással fenyegetőzik az ukrajnai háború kitörése óta az egyik legaktívabb, oroszbarát hacker kollektíva, a Killnet. A Telegramon közölt fenyegetés hatására az olasz nemzeti CSIRT riasztástást adott ki.

A Killnet eddigi főbb műveleteiről, a lehetséges szervezeti formájáról és a „parancsnoki láncról” a Cyberknow közölt összefoglalót.

Forrás: (securityaffairs.co)

Május 28. ─ Szakértők DDoS támadások újabb hullámjától tartanak

360 Qihoo jelentése szerint a Gamaredon APT csoport (APT-C-53) nem csupán folytatta a korábbi DDoS támadásait, hanem nyilvánosságra hozta a LOIC nevű DDoS trójai kódját, ami feltételezhetően a túlterheléses támadások megemelkedését vonja maga után az elkövetkező időszakban. Forrás: (securityaffairs.co)

Május 25 – Egy új APT csoport tart támadás alatt orosz állami intézményeket

A Malwarebytes az ukrajnai invázió óta már legalább négy olyan adathalász kampányt azonosított, ami egy korábban ismeretlen fenyegetési szereplőhöz köthető.

Az első kampány során egy interaktív ukrajnai térkép volt a csali, a második kampányban a támadók a Log4j sebezhetőség biztonsági frissítésébe rejtettek káros kódot, a harmadik a Rostec védelmi konglomerátum ellen zajlott, egy build_rosteh4.exe nevű állományba csomagolt káros kód felhasználásával, a negyedikben pedig a szaúd-arábiai Saudi Aramco olajipari vállalat elleni hamis álláshirdetéseket alkalmaztak.

Érdekesség, hogy a Rostec elleni támadások során felhasznált kamu Facebook profilok már 2021 júliusában elkészültek.

A szakértők a támadók által használt infrastruktúra alapján ─ alacsony bizonyossággal ─ kínai fenyegetési szereplőnek tulajdonítják ezeket a támadási kampányokat. Forrás: (thehackernews.com)

2022. 20. heti (május 15-21.) főbb hírek:

Május 21. ─ A Sandworm további támadásokat folytat Ukrajna ellen

Az ESET figyelmeztetése szerint az orosz Sandworm APT csoport folyamatos kiberműveleteket indít ukrán entitások ellen. 2022 áprilisában a 2017-es NotPetya ransomware támadásokért is felelős, hírhedt hacker csoport kibertámadást indított egy ukrán energiaszolgáltató ellen, az ipari vezérlőrendszerekre (ICS) specializált Industroyer, valamint a CaddyWiper adattörlő új verzióival. A védekezésben aktívan résztvevő ESET most technikai információkat közölt a CaddyWiper futtatássában résztvevő, korábban nem ismert káros kódról, amire a CERT-UA-val ArguePatch-ként hivatkoznak. Forrás: (securityaffairs.co)

Május 19. ─ Az ukrán háború főbb információs műveleteiről számol be a Mandiant új jelentése

Ahogy az orosz invázió február végén megindult, ukrán állampolgárok milliói menekültek a szomszédos országokba, többek között Lengyelországba. Ezzel párhuzamosan oroszpárti hackerek – például a belarusz állami támogatású Ghostwriter csoport – álhírek terjesztésével igyekeztek ellentétet szítani a menekülteket befogadó ország és Ukrajna között. Az egyik ilyen „népszerű” álhír volt, miszerint szervkereskedők kifejezetten várják a menekülteket, azért, hogy gyermekeiket elrabolhassák, és szerveiket eladják a feketepiacon. Ez a bármiféle bizonyítékot nélkülöző hír az orosz állami média mellett amerikai szélsőjobboldali online portálokon is megjelent, ahonnan aztán több ezerszer posztolták a különböző közösségi média oldalakon, mint a Twitter és a Telegram. Ez csupán egy a számtalan hamis hír közül, amellyel a Mandiant új összefoglalójában foglalkozik. Forrás: (securityweek.com)

2022. 19. heti (május 8-14.) főbb hírek:

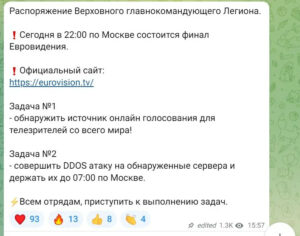

Május 14. – A LEGION kollektíva az Eurovíziós dalfesztivál döntőjének megtámadását tűzte ki célul

Februárban az Európai Műsorsugárzók Uniója úgy döntött, kizárja Oroszországot a 2022-es évi Euróvíziós Dalfesztiválról. A műsor döntője előtt a LEGION néven ismert oroszbarát hacker mozgalom a döntő elleni DDoS támadások indítására buzdította a hackereket. Ehhez a műsor szavazó applikációjának letöltését javasolták, majd egy sniffer alkalmazás segítségével a szavazóapp mögötti szerverek IP-címeinek felderítését, amelyek ellen támadást indítottak volna.

A műsor kezdetekor már többen posztolták az alkalmazásszerverek címet, azonban a csoport végül lefújta az akciót.

Május 14. – #OpRussia frissítés: újabb hét, újabb feltört orosz szervezetek

Az Anonymous további orosz szervezetektől szivárogtatott ki adatokat a DDoSecrets oldal segítségével. A hét során megtámadott rendszerek között szerepel a SOCAR Energoresource (130 GB – 116 500 e-mail) az achinski városi önkormányzat (8.5 Gb-nyi adat – 7 000 e-mail), az Orosz Szövetségi Halászati és Oceanográfiai Kutatóintézet (466 GB-nyi e-mail), az Ural Mining Metallurgical Company (UMMC) kikötői és vasúti projektjei (106 GB – 77 500 e-mail). (securityaffairs.co)

Május 14. – Az oroszbarát hacktivisták az olasz kormány weboldalait veszik célba

A Killnet oroszbarát hackercsoport több olasz intézmény, köztük a szenátus és az Országos Egészségügyi Intézet weboldalát vették célba. A támadások idején Mario Draghi olasz miniszerelnök épp Washingtonban tartózkodott hivatalos úton. A Killnet már több támadást indított korábban, például román kormányzati weboldalak, illetve a Bradley repülőtár ellen. Az olasz nemzeti CSIRT közleménye szerint a hackerek a DDoS támadások egy nehezen detektálható típusát (Slow POST DDoS) alkalmazták. (securityaffairs.co)

Május 11. – Az EU hivatalosan is elítéli az Ukrajna elleni orosz kiberműveleteket

Az Európai Unió hivatalosan Oroszországot teszi felelőssé a 2022. február 24-ei KA-SAT műholdas hálózat elleni kibertámadásért, amely kommunikációs kimaradásokat és fennakadásokat okozott Ukrajnában, emellett több uniós tagállamot is érintett – például 5800 Enercon szélturbina Németországban elérhetetlen volt a támadás tovagyűrűző hatása miatt. (securityaffairs.co)

Május 10. – Hacktivisták feltörték az orosz tévéműsorokat a győzelem napján, és háborúellenes üzeneteket jelenítettek meg

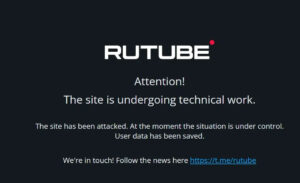

Hacktivisták a május 9-ei győzelem napi ünnepség idején Ukrajna-párti üzeneteket helyeztek el az orosz Russian TV köztévé műsorújságában, és elérhetetlenné tették a RuTube videó streaming oldalt.

Május 9. – A CERT-UA a Jester információlopót terjesztő malspam támadásokra figyelmeztet.

Az ukrán nemzeti CERT (CERT-UA) egy újabb, ukrán szervezetek elleni malware (Jester Stealer információlopó) terjedéséről adott ki figyelmeztetést. Az e-mailek tárgyában a „vegyi támadás” kifejezés szerepelt, a levél törzsében pedig egy hivatkozás, ami kattintás esetén egy Excel dokumentumot tölt be. A Jester malware a makrók engdélyezésekor töltődik le.

A káros kód képes hitelesítő adatokat és tokeneket lopni internetböngészőkből, MAIL/FTP/VPN kliensekből, kriptovaluta pénztárcákból, jelszókezelőkből, üzenetküldőkből, játékprogramokból. (securityaffairs.co)

2022. 18. heti (május 1-8.) főbb hírek:

Május 6. – Az Anonymous és az ukrán IT Army továbbra is orosz entitásokat vesz célba

Az Anonymous hacktivista csoport és az önkéntes hackerekből verbuvált ukrán IT Army (UIA) további kibertámadásokat indított orosz entitások ellen. A legújabb áldozatok egyika a CorpMSP, amely kis- és középvállalkozásoknak nyújt támogatást, azonban az Anonymous kollektíva részeként dolgozó NB65 hacker csoport állítása szerint a cég valójában digitális kémkedésben vesz részt. Mindezt alátámasztandó, a csoport 9 GB-nyi szerződést tett elérhetővé, ami csupán egy rövid ideig volt elérhető a Mega fájlmegosztón. Az NB65 állítólag összesen 482.5 GB-nyi adatot lopott a cégtől. Az NB65 másik áldozata az LLC Capital könyvelő cég, amely Mihail Gutseriev SAFMAR csoportjához köthető, és a Russneft olajvállalattal is együttműködik. A hírek szerint a szervezttől 20,4 GB-os archívumot szivárogtattak ki, amely 31 990 belsős e-mailt tartalmaz. (securityaffairs.co)

Május 6. – A UIA DDoS támadást indított az EGAIS portál ellen, ami hatással volt az orosz alkoholforgalmazásra

A május 2-án és 3-án zajlott túlterheléses támadások fennakadásokat okoztak a szállításban, és emiatt a termék-előállítást is mérsékelni kellett. (securityaffairs.co)

Május 4. – Ukrajna-párti hackerek kompromittált Docker image-ekkel indítottak DDoS-támadásokat orosz weboldalak ellen

A CrowdStrike jelzése szerint a UIA Docker image-ekkel hajtott végre elosztott túlterheléses (DDoS) támadásokat orosz, fehérorosz és litván weboldalak ellen. A támadók 2022. február 27 és március 1 között Docker Honeypotokat használtak e célból. A támadott domainek megegyeznek azokkal, amelyeket a UIA korábban célpontként nevezett meg. (securityaffairs.co)

2022. 17. heti (április 27-30.) főbb hírek:

Április 30. – Az oroszbarát Killnet hacktivista csoport DDoS támadást indított román kormányzati oldalak ellen

A román kormányati kiberközpont DNSC (Directoratul Național de Securitate Cibernetică) jelzése szerint az ország több kormányzati (gov[.]ro, mapn[.]ro, politiadefrontiera[.]ro, cfrcalatori[.]ro) és az OTP Bank román leányvállalatának weboldala (otpbank[.]ro) is elérhetetlenné vált egy 2022. április 29-én indított túlterheléses támadás következtében. (A DNSC weboldala jelen összefoglaló közzétételekor szintén elérhetetlen volt, ám nem egyértelmű, hogy ez összefüggésbe hozható-e a DDoS támadással). A román hírszerzési ügynökség kiberbiztonsági részlege (CYBERINT) időközben vizsgálatot indított, közleményük szerint a támadók gyenge kiberbiztonsági gyakorlatokból eredő sebezhetőségeket és szoftversérülékenységeket használtak ki. (securityaffairs.co)

Április 29. – Az Anonymous feltörte az orosz PSCB Kereskedelmi Bankot és az orosz energiaszektor egyes vállalatait

Az #OpRussia művelet az elmúlt hét során is folytatódott, az Anonymous hacktivista kollektíva további orosz cégek ellen indított támadásokat, és szivárogtatott ki adatokat a DDoSecrets oldal segítségével. A támadott szervezetek között találjuk a PSCB bankot (542 GB-nyi adat – 229 000 belsős e-mail), az Elektrocentromontazh-ot (1,7 TB adat – 1,23 millió belsős e-mail) és az ALET-et (1,1 TB-nyi adat – 1,1 millió belsős e-mail). (securityaffairs.co)

Április 29. – A CERT-UA jelzése szerint folyamatosak a feltört weboldalakról indított, ukrán-barát oldalak és kormányzati internetes portálok elleni DDoS-támadások

A legtöbb feltört weboldal WordPress CMS keretrendszerrel készült, a támadók rosszindulatú base64-gyel obfuszkált JavaScript kódot (BrownFlood) helyeznek el az oldalakon, amelyek káros forgalmat generálnak a kódban rögzített címek felé.

A CERT-UA felhívja a figyelmet, hogy az ilyen támadások nyomai felfedezhetőek a webszerver logok között. Javasolt a 404-es hibakódra figyelmet fordítani, mert a vonatkozó HTTP Referer headerben felfedezhetjük a támadott webcímet. (securityaffairs.co)

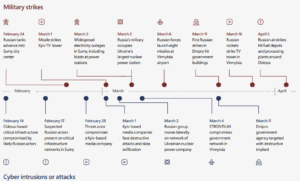

Április 28. – A Microsoft eddig több száz, orosz katonai célokkal korreláló, ukrán entitások elleni kibertámadást azonosított

A Microsoft az ukrán háború kezdete óta figyelemmel kíséri a kibertérben zajló konfliktusokat, valamint szoros együttműködésben áll ukrán kormányzati és magán szervezetekkel, segítve az ukrán hálózatok védelmét.

A tech óriás elemzése szerint legalább hat különböző Oroszországhoz köthető fenyegetési szereplő (APT28, EnergeticBear, Gamaredon, Sandworm, Turla, DEV-0586, Nobelium), összesen több, mint 230 támadást indított, amelyek zömében kimutatható, hogy összhangban álltak az orosz katonai célokkal ─ esetenként pontosan az orosz katonai hadműveletekhez időzítve zajlottak. Az elemzés példaként említi az egyik műsorszolgáltató elleni március elsejei kibertámadást, amely ugyanazon a napon zajlott, amikor az orosz hadsereg ukrán dezinformációs célpontok elleni támadást jelentett be.

Egy másik különösen aggasztó témakör a direkt pusztítási célú támadások nagy száma, amelyek 32%-a ukrán kormányzati célpontok, és több mint 40%-a kritikus infrastruktúrák ellen zajlott. A károkázási célú műveletek során bevetett malware-ek egész sora ismert, köztük a WhisperGate (WhisperKill), a FoxBlade, (Hermetic Wiper), a SonicVote (HermeticRansom), CaddyWiper, a DesertBlade, az Industroyer2, a Lasainraw (IssacWiper), a FiberLake ( DoubleZero). (securityaffairs.co)

Április 27. – Az Egyesült Államok külügyminisztériuma 10 millió dollár jutalmat ajánl hat orosz Sandworm-tag felkutatásáért

Az Egyesült Államok kormánya 10 millió dolláros jutalmat ajánlott fel olyan információkért, amelyek az orosz katonai hírszerzéshez köthető hat személy felkutatásához adnak segítséget. A Sandworm APT csoport nevezett tagjait amerikai kritikus rendszerek elleni támadásokban való közreműködéssel vádolják. (securityaffairs.co)

2022. 16. heti (április 17-23.) főbb hírek:

Április 23. – Az „Azovsztal” témát használó adathalász támadások ukrán entitásokat céloznak meg

Az ukrán CERT-UA az ostrom alatt álló mariupoli Azovsztal acélgyár témájú adathalász üzenetekről adott ki tájékoztatót. Az elemzések szerint a Trickbotot terjesztő kiberbűnözési csoport állhat a háttérben. Az CERT-UA által közzétett figyelmeztetés a kampányra vonatkozó indikátorokat (IoC) és ajánlásokat is tartalmaz. (securityaffairs.co)

Április 21. – Az „Öt szem” (Five Eyes) nemzetek orosz kibertámadásra figyelmeztetnek

A Five Eyes titkosszolgálati szövetség kiberbiztonsági ügynökségei arra figyelmeztetnek, hogy Oroszországhoz köthető fenyegetési szereplők kritikus infrastruktúrák elleni kibertámadásokra készülhetnek, amelyek futótűz-szerűen tovább terjedhetnek európai rendszerekre is. (securityaffairs.co)

Április 20. – Az orosz Gamaredon APT csoport továbbra is ukrán entitásokat céloz

A Gamaredon (Armageddon, ACTINIUM) orosz APT csoport a Pterodo backdoor legalább négy új variánsát kezdte alkalmazni ukrán entitások ellen ─ közli a Symantec új jelentésében. A főképp VBScriptekkel operáló kártevők mellett az APT csoport az UltraVNC távoli asztal eszközt és a Microsoft Sysinternals Process Explorer toolt is alkalmazza. (securityaffairs.co)

Április 20. – Az Anonymous más orosz szervezeteket is feltört, a jogsértések egy része igen súlyos lehet

Az Anonymous kiberaktivista kollektíva tovább folytatja az orosz szervezetek elleni kibertámadásokat. A legutóbbi áldozatok: Tendertech (160 GB-nyi adat – 426 000 e-mail), GUOV i GS (9,5 GB – 15 600 e-mail), Synesis és Kipod belarusz térfigyelő rendszerek (1,2 GB videóanyag), Neocom Geoservice (107 GB-nyi adat – 87 500 e-mail), Gazregion (mintegy 222 GB-nyi adat). (securityaffairs.co)

2022. 15. heti (április 10-16.) főbb hírek:

Április 16. – Anonymous #OpRussia – újabb adatszivárogtatások

Az Anonymous kollektíva és szimpatizáns hackerek az elmúlt hét végén ismét több gigabájtnyi adatot tettek közzé, amelyek állítólag orosz szervezetektől származnak. A legújabb áldozatok között találjuk a legnagyobb orosz utazási ügynökséget, a Continent Expresst (400GB), a gázipari technológiai óriás Gazprom Linde Engineeringet (728 GB-nyi belső adat, 768 000 e-mail), illetve a több orosz olaj- és gázipari céghez is kapcsolódó Technotec-et (495 000 e-mail). (securityaffairs.co)

Április 16. – IcedID kártevővel támadták az ukrán kormányt

Fenyegetési szereplők ukrán kormányzati szerveket céloztak IcedID banki trójaival ─ közölte a CERT-UA. securityaffairs.co)

Április 15. – Képekbe rejtett káros kódokat és a Zimbra sérülékenységét is kihasználó kibertámadást lepleztek le

Szofisztikált kiberműveletről közölt információkat a CERT-UA. Ennek során fenyegetés szereplők ukrán kormányzati szervezeteket céloztak olyan adathalász levelekkel, amelyek azt állították, hogy az ukrán elnök által kiosztott „Arany csillag” érdemrendi kitüntetésről közölnek képeket. A képfájlok azonban olyan Javascript fájlokat tartalmaztak, amelyek a Zimbra Collaboration Suite (CVE-2018-6882) XSS-sebezhetőségét kihasználásával módosításokat hajtanak végre az áldozat e-mail fiókában, és bármiylen elküldött e-mailt továbbítanak a támadónak. (securityaffairs.co)

Április 12. – A Sandworm APT csoport sikertelen kibertámadást hajtott végre egy ukrán energiaszolgáltató ellen

Az ESET és a CERT-UA jelzése szerint a Sandworm orosz állami kötődésű hacker kollektíva április 8-án kibertámadást indított egy ukrán energiaszolgáltató ellen az ipari vezérlőrendszerekre (ICS) specializált Industroyer malware, és a CaddyWiper adattörlő új verzióival. (nki.gov.hu)

Április 11. – Az Anonymous csoport feltörte az orosz kulturális minisztériumot

Az Anonymous kollektíva feltörte az orosz kulturális minisztériumot, és 446 GB adatot (köztük 230 000 e-mailt) szivárogtatott ki a DDoSecrets platformon keresztül. (securityaffairs.co)

Április 10. – Az NB65 hacker csoport a Conti ransomware módosított verziójával támad orosz szervezeteket

Az NB65 hackercsoport a Conti ransomware korábban kiszivárgott forráskódját felhasználva hozta létre saját ransomware-ét, amellyel orosz szervezeteket támad március vége óta. A Tom Malka biztonsági kutató által felfedezett variánst mára legtöbb vírusvédelmi megoldás felismeri ─ detekciós rátája a VirusTotalon 49/68. (bleepingcomputer.com)

Április 10. – A Facebook ukrán entitások ellen fellépő orosz és belarusz fenyegető szereplőket blokkolt

A Facebook/Meta szerint az Oroszországhoz köthető fenyegetési szereplők gyűlöletbeszéddel, zaklatással és álhírekkel próbálták kihasználni a közösségi hálózatot. (securityaffairs.co)

2022. 14. heti (április 03-09.) főbb hírek:

Április 8. – Az Anonymous és az ukrán szimpatizáns „IT ARMY” tovább folytatja az orosz kormányzati és magánszervezetek elleni támadásokat

A hacktivista Anonymous csoport legutóbbi áldozatai a Forest, az Aerogas, és a Petrofort. A három támadás következtében összesen több, mint 400 000 belsős levelezés vált nyilvánossá. (securityaffairs.co)

Április 8. – A Microsoft bírósági végzés birtokában felszámolt egyes Ukrajna elleni APT28 támadásokat

A Microsoft bírósági engedélyt szerzett az orosz APT28 csoport ukrán célpontok ellen kárós kód terjesztésre, valamint célzott adathalász támadások kivitelezésére használt, összesen hét domainjének átvételére. A művelet során a domainek felé zajló teljes hálózati kommunikáció átirányításra került a Microsoft infrastruktúrájába további elemzés céljából. (securityaffairs.co)

Április 6. – Az Egyesült Államok felszámolta az Oroszországhoz kötődő Cyclops Blink botnetet

Az Egyesült Államok Igazságügyi Minisztériuma bejelentette az Oroszországhoz kötődő Sandworm APT csoport által üzemeltetett Cyclops Blink botnet hatástalanítását, amelyet a fenyegetési szereplő korábban konzumer Asus routerek ellen is bevetett. (securityaffairs.co)

Április 6. –Telegram felhasználók fiókjai kerültek célkeresztbe az ukrán CERT figyelmeztetése szerint

Az ukrán Különleges Kommunikációs és Információvédelmi Állami Szolgálat (SSSCIP) tájékoztatása szerint kiberbűnözők próbálták átvenni az irányítást Telegram Messenger fiókok felett. (nki.gov.hu)

Április 5. – Ukrán állami szervezetek ellen indított támadásokról adott ki figyelmeztetést a CERT-UA

Az ukrán nemzeti hálózati vészhelyzeteket elhárító csoport, a CERT-UA egy helyi állami szervezetek elleni célzott adathalász kampányt észlelt. A közlemény szerint a támadások hátterében az Oroszországhoz köthető Armageddon (más néven Gamaredon) APT állhat. Az adathalász levelek azzal próbálták rávenni az áldozatot a káros csatolmány megnyitására, hogy orosz háborús bűnökről tartalmaznak fontos információt. (securityaffairs.co)

Április 5. – Az Anonymous az orosz hadsereget és az állami médiát is célba vette

Az Anonymus kollektíva Buchában állomásozó 64-es motoros puskás dandár katonai állományról közölt szenzitív adatokat (név, rendfokozat, útlevélszám), valamint az orosz állami média VGTRK-tól szivárogtatott érzékeny információkat tartalmazó dokumentumokat – köztük 900 000 e-mailt. (securityaffairs.co)

2022. 12. hét végi (március 25-27.) főbb hírei:

Meghackelhették az orosz központi bankot

Az Anonymous bejelentette, hogy meghackelték az orosz központi bankot (Bank of Russia). Később az aktivista hacker közösség Black Rabbit World csoportja 28 GB-nyi adathalmot tett közzé. A hackerek szerint az ellopott dokumentumok között gazdasági tikok is találhatók. Amennyiben a dokumentumok valódisága igazolást nyer, ez lehet az ukrán Anonymous csoport eddigi legkomolyabb Oroszország elleni támadása. (securityaffairs.co)

A háború óta első alkalommal kötöttek ukrán célpontok elleni támadást kínai APT csoporthoz

Az ukrán nemzeti vészhelyzet-elhárítási csoport (CERT-UA) információkat közölt egy újabb, ukrán szervezetek elleni kiberműveletről, amelyre UAC-0026-ként hivatkoznak. A SentinelLabs szakemberei technikai információk (például kínai nyelvű metaadatok) alapján a kínai Scarab APT csoporthoz kötik a támadásokat. A Scarab profiljába a SentinelLabs szerint főképp a kiberkémkedés tartozik, a csoport arzenáljának két oszlopos tagja a Scieron backdoor és a HeaderTip nevű implant.

A CERT-UA jelzése szerint ez utóbbi káros kód volt megtalálható azokban az adathalász levelekben, amelyeket a UAC-0026 támadások során azonosítottak. A levelek egy “On the preservation of video recordings of the criminal actions of the army of the Russian Federation.rar” című tömörített RAR fájlt tartalmaztak egy futtatható fájllal, ami futtatáskor az ukrán nemzeti rendőrség arculati elemeit használó álcázott dokumentumot állít elő, miközben a háttérben megfertőzi a célrendszert. (securityaffairs.co)

Az Amerikai Egyesült Államok vád alá helyezett négy orosz kormányzati alkalmazottat az amerikai Védelmi Minisztérium közleménye szerint

A nyilvánosságra hozott – 2021 júniusi és 2021 augusztusi – vádiratok szerint a vádlottak több száz energetikai cég elleni kibertámadásban játszottak központi szerepet 2012 és 2018 között, mintegy 135 ország szervezeteit érintően.