Összefoglaló

A NetWalker (más néven Mailto vagy Koko) zsarolóvírust a biztonsági kutatók elsőként 2019 augusztusában azonosították. A NetWalkert a támadók elsősorban kormányzati szervek, egészségügyi intézmények és egyéb vállalatok elleni támadások során alkalmazzák, azonban esetenként otthoni felhasználók is célpontba kerülnek. A vírus eddigi legismertebb áldozatai az ausztrál Toll Group, az Illinois állambeli közegészségügyi szolgálat, valamint az ausztriai Weiz városi rendszerei. A zsarolóvírus napjainkban RaaS (Ransomware-as-a-Service) konstrukcióban bárki számára bérelhető a Darkweben.

A NetWalker működése során megkísérli a teljes hálózat kompromittálását, illetve valamennyi csatlakoztatott adattároló eszköz titkosítását. Jelen összefoglaló születésekor a káros kódnak csak Windowsos verziója volt ismert.

Leírás

A NetWalker terjedése alapvetően két különböző metódus szerint megy végbe. Egyrészt e-mailek csatolmányaként, valamilyen Office dokumentumba ágyazott VBS szkripten keresztül terjed, másrészt az adott hálózaton belül megosztott futtatható állomány formájában. Ez utóbbi esetben az állomány önmagát Microsofthoz tartozónak tünteti fel (lásd: 1. ábra).

A zsarolóvírust felhasználó rosszindulatú támadók az utóbbi időben aktívan kihasználták az új koronavírus járványra irányuló figyelmet, és a járványhoz kapcsolódó témájú levelekkel próbálták megtéveszteni a gyanútlan áldozatokat, ezzel is igyekezvén maximalizálni a potenciálisan fizető áldozatok számát.

Működés:

1) Process hollowing módszer

A káros kód bejuttatása az ún. Process hollowing technikával történik. A technika lényege, hogy a támadó a káros kódot egy – már a memóriába betöltött – biztonságos folyamatba juttatja be, így az lefuthat anélkül, hogy bármely védelmi megoldás megállítaná a működését. Ez jellemzően akkor hajtható végre, amikor egy adott folyamat függő állapotban jön létre.

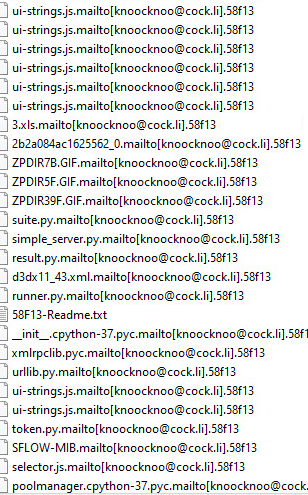

A NetWalker esetében ez a folyamat jellemzően az explorer.exe által kerül létrehozásra. Sikeres beillesztés után a feladatkezelőben nem lesz nyoma a káros tevékenységnek, csak az eredeti, legitim folyamat jelenik meg. A rendszerben való túlélés érdekében az eredeti futtatható állomány áthelyezésre kerül az ’AppdataRoaming’ könyvtárba és készül egy registry bejegyzés, amely biztosítja, hogy az állomány minden egyes bootoláskor végrehajtásra kerüljön. (Az ’Appdata’ könyvtárt más káros kódok elrejtésére is szívesen használják a támadók, mivel adminisztrátori jogosultság nélkül is lehet tartalmat létrehozni benne, továbbá mivel alapértelmezetten rejtett könyvtár, ezért a legtöbb felhasználó nem fogja észlelni a káros tartalom megjelenését.) A titkosítást követően a file-ok kiterjesztése ‘mailto[knoocknoo@cock.li].[generated-file-name]’ taggal változik (lásd: 2. ábra).

A káros kód egyes elérési utakat és kiterjesztéseket kizár a titkosításból, illetve tartalmazza azon folyamatok és alkalmazások listáját is, amelyek futását meg kell szakítani a titkosítás végrehajtása előtt, pl.:

- *program files*vmware, **windows defender**,*media player, etc.

- ‘exe’, ‘msi’, ‘ps1’, ‘cmd’, etc.

- exe, winword.exe outlook.exe, excel.exe, oracle.exe, ntrtscan.exe, *sql*, etc.

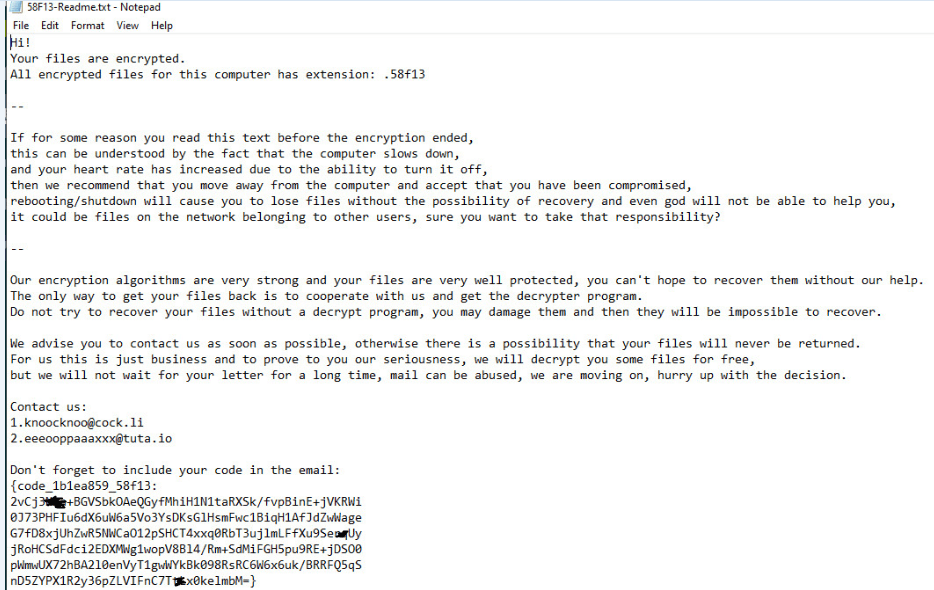

Ez a megoldás biztosítja, hogy a releváns adatok titkosítása megtörténik, azonban az érintett számítógép továbbra is működőképes marad. A titkosító folyamat futtatását követően minden érintett könyvtárba elhelyezésre kerül az alábbi zsaroló üzenet (ransomnote) (lásd: 3.ábra).

A NetWalker megkísérli az összes backup állomány törlését az érintett számítógépről. Ennek érdekében a ’vssadmin.exe’ két példánya futtatásra kerül a korábban megfertőzött Explorer folyamatból. Mindkettő azonos parancskészlettel rendelkezik, feladatuk, hogy töröljék az árnyékmásolatokat (shadow copy) és megakadályozzák a helyreállítási folyamatot.

2) E-mail útján történő terjedés

E-mail alapú terjesztés esetén a káros kódot tartalmazó csatolmány valamilyen ─ általában .docx vagy .xlsx kiterjesztésű ─ makrókat tartalmazó Office dokumentum. Amennyiben a felhasználó megnyitja a dokumentumot, lefut a standard Windows szkriptelési folyamat, és egy új futtatható állomány keletkezik ’qwSw.exe’ néven. Az új file az Appdatalocaltemp ideiglenes könyvtárba kerül, majd azt követően végrehajtásra kerül.

Lefutása során úgy biztosítja a folyamatos jelenlétet, hogy a rendszerleíró adatbázisban a ’HKLMsoftware’ és a ’HKCUsoftware’ subkey-ben elhelyez egy értéket, amivel biztosítja a kód rendszerindítást követő futtatását. Ezt követően történik meg az állományok titkosítása. A Process Hollowing-ben leírt módon itt is vannak kivételek, illetve futtatásra kerül a ’vssadmin.exe’, hogy törölje a shadow copy állományokat és megakadályozza a helyreállítási folyamatot. A ’vssadmin.exe’ elérési útvonala és a végrehajtott utasítás:

c:WINDOWSsystem32vssadmin.exe

c:WINDOWSsystem32vssadmin.exe delete shadows /all /quiet

A két fent vázolt metódus közti különbségek:

- E-mail alapú terjesztés esetén (VBS szkript futtatás) nincs szükség a „Process hollowing” alkalmazására

A regisztrációs kulcsok beállításánál a ’Process Hollowing’ technikával történt fertőzés esetén csak az aktuális felhasználóra vonatkozó registry bejegyzések kerülnek módosításra, míg a VBS szkript a futása során a folyamat hozzáfér a HKLM értékekhez is, azaz a teljes gépre vonatkozóan módosulnak a registry bejegyzések.

Megoldás

Védekezési javaslatok:

- Megelőző megoldásként javasolt a jelszóházirend szigorítása.

- Tartsa naprakészen az operációs rendszert, a telepített alkalmazásokat és az alkalmazott vírusvédelmi megoldásokat.

- Legyen elővigyázatos a gyanús csatolmányt tartalmazó e-mailekkel szemben, azokat lehetőség szerint ne nyissa meg.

- Blokkolja az összes URL- és IP-alapú IoC-t a tűzfalon, az IDS-en, a web-átjáróknál, az útválasztóknál.

- Az ismeretlen fájlokat és gyanús e-mail csatolmányokat ellenőrizheti a Virustotal oldalra feltöltve. (Érzékeny vagy bizalmas információkat tartalmazó dokumentumok feltöltése nem javasolt!)

Hivatkozások

Egyéb referencia: threatpost.com

Egyéb referencia: blog.trendmicro.com

Egyéb referencia: www.tripwire.com

Egyéb referencia: www.cynet.com

Egyéb referencia: www.incibe-cert.es

Egyéb referencia: news.sophos.com

Indikátorok

A NetWalker ransomware-hez köthető IoC-k listája elérhető az alábbi hivatkozáson: