Tisztelt Ügyfelünk!

A Nemzetbiztonsági Szakszolgálat Nemzeti Kibervédelmi Intézet (NBSZ NKI) tájékoztatást ad ki kéretlen, a Magyar Posta Zrt. nevével és arculati elemeivel visszaélő, adathalász URL-t tartalmazó üzenetek kapcsán.

Az elmúlt napokban jelentősen megnövekedett a csomagszállítás ürügyén érkező, valójában azonban a felhasználók személyes adatainak ellopására készített, ún. adathalász levelek száma. A levelek szövegezése alapvetően azonos, helyesírásilag pontos, a hangnem pedig javarészt tegeződő. (1. ábra)

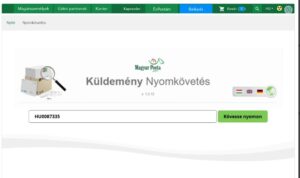

A káros weboldalak sok esetben rendkívül jól utánozzák a valódi felületeket az arculati elemek ─ például logók, színek, tipográfiai jellemzők ─ lemásolásával, azonban a weboldal címe ekkor is árulkodó

lehet (lásd: 2. ábra).

A káros csatolmányú levelek kiszűrése érdekében az NBSZ NKI az alább indikátorok tiltását / szűrését javasolja:

Feladó: oliver[.]steinel@gv-hassloch[.]de

URL: hXXp[:]//newsletter[.]gv-hassloch[.]de

hXXp[:]//postahu-express[.]com/pages/index[.]php

Az NBSZ NKI javaslatai az adathalász e-mailek kezelésével kapcsolatban:

- Soha ne kattintson az e-mailben érkező bejelentkezési vagy személyes, illetve érzékeny adat megadását kérő üzenetekben szereplő hivatkozásokra! Minden esetben külön keressen rá az adott cég, vagy szervezet hivatalos weboldalára, és ott bejelentkezve ellenőrizze a kapott üzenet valóságtartalmát!

- Amennyiben munkahelyi e-mail fiókjába gyanúsnak ítélt levél érkezik, jelölje meg SPAM üzenetként, valamint értesítse a szervezet információbiztonsági felelősét, rendszergazdáját!

- Előfordulhat, hogy az adathalász üzenetek csatolmányt is tartalmaznak (például egy Microsoft Word dokumentum, egy tömörített, .iso vagy .pdf kiterjesztésű fájl). Ezeket ne nyissa meg, és ne töltse le!

- Amennyiben adathalászatra utaló eseményt tapasztal, erről haladéktalanul értesítse az érintett szervezet információbiztonsági felelősét vagy rendszergazdáját, és jelentse be Intézetünkhöz a csirt@nki.gov.hu incidensbejelentő e-mail címen.

- Tekintse meg az NBSZ NKI „E-mailed jött? Gondolkodj, mielőtt kattintasz!” című tudatosító infografikáját az adathalászat felismeréséről, amelyet az alábbi hivatkozáson érhet el: https://nki.gov.hu/it-biztonsag/kiadvanyok/segedletek/e-mailed-jott-gondolkodj-mielott-kattintasz/

A tájékoztató szövege letölthető pdf formátumban.