Tisztelt Ügyfelünk!

A Nemzetbiztonsági Szakszolgálat Nemzeti Kibervédelmi Intézet (NBSZ NKI) tájékoztatót ad ki koronavírus fertőzéssel összefüggésben terjesztett spam levelek kapcsán. A koronavírus megjelenése óta olyan új kiberbűnözői módszer van kibontakozóban, amely kihasználja a felhasználók járvánnyal kapcsolatos kíváncsiságát. A csalók a pandémiára építve e-maileken keresztül próbálnak adathalász tevékenységet, illetve zsarolóvírus kampányt folytatni és megtéveszteni a felhasználókat, vagy káros kódokat juttatni eszközeikre.

A csaló levelek jellemzően többféle hamis hírrel keltenek figyelmet, például a vírus ellenszerével kapcsolatos nagy áttörésről, alternatív gyógymódokról, egészségügyi eszközök hiányáról és beszerzésének lehetőségeiről, fontos biztonsági intézkedésekről számolnak be, vagy azzal igyekeznek pánikot kelteni, hogy a vírus az adott településen is felütötte a fejét.

Ezek a csaló levelek azonban különböző káros kódokat tartalmazó csatolmányokat, vagy káros webhelyekre mutató hivatkozásokat tartalmazhatnak, amelyek szenzitív ─ például pénzügyi ─ információk megszerzésére törnek.

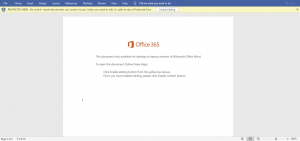

Ha mégis rákattintunk a káros csatolmányra, semmiképpen ne engedélyezzük a megnyitást

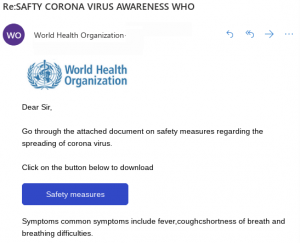

Az e-mailek sok esetben hivatalosnak látszó, jól megszerkesztett formában készültek. Egyes esetekben nevesebb nemzetközi szervezetet – többek között – az Egészségügyi Világszervezetet (WHO) jelenítik meg feladóként.

Kiemelendő, hogy a nemzetközi és hazai közegészségügyi szervek nem küldenek a fentiekhez hasonló információkat e-mailen keresztül, nem kérnek be ilyen formán szenzitív adatok és nem kérik bejelentkezési adataink megváltoztatását.

Az NBSZ NKI javaslata szerint a felhasználók:

- ne kattintsanak az ilyen tárgyú e-mailekben szereplő hivatkozásokra;

- ne töltsék le a mellékletben szereplő ─ legtöbbször Microsoft Word, PDF, EXE, illetve MP4 kiterjesztésű ─ fájlokat;

- a közösségi média oldalakon is fokozott óvatossággal kezelendők a témakörben terjedő információk, ne adjunk hitelt a pánikkeltő információknak, információért forduljunk a hivatalos szervekhez;

- tartsák naprakészen a vírusvédelmi szoftvereket és telepítsék a biztonsági frissítéseket, valamint tiltsák a Microsoft Office makrókat;

- kövessék a hivatalos tájékoztatási csatornákat, például az NNK weboldalát.

Hivatkozások:

- http://medicalonline.hu/informatika/cikk/szamitogepes_es_telefonos_virusok_is_jonnek_a_koronavirussal

- https://pcworld.hu/pcwlite/koronavirus-atveros-levelek-spam-malware-hacker-273917.html

- https://hvg.hu/tudomany/20200212_hackerek_koronavirus_ellenszere_email_spam

- https://pestisracok.hu/tudatosan-terjesztett-alhirek-taplaljak-a-koronavirus-koruli-panikot/

Technikai hivatkozások és elemzések:

- https://exchange.xforce.ibmcloud.com/collection/Emotets-Weak-Attempt-At-Medical-Scam-9de33b5abbcf02a4ad53f4bdd5f07aa1

- https://exchange.xforce.ibmcloud.com/collection/Coronavirus-Goes-Cyber-With-Emotet-18f373debc38779065a26f1958dc260b

- https://blog.malwarebytes.com/social-engineering/2020/02/battling-online-coronavirus-scams-with-facts/

- https://www.kaspersky.com/blog/coronavirus-phishing/32395/

A tájékoztató szövege letölthető pdf formátumban.