Tisztelt Ügyfelünk!

A Nemzetbiztonsági Szakszolgálat Nemzeti Kibervédelmi Intézet (NBSZ NKI) információi szerint jelentős növekedés tapasztalható a látszólag közüzemi szolgáltatóktól érkező, valójában azonban a felhasználók személyes adatainak ellopására készített, ún. adathalász levelek terjedésével kapcsolatban.

| Az elmúlt időszakban különösen az E.ON, az NKM és a Digi Kft. szolgáltatók arculati elemeit felhasználó adatlopó kísérletek szaporodtak meg. |

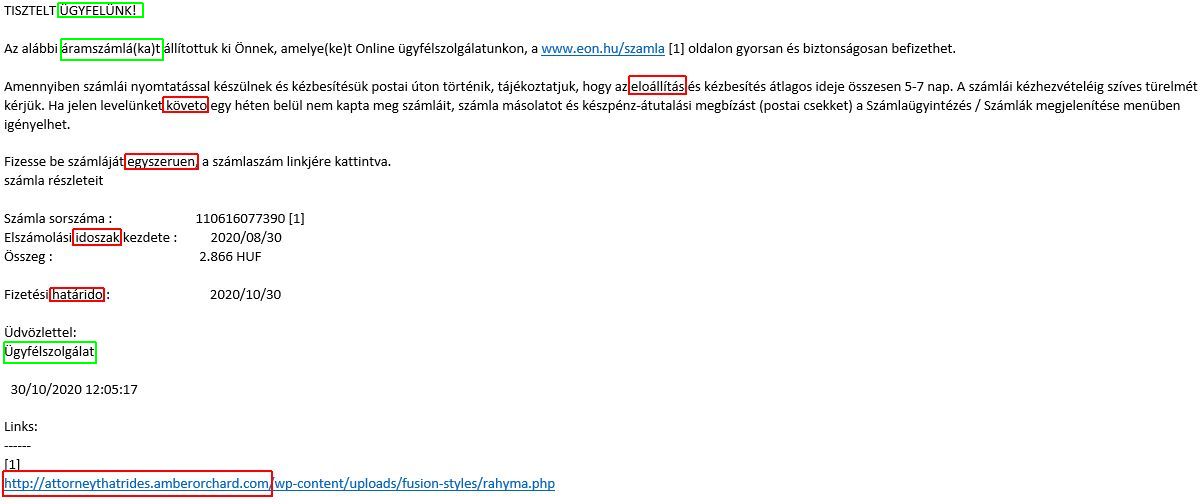

A csaló üzenetet küldők a legtöbb esetben az e-mail törzsében elhelyezett hivatkozás megnyitására igyekeznek rávenni a címzettet, (lásd: 1. ábra) például számlabefizetésre hivatkozva. Az ilyen káros üzenetek szövegezésében előfordulhatnak nyelvtani hibák és szokatlan megfogalmazások, azonban megjegyzendő, hogy a mai adathalász levelekre ez már egyre kevésbé jellemző.

Fontos tudnunk, hogy az adathalász e-mailek törzsében található hivatkozások nem azt a weboldalt nyitják meg a böngészőben, mint arra a hivatkozás szövege alapján számítanánk! Az 1. ábrán látható adathalász e-mail törzsében hivatkozássá alakított szöveg („www.eon.hu/szamla”) valójában nem az E.ON valódi webes címére mutat, hanem a kép alján (Links:) megjelenített káros weboldalra.

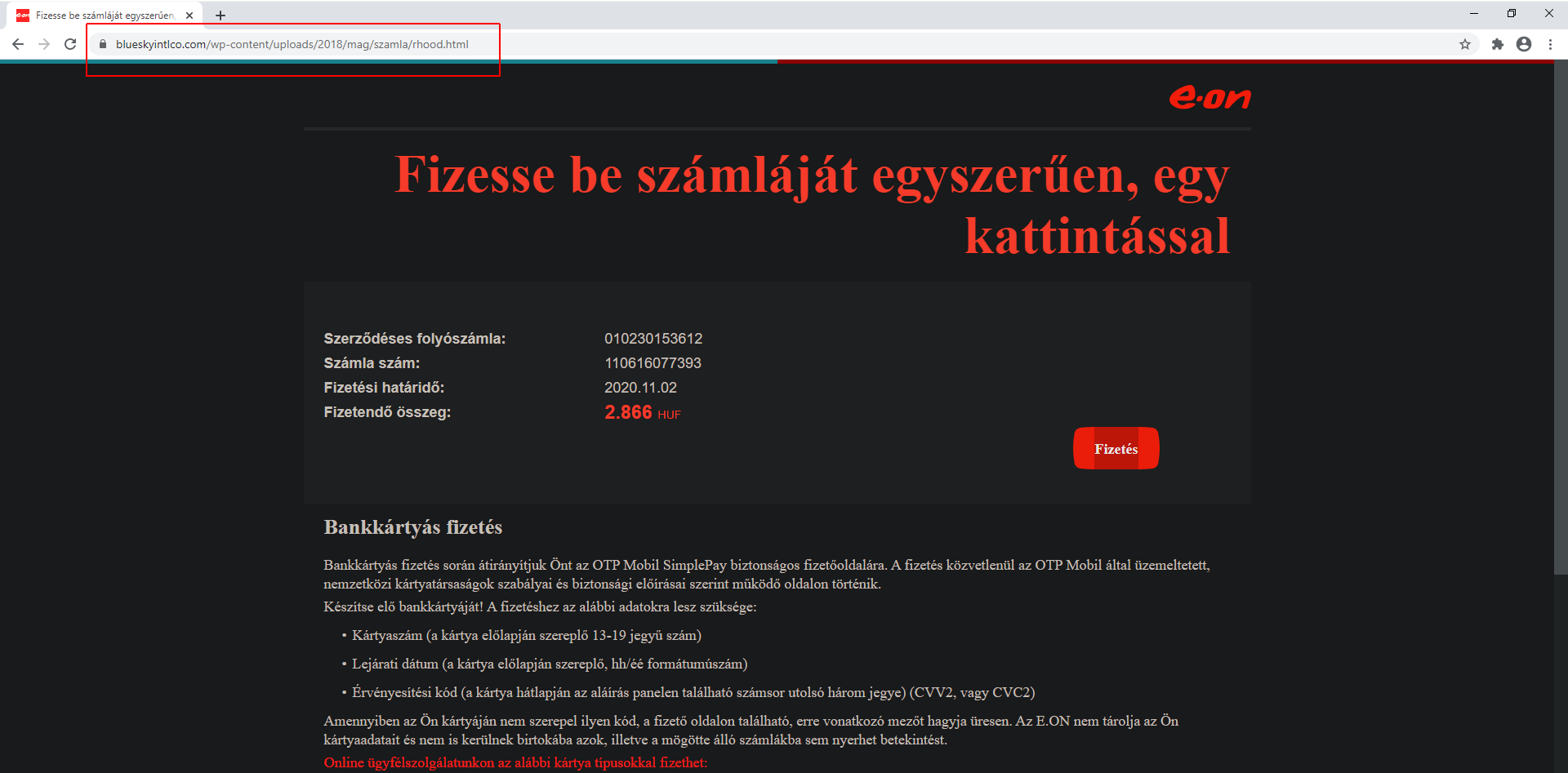

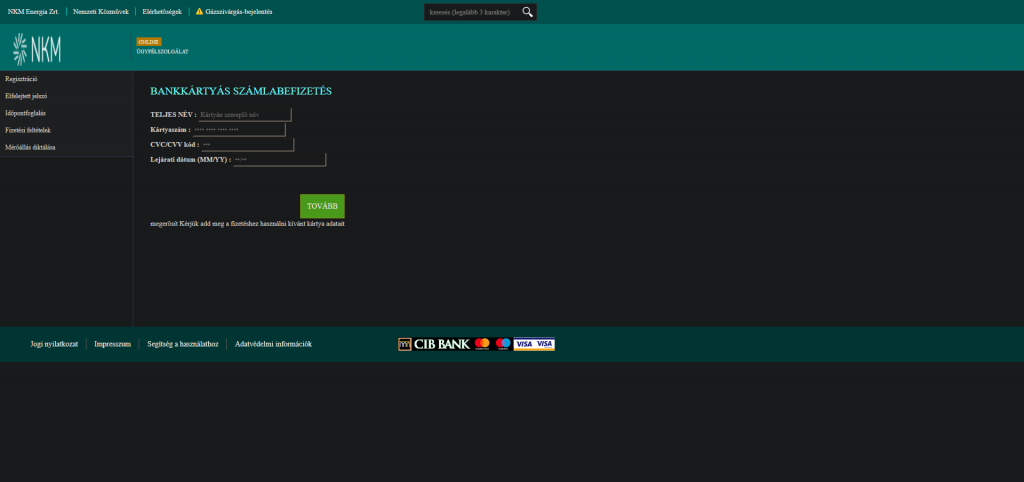

A káros weboldalak sok esetben rendkívül jól utánozzák a valódi bejelentkezési felületeket (lásd: 2, 3. ábra) az adott cég arculati elemeinek lemásolásával ─ például logók, színek, tipográfiai jellemzők ─, azonban a weboldal címe ekkor is árulkodó lehet.

Az NBSZ NKI javaslatai az adathalász e-mailek kezelésével kapcsolatban:

- Soha ne kattintson az e-mailben érkező bejelentkezési, vagy személyes, illetve érzékeny adat megadását kérő üzenetekben szereplő hivatkozásokra!Minden esetben külön keressen rá az adott cég, vagy szervezet hivatalos weboldalára, és ott bejelentkezve ellenőrizze a kapott üzenet valóságtartalmát!

- Amennyiben munkahelyi e-mail fiókjába gyanúsnak ítélt levél érkezik, jelölje meg SPAM üzenetként, valamint értesítse a szervezet információbiztonsági felelősét, rendszergazdáját.

- Előfordulhat, hogy az adathalász üzenetek csatolmányt is tartalmaznak (például egy Microsoft Word dokumentum, egy tömörített, .iso vagy .pdf kiterjesztésű fájl). Ezeket ne nyissa meg, és ne töltse le!

- Amennyiben adathalászatra utaló eseményt tapasztal, haladéktalanul értesítse az esetről az érintett szervezetet, vagy tegyen feljelentést.

- Tekintse meg az NBSZ NKI “E-mailed jött? Gondolkodj, mielőtt kattintasz!” című tudatosító infografikáját az adathalászat felismeréséről, amelyet az Intézet weboldalán [nki.gov.hu] az /it-biztonsag/kiadvanyok/segedletek menüpont alatt érhet el.

A tájékoztató szövege letölthető pdf formátumban.