A felhasználói fiókok érthető módon a kiberbűnözők kiemelt célpontjainak számítanak, hiszen általuk jó eséllyel szenzitív információkhoz férhet hozzá a támadó. Habár a fiókok elleni támadásokkal korábban több tanulmány is foglalkozott, Avinash Sudhodanan független biztonsági szakértő és Andrew Paverd, a Microsoft Security Response Center (MSRC) biztonsági szakembere arra lett figyelmes, hogy a fiók létrehozási folyamatot ezek nem vizsgálták behatóbban. A biztonsági szakértők ennek kapcsán közös tanulmányukban egy sor olyan technikát mutatnak be, amelyek segítségével a kiberbűnözők gyakorlatilag „elő-hackelhetik” az online fiókokat.

Mit jelent ez?

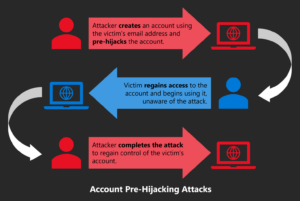

A kutatók által bemutatott módszerek alapvetően a weboldalakon regisztrálható felhasználói fiók létrehozásának folyamatát veszik célba, lehetővé téve egy támadó számára, hogy bizonyos műveleteket még azelőtt hajtson végre, mielőtt a gyanútlan áldozat egy fiókot létrehozna az adott oldalon.

A bemutatott támadások arra az előfeltételre épülnek, hogy a támadó már birtokában van az áldozathoz kapcsolódó egyedi azonosítónak ─ például e-mail címnek vagy telefonszámnak ─, amely információhoz a célpont közösségi média fiókjaiból vagy például adatszivárgásokból juthat.

A kutatók öt különböző forgatókönyvet mutatnak be:

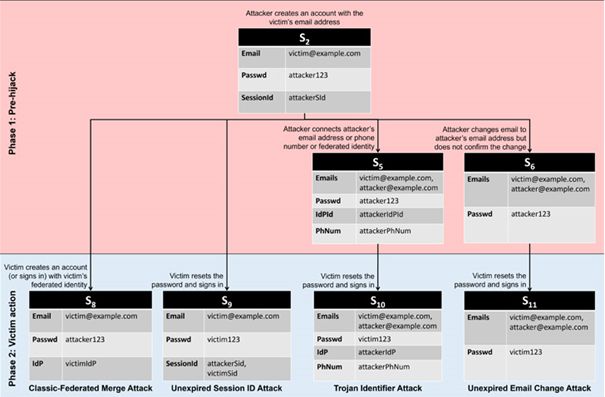

- Klasszikus föderatív támadás (Classic-Federated Merge Attack): két, klasszikus és föderatív azonosítási útvonalon létrehozott, azonos e-mail címmel rendelkező fiók lehetővé teszi a támadó számára, hogy ugyanahhoz a fiókhoz férjen hozzá.

- Lejárt munkamenet támadás (Unexpired Sessions ID Attack): a támadó az áldozat e-mail címével létrehoz egy fiókot, és fenntart egy hosszú ideig tartó aktív munkamenetet. Amikor a felhasználó visszaszerzi a fiókot, a támadó továbbra is hozzáféréssel rendelkezik, mivel a jelszó visszaállítása nem szüntette meg a támadó munkamenetét.

- Trójai azonosító támadás (Trojan Identifier Attack): a támadó az áldozat e-mail címét használva létrehoz egy fiókot, majd hozzáad egy trójai azonosítót (például egy második e-mail címet vagy telefonszámot). Amikor a tényleges felhasználó egy jelszóvisszaállítás után visszanyeri a hozzáférést, a támadó a trójai azonosítóval állandó hozzáférést biztosít magának a fiókhoz.

- Lejárat nélküli e-mail változtatási támadás (Unexpired E-mail Change Attack): a támadó az áldozat e-mail címét használva létrehoz egy fiókot, majd az adott e-mail címet egy másikra változtatja meg. Amikor a szolgáltatás egy ellenőrző URL-t küld az új e-mail címre, a támadó megvárja, hogy a felhasználó helyreállítsa a fiókját, és csak ezután fejezi be az e-mail változtatási folyamatot.

- Nem hitelesítő azonosító szolgáltató támadás (Non-Verifying Identity Provider (IdP) Attack): a támadó ezzel a módszerrel létrehoz egy fiókot a célszolgáltatásnál, és ha az áldozat a klasszikus regisztrációs módszerrel regisztrál, akkor a támadó hozzáférhet a fiókhoz.

Az Alexa 75 legnépszerűbb weboldalának empirikus kiértékelése során 35 szolgáltatásnál, összesen 56 ilyen sebezhetőséget azonosítottak, olyan népszerű platformok esetében, mint a Dropbox, az Instagram, a LinkedIn, a WordPress.com és a Zoom.

Az összes támadás gyökere az igényelt azonosító tulajdonjogának ellenőrzésének elmulasztása volt. Habár sok szolgáltatás elvégzi ezt a fajta ellenőrzést, azonban gyakran aszinkron módon teszik ezt, amivel nyitva hagyják a lehetőséget a felhasználók számára, hogy a fiók bizonyos funkcióit használhassák a megerősítés előtt. A vizsgálat ékesen bizonyítja, hogy a szigorú azonosító-ellenőrzés szerepe kulcsfontosságú a szolgáltatások biztonsága szempontjából.

A kutatók az online szolgáltatóknak azt tanácsolják, hogy rendszeresen töröljék a megerősítetlen fiókokat, és rövid időn belül érvénytelenítsék a jelszó-visszaállítási sessiont, a felhasználók számára pedig javasolt a többfaktoros hitelesítés (MFA) aktiválása.

A teljes tanulmány elérhető itt: https://arxiv.org/abs/2205.10174