A hitelesítés kényszerítés (authentication coercion) a Windows-alapú hálózatok egyik továbbra is aktív és hatékony támadási módszere, mely lehetővé teszi, hogy akár alacsony jogosultságú tartományi felhasználók is arra kényszerítsenek magasabb szintű rendszereket – például tartományvezérlőket vagy kiszolgálókat –, hogy hitelesítést hajtsanak végre egy támadó által irányított rendszer felé.

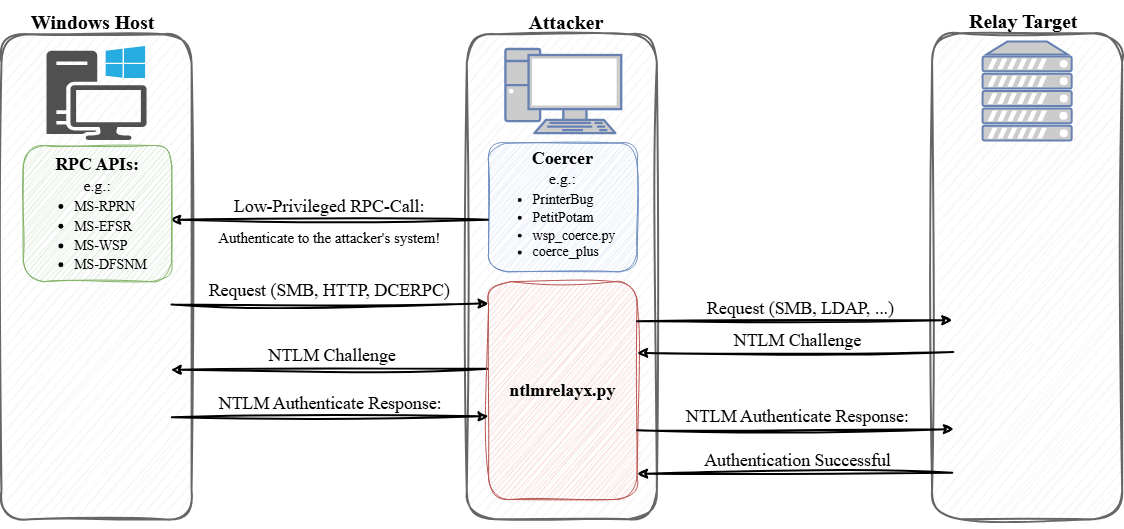

Ez a technika szoros kapcsolatban áll az NTLM és Kerberos relay típusú támadásokkal, amik során a kényszerített hitelesítési kérések elfogásra kerülnek, majd egy másik szolgáltatás felé lesznek továbbítva, így téve lehetővé az adminisztratív hozzáférést vagy laterális mozgást a hálózaton belül.

Működési elve

A támadók gyakran használják ki a Windows rendszerek által elérhető RPC (Remote Procedure Call) interfészeket. Ezeken keresztül olyan függvényhívásokat kezdeményezhetnek, melyek arra kényszerítik a célgépet, hogy kifelé irányuló hitelesítést indítson – például SMB vagy HTTP protokollon keresztül – a támadó által irányított végpont irányába.

A hitelesítő adatok – sok esetben számítógép-fiókok (pl. DOMAIN\COMPUTER$) – ekkor elfoghatók vagy továbbíthatók. Ezek különösen értékesek, mivel például S4U2Self vagy Resource-Based Constrained Delegation (RBCD) támadásokhoz használhatók, ami akár tartományi szintű jogosultságokat is eredményezhet.

Működési elv, forrás: Gbhackers

Főbb kényszerítési technikák és protokollok

Az alábbi táblázat összefoglalja a legelterjedtebb hitelesítés kényszerítési módszereket, az azokhoz tartozó protokollokat, valamint azok képességeit 2025-ös Windows környezetekben:

| Módszer | Protokoll | SMB képes | HTTP képes | DCERPC képes | Elérhető kliensen | Elérhető szerveren |

| PrinterBug | MS-RPRN | ⭕* | ⭕* | ✅* | ✅ | ✅ |

| PetitPotam | MS-EFSRPC | ✅ | ✅ | ❌ | ⭕** | ⭕** |

| DFSCoerce | MS-DFSNM | ✅ | ❌ | ❌ | ❌ | ✅ |

| WSPCoerce | MS-WSP | ✅ | ❌ | ❌ | ✅ | ⭕*** |

Megjegyzések:

- ✅ — A funkció támogatott vagy elérhető.

- ❌ — Nem támogatott vagy nem elérhető.

- ⭕ — Valamilyen korlátozással vagy feltétellel támogatott vagy elérhető.

* Az SMB/HTTP támogatás a Windows 11 22H2 / Server 2025 előtt volt elérhető.

** A szolgáltatás igény szerint indul.

*** A szolgáltatás telepíthető.

Technikai részletek és eszközök

PetitPotam (MS-EFSRPC)

A PetitPotam a titkosított fájlrendszer (EFS) távoli protokollját használja ki (EfsRpcOpenFileRaw). A támadó olyan kéréseket küld, melyek hatására a célrendszer SMB vagy HTTP kapcsolaton keresztül próbál hitelesíteni egy megadott végponton – ezzel kiszivárogtatva a hitelesítési adatokat.

PrinterBug (MS-RPRN)

A PrinterBug a Windows nyomtatási rendszer protokollját használja (Print System Remote Protocol), mégpedig azon tulajdonságát, hogy értesítést küld külső rendszerek felé. Bár az újabb Windows verziók csak DCERPC-n keresztül engedik ezt a funkciót, a régebbi rendszerek még SMB/HTTP alapon is sérülékenyek lehetnek.

DFSCoerce (MS-DFSNM)

A Distributed File System Namespace Management protokollon keresztül indított támadások során a támadó SMB hitelesítési próbálkozásokat kényszerít ki a célrendszerekből. Ez különösen releváns olyan hálózatokban, ahol az NTLM alapértelmezettként engedélyezett.

WSPCoerce (MS-WSP)

Ez a módszer a Windows Search Protocolt használja ki – főként munkaállomásokon –, hogy SMB hitelesítést kényszerítsen ki. A legfrissebb kutatások Python alapú proof-of-concept (PoC) eszközöket is bemutattak hozzá, így több platformon is használhatóvá vált.

Védekezési lehetőségek és jövőkép

A Microsoft a hitelesítési relé támadások visszaszorítására számos alapértelmezett védelmi mechanizmust vezetett be az újabb Windows verziókban (pl. Windows 11 24H2, Windows Server 2025):

- SMB/LDAP aláírás kötelezővé tétele

- Csatornakötés (channel binding) használata

- Extended Protection for Authentication (EPA) bekapcsolása

Ezek a megoldások kriptográfiai módszerekkel hitelesítik az adatkapcsolatokat, így nagymértékben megnehezítik a támadásokat. Fontos azonban kiemelni, hogy csak új telepítéseken alapértelmezettek, így a már frissített, de nem újratelepített rendszerek továbbra is sebezhetők maradhatnak.

Ajánlott védekezési lépések

- NTLM hitelesítés letiltása: A Microsoft fokozatosan kivezeti az NTLM-et. Ennek letiltása jelentősen csökkenti a támadási felületet.

- SMB/LDAP aláírás és csatornakötés engedélyezése: Ezek kötelezővé tétele minden kiszolgálón elengedhetetlen.

- RPC interfészek monitorozása és korlátozása: A sebezhető szolgáltatások elérését célszerű tűzfallal korlátozni vagy GPO segítségével. Emellett érdemes figyelni a szokatlan hitelesítési kísérleteket.

A hitelesítés kényszerítés – bár jól ismert technika – a mai napig komoly fenyegetést jelent a Windows infrastruktúrákban. Mivel sok szervezet még mindig régi rendszereket vagy nem teljesen konfigurált frissítéseket használ, a támadók továbbra is sikeresen alkalmazhatják ezt a módszert. A védekezéshez elengedhetetlen az aktuális technikai ismeretek megléte, a megelőző biztonsági beállítások alkalmazása, valamint a proaktív felügyelet.