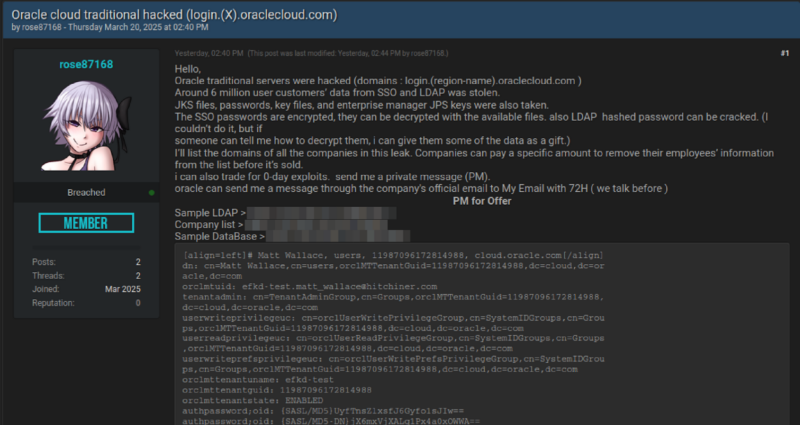

2025. március 21-én a CloudSEK XVigil kutatói felfedezték, hogy egy “rose87168” nevű felhasználó 6 millió, állítólag az Oracle Cloud rendszeréből kiszivárgott rekordot árul egy darkweb fórumon. Az adatbázis tartalmai közé tartoznak JKS fájlok, LDAP, titkosított SSO jelszavak, kulcsfájlok és Enterprise Manager JPS kulcsok.

Az incidens súlyosságát a CloudSEK magasnak értékelte, és azt állapította meg, hogy egy addig nyilvános PoC és exploittal nem rendelkező sebezhetőséget használtak ki a Oracle Cloud login[.]us2[.]oraclecloud[.]com bejelentkezési felületén keresztül.

A kutatások során megállapították, hogy ezen az aldomainen egy 2014 óta nem frissített Oracle Fusion Middleware futott, amelyben a CVE-2021-35587 azonosítójú kritikus sebezhetőség volt megtalálható.

Ez a könnyedén kihasználható sebezhetőség lehetővé teszi egy HTTP-n keresztül hálózati hozzáféréssel rendelkező, hitelesítés nélküli támadó számára, hogy átvegye az irányítást az érintett Oracle Access Manager felett. A sikeres kihasználás következményeként a támadó hozzáférhet a hitelesítési adatokhoz és azonosító tokenekhez, ami további támadásokat tesz lehetővé.

Érintett szoftververziók:

- 1.2.3.0

- 2.1.3.0

- 2.1.4.0

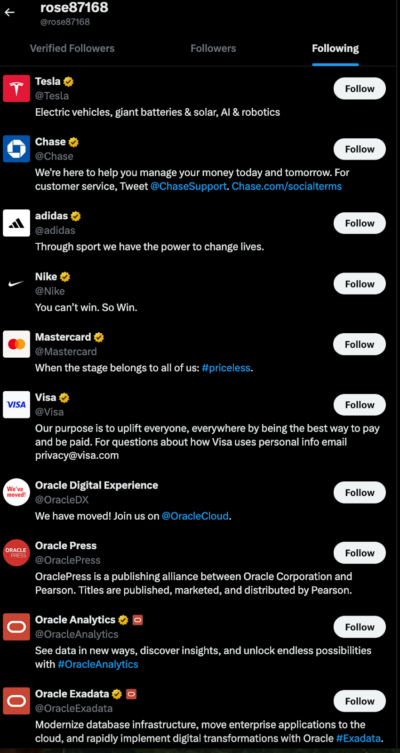

A 2025 januárja óta aktív “rose87168” jutalmat ígér a titkosított jelszavak dekódolásáért, valamint váltságdíj követelést fogalmazott meg az adatok eltávolításért az érintett vállalatok felé. Egy X oldalt is létrehozott, és elkezdte követni az Oracle-hez kapcsolódó oldalakat.

A kiszivárogtatott adatok 140 ezernél is több felhasználót érintenek. Az incidens során 6 millió rekord kompromittálódott. Az SSO és LDAP jelszavak feltörése távoli támadásokat és további kompromittálódásokat tehet lehetővé, a kulcsfájlok és jelszavak kiszivárgása pedig az Oracle Clouddal összekapcsolt rendszerek támadását is lehetővé teheti.

Az Oracle nyilvánosan cáfolta a biztonsági incidens tényét, azonban a CloudSEK által bemutatott bizonyítékok ellentmondanak ennek a kijelentésnek, rámutatva a helyzet súlyosságára és a szükséges intézkedések sürgősségére.

A CloudSEK egy ingyenes eszközt is közzétett, amellyel ellenőrizhető, hogy a szervezet szerepel-e a támadó által megosztott áldozati listán.

Javasolt védőintézkedések

- Azonnali jelszócserék: Az összes SSO, LDAP és kapcsolódó hitelesítő adatok rotálása, erős jelszószabályok és a többfaktoros hitelesítés (MFA) használata.

- Kulcsok és tanúsítványok újragenerálása: A SAML/SSO tanúsítványok és titkosított kulcsok cseréje.

- Incidens kivizsgálása: Az Oracle rendszerekkel kapcsolatos gyanús tevékenységek azonosítása és érintettek értesítése.

- Fenyegetésfigyelés: A dark webes fórumok és közösségi platformok nyomon követése a kiszivárogtatott adatokkal kapcsolatos további tárgyalások észlelése érdekében.

- Oracle Security bevonása: Az incidens jelentése az Oracle felé, valamint patch-ek és javítások telepítése.

- Forensic vizsgálat: Átfogó vizsgálat lefolytatása a lehetséges jogosulatlan hozzáférés azonosítása és a további kockázatok csökkentése érdekében.

Fokozott biztonsági protokollok

- Biztonsági ellenőrzések végrehajtása: Az érintett szervezeteknek haladéktalanul felül kell vizsgálniuk saját rendszereik biztonsági beállításait, különös tekintettel az SSO és LDAP konfigurációkra, hogy azonosítsák és megszüntessék a lehetséges sebezhetőségeket.

- Incidenskezelési tervek frissítése: A jelenlegi incidens rávilágít a jól kidolgozott és rendszeresen frissített incidenskezelési tervek fontosságára, amelyek lehetővé teszik a gyors és hatékony reagálást hasonló helyzetekben.

- Folyamatos monitorozás és fenyegetésfigyelés: A szervezeteknek folyamatosan figyelemmel kell kísérniük rendszereik állapotát és a potenciális fenyegetéseket, hogy időben észlelhessék és kezelhessék a biztonsági incidenseket.

- A hozzáférések felülvizsgálata: Vezessen be szigorú hozzáférési irányelveket, alkalmazza a legkisebb jogosultság elvét, és javítsa a naplózási mechanizmusokat az anomáliák észlelése és a jövőbeli jogsértések megelőzése érdekében.

A CloudSEK által közzétett legújabb elemzés fényt derített arra, hogy az Oracle Cloud korábbi nyilvános cáfolata ellenére a biztonsági incidens valós és jelentős mértékű volt. A vizsgálat során feltárt bizonyítékok alátámasztják, hogy a támadó, “rose87168”, valóban hozzáfért az Oracle Cloud egyik SSO (Single Sign-On) végpontjához, és onnan érzékeny adatokat szivárogtatott ki.

A támadó által kínált 6 millió rekord valódiságát a CloudSEK szakértői megerősítették, és az adatok elemzése során kiderült, hogy több mint 140 000 bérlő (tenant) érzékeny információi kerültek veszélybe.