Összefoglaló

A DomainTools biztonsági csapata a koronavírus fertőzés (COVID-19) kapcsán regisztrált domainek figyelése során fedezte fel a coronavirusapp[.]site weboldalt, amely egy Androidos applikáció letöltésére próbálja meg rávenni a felhasználókat, amely az ígéret szerint segítséget nyújt a vírus terjedésének nyomon követéséhez az Egyesült Államokban, azonban valójában egy ransomware-t tartalmaz (CovidLock).

Leírás

A DomainTools biztonsági csapata a koronavírus fertőzés (COVID-19) kapcsán regisztrált domainek figyelése során fedezte fel a coronavirusapp[.]site weboldalt, amely egy Androidos applikáció letöltésére próbálja meg rávenni a felhasználókat.

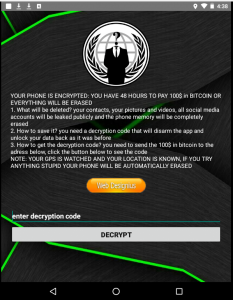

A cég vizsgálata szerint a CovidLock ransomware alapvető funkciója, hogy a telefon képernyőjét zárolja. Természetesen az eszköz újraindítása ilyen esetben nem nyújt megoldást.

A káros kód képes ellenőrizni a felhasználó jogosultsági szintjét. A CovidLock-nak a működéshez szüksége van adminisztrátori jogosultságra (BIND_DEVICE_ADMIN). Amennyiben a felhasználó ezt engedélyezi, a CovidLock közel teljes hozzáférést szerez az eszközhöz.

Az engedélyt a felhasználó megtévesztésével szerzik meg, a képernyőn látszólag az “online COVID statisztikák engedélyezése” illetve az “ismert COVID fertőzöttek lokációjának ismerete” engedélykérések jelennek meg.

![]()

A ransomware egy bit[.]ly URL-el kommunikál, amely egy pastebin oldalra mutat (hXXps://pastebin[.]com/zg6rz6qT). Itt tárolódnak a ransomnote üzenetek és a Bitcoin tárca címek. A ransomnote 2 napos határidőt ad a 100 USD váltságdíj megfizetésére. A fizetés megtagadása esetén a telefon adattartalma törlésre kerül.

Egyes biztonsági szakértők szerint az Android Nougat operációs rendszer védett az ilyen típusú támadásokkal szemben.

Megoldás

A DomainTools képes volt visszafejteni a CovidLock által használt titkosító kulcsot, ezzel meghatározva a statikus dekriptáló kulcsot, amely a következő 4865083501.

Hivatkozások

Egyéb referencia: www.domaintools.com

Egyéb referencia: www.techrepublic.com

Egyéb referencia: www.businessinsider.com

Egyéb referencia: www.androidauthority.com

Indikátorok

Indikátorok (IoC):

coronavirusapp[.]site

dating4sex[.]us

dating4free[.]us

perfectdating[.]us

redditdating[.]us

pastebin[.]com/zg6rz6qT

pastebin[.]com/GK8qrfaC

APK MD5: 69a6b43b5f63030938c578eec05993eb

APK SHA256: c844992d3f4eecb5369533ff96d7de6a05b19fe5f5809ceb1546a3f801654890

phc859mgge638@inbox.ru