A kiberbűnözők egyre szofisztikáltabb támadásokat hajtanak végre, vagyis egyre jobban figyelnek a nyelvhelyességre, az adathalász oldalak dizájnjára, és egyre gakrabban használnak olyan mechanizmusokat a megtévesztés fokozása érdekében, amelyeket valódi cégek használnak. Mindez azt eredményezi, hogy egyre figyelmesebbeknek kell lenniünk ahhoz, hogy ki tudjuk szűrni az ilyen jellegű támadásokat.

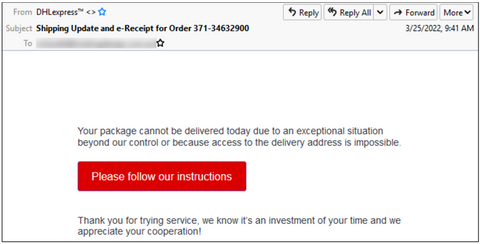

Tökéles példa erre a BleepingComputer által bemutatott adathalász támadás, ami egy látszólag a DHL futárszolgálattól származő e-maillel kezdődik. A levélben az áldozat együttműködését kérik, hogy oldják meg a “rendkívüli helyzetet”, ami miatt nem tudják az adott napon kiszállítani a csomagot.

Az e-mailben található “Please follow our instructions” gombra kattintva egy PDF fájl töltődik be, amely az adathalász webhelyre mutató linket tartalmazza. Mivel a link PDF dokumentumban jelenítik meg, a támadó sikeresen ki tudja kerülni a biztonsági szoftvereket, amely figyelmeztetne a káros webhelyre.

A link a dhiparcel-management[.]support-livechat[.]24mhd[.]com-ra vezeti az áldozatot, ahol egy chatbot veszi át a szerepet. A támadók figyeltek arra, hogy ne azonnal kérjenek be érzékeny adatokat a felhasználótól, ezzel ugyanis gyanússá válhatnak, előtte még a chatbot elmagyarázza, hogy a csomag címkéjének megsérülése miatt nem tudják kézbesíteni a terméket, és ennek a bizonyítására még egy fényképet is mutatnak róla. Ezután a chatbot az áldozatot arra kéri, hogy adja meg személyes adatait (lakcím, név, telefonszám stb.), hogy az ígéret szerint ki tudják küldeni a csomagot.

Ezt követően a kézbesítést ütemezik, és még egy hamis reCAPTCHA lépést is megjelenítenek, amely tovább erősíti a felhasználóban azt az érzést, hogy egy hiteles weboldalon jár, hiszen ez egy olyan biztonsági megoldás, amivel a weboldalon pásztázó botokat tudják kiszűrni.

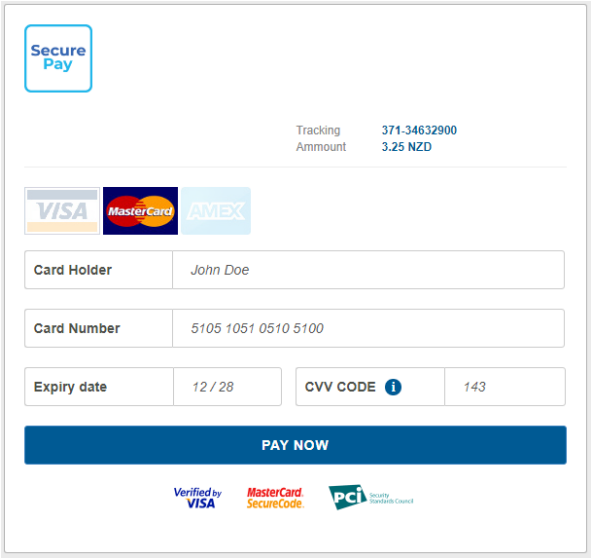

Ezután egy újabb oldalra irányítanak át, ahol a DHL fiók hitelesítő adatainak megadását kérik az áldozattól. Ez végül egy fizetési lépéshez vezet, amely a felmerülő szállítási költségek fedezésére szolgál.

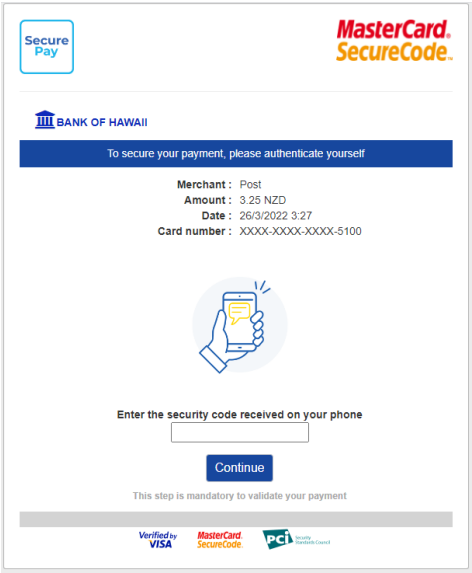

Az adatok megadása, és a “Pay Now” gombra való kattintás után az áldozat SMS-ben kap egy egyszer hazsnálatos jelszót (One-time password – OTP) a megadott mobiltelefonszámra, ami tovább növeli a legitimitás érzetét.

A támadók itt is alaposak voltak, az OTP ellenőrzést ténylegesen megvalósították, ugyanis a véletlenszerű kódmegadás után hibát ad vissza a rendszer. A helyes kód megadása után egy megerősítő üzenet fogadja a felhasználót a beküldés érvényességéről.

A fenti adathalász akció technikai szempontból egy nagyon realisztikus támadás, azonban itt is találhatunk árulkodó jeleket, amelyekre ha felfigyelünk, meg tudjuk kímélni magunkat egy sor kellemetlenségtől:

- Vizsgáljuk meg az URL-t! Ebben az esetben 24mhd.com domainre végződik a cím. A DHL honlapja a https://www.dhl.com/ címen, a nyomkövetési rendszerük pedig a https://mydhl.express.dhl/index/en.html címen érhető el. Fejből persze nem tudjuk a nagyobb vállalatok weboldalának pontos címét, de egy gyors kereséssel pillanatok alatt rátalálhatunk.

- Fogadjuk mindig kétséggel, ha beágyazott linkek és gombok (ezek is linkek gyakorlatilag) szerepelnek az e-mailben!

Gondoljuk át az elénk tárt szituációt, és tegyünk fel magunknak pár kérdést:

- Van bármilyen aktuális rendelésem, amivel gond adódhatott? Biztosan az üzenetben szereplő szállítócég fogja kiszállítani a termékemet?

Ha nem voltunk elég figyelmesek, és megadtuk a kártyaadatainkat, azonban utólag ráeszmélünk, hogy hibát követtünk el, azonnal hívjuk a bankunkat, és tiltassuk le a kártyánkat!