Tisztelt Ügyfelünk!

A Nemzetbiztonsági Szakszolgálat Nemzeti Kibervédelmi Intézet (NBSZ NKI) rendkívüli tájékoztatót ad ki a kéretlen üzenetek útján terjesztett FluBot kártevővel kapcsolatban.

Az új-zélandi CERT jelzése szerint visszatért a korábban hazánkban is széles körben terjedő androidos FluBot kártevő. A FluBotot a kiberbűnözők továbbra is SMS üzenetekben szereplő hivatkozásokkal terjesztik.

Az üzenetek tartalma eltérő lehet, előfordulhat, hogy

- függőben lévő csomagkézbesítésről;

- a címzettel megosztott fényképalbumról;

- vagy például hangpostaüzenet érkezéséről szólnak.

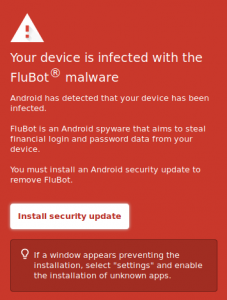

A korábbiakhoz képest azonban különbség, hogy az üzenetekben szereplő hivatkozások ezúttal egy olyan weboldalt nyitnak meg a böngészőben, amely egy hamis biztonsági frissítésről szól (lásd: lenti ábra).

A hamis weboldal szövegezése szerint az Android rendszer FluBot kártevővel fertőződött meg, aminek eltávolításához telepíteni kell egy biztonsági frissítést. Az értesítésben azt is kérik, hogy a felhasználó engedélyezze az ismeretlen forrású alkalmazások telepítését, ahhoz, hogy a biztonsági frissítés sikeresen települjön az eszközön.

Valójában az áldozat eszköze akkor fertőződik meg, amennyiben az áldozat rákattint a hamis biztonsági frissítés telepítésére.

Az NBSZ NKI javaslata szerint:

- Ne kattintson a gyanús SMS-ekben szereplő hivatkozásokra!

- Amennyiben csomag érkezését várja, és szeretne tájékozódni a kézbesítés állapotáról, javasolt mindig kézzel beírni a szállító cég weboldalának címét, és ott megadni a csomag azonosítóját.

- Ne engedélyezze az ismeretlen alkalmazások telepítését!

- Amennyiben ilyen üzenet érkezik, jelentse a CSIRT@nki.gov.hu e-mail címre!

A márciusi FluBot-fertőzési hullám kapcsán az NBSZ NKI által kiadott korábbi tájékoztató anyagok elérhetőek az NBSZ NKI web és Facebook oldalán:

- https://nki.gov.hu/figyelmeztetesek/riasztas/riasztas-csomagkuldo-szolgaltatok-nevevel-visszaelo-malware-terjesztessel-osszefuggo-sms-uzenetekkel-kapcsolatban/

- https://www.facebook.com/nki.gov.hu/posts/1404684166557504

A tájékoztató szövege letölthető pdf formátumban.