A Glassworm kampány, amelyet először októberben azonosítottak az OpenVSX és a Microsoft Visual Studio piacterein, mostanra elérte harmadik hullámát. A két platformon eddig összesen 24 új, fertőzött csomagot regisztráltak.

Az OpenVSX és a Microsoft Visual Studio Marketplace olyan bővítménytárak, amelyek VS Code-kompatibilis fejlesztői környezetek számára kínálnak kiegészítőket. A fejlesztők ezeket nyelvi támogatások, keretrendszerek, fejlesztői eszközök, témák és egyéb produktivitást növelő bővítmények telepítésére használják.

A Microsoft marketplace a Visual Studio Code hivatalos bővítménytára, míg az OpenVSX egy nyílt, gyártófüggetlen alternatíva, amelyet olyan szerkesztők alkalmaznak, amelyek nem férnek hozzá, vagy nem kívánják használni a Microsoft zárt ökoszisztémáját.

A Glassworm kártevőt először a Koi Security azonosította októberben. A fenyegetés „láthatatlan” Unicode karaktereket alkalmaz a kód elrejtése érdekében, így megnehezíti a manuális és automatizált ellenőrzési folyamatokat. A fertőzött bővítmények telepítése után a malware GitHub-, npm- és OpenVSX-fiókok kompromittálására törekszik, valamint 49 különböző kiegészítésből próbál kriptotárcákkal kapcsolatos adatokat kinyerni.

A malware ezen felül egy SOCKS proxy modult is telepít, amelyen keresztül a támadók a fertőzött rendszert rosszindulatú hálózati forgalom továbbítására használják, valamint HVNC-klienst is telepít, amely rejtett távoli hozzáférést biztosít számukra.

Noha az első fertőzési hullámot mindkét bővítménytárból eltávolították, a Glassworm rövid idővel később új, fertőzött bővítményverziókkal és frissen létrehozott kiadói fiókokkal tért vissza.

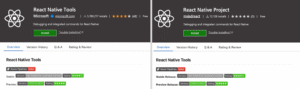

A Glassworm újbóli megjelenését a Secure Annex kutatója azonosította. A vizsgált csomagnevek alapján a fenyegetés jelentős számú fejlesztői eszközt és keretrendszert próbál megcélozni, például a Fluttert, a Vim-et, a YAML-t, a Tailwindet, a Sveltét, a React Native-et és a Vue-t.

A Secure Annex megállapította, hogy a harmadik hullám az alábbiakban felsorolt csomagokat tartalmazza.

VS Marketplace

- iconkieftwo[.]icon-theme-materiall

- prisma-inc[.]prisma-studio-assistance

- prettier-vsc[.]vsce-prettier

- flutcode[.]flutter-extension

- csvmech[.]csvrainbow

- codevsce[.]codelddb-vscode

- saoudrizvsce[.]claude-devsce

- clangdcode[.]clangd-vsce

- cweijamysq[.]sync-settings-vscode

- bphpburnsus[.]iconesvscode

- klustfix[.]kluster-code-verify

- vims-vsce[.]vscode-vim

- yamlcode[.]yaml-vscode-extension

- solblanco[.]svetle-vsce

- vsceue[.]volar-vscode

- redmat[.]vscode-quarkus-pro

- msjsdreact[.]react-native-vsce

Open VSX

- bphpburn[.]icons-vscode

- tailwind-nuxt[.]tailwindcss-for-react

- flutcode[.]flutter-extension

- yamlcode[.]yaml-vscode-extension

- saoudrizvsce[.]claude-dev

- saoudrizvsce[.]claude-devsce

- vitalik[.]solidity

Miután ezeket a csomagokat a piacterek jóváhagyják, a kiadók olyan frissítést tesznek közzé, amely már beépíti a rosszindulatú kódot, majd mesterségesen növelik a letöltésszámokat, hogy a bővítmények legitimnek és megbízhatónak tűnjenek. A letöltésszámok manipulálása a keresési találatokat is befolyásolja. A kártékony bővítmények így előrébb kerülhetnek a listában, gyakran közvetlenül a hamisítani kívánt legitim projektek mellett.

A kutató szerint a Glassworm technikai szempontból is továbbfejlődött. A kártevő most már Rust nyelven írt kártékony modulokat használ, amelyeket a bővítményekbe csomagolnak. Az úgynevezett láthatatlan Unicode trükköt is továbbra is alkalmazzák bizonyos esetekben.