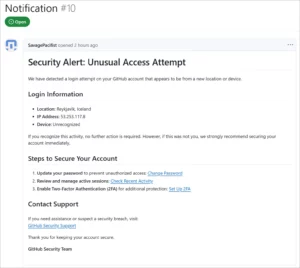

Egy nagyszabású adathalász kampány során közel 12 000 GitHub repository-t vettek célba hamis “Security Alert” bejegyzésekkel. A támadók célja az volt, hogy a fejlesztőket rávegyék egy rosszindulatú OAuth alkalmazás engedélyezésére, amely teljes hozzáférést biztosított volna a fiókjaikhoz és kódjaikhoz. Az adathalász bejegyzésekben arra figyelmeztették a felhasználókat, hogy szokatlan tevékenységet észleltek egy izlandi IP-címről. Mivel fiókjukat feltörték, frissítsék jelszavukat, tekintsék át és kezeljék az aktív munkameneteket, valamint engedélyezzék a kétfaktoros hitelesítést a fiókjuk biztonsága érdekében.

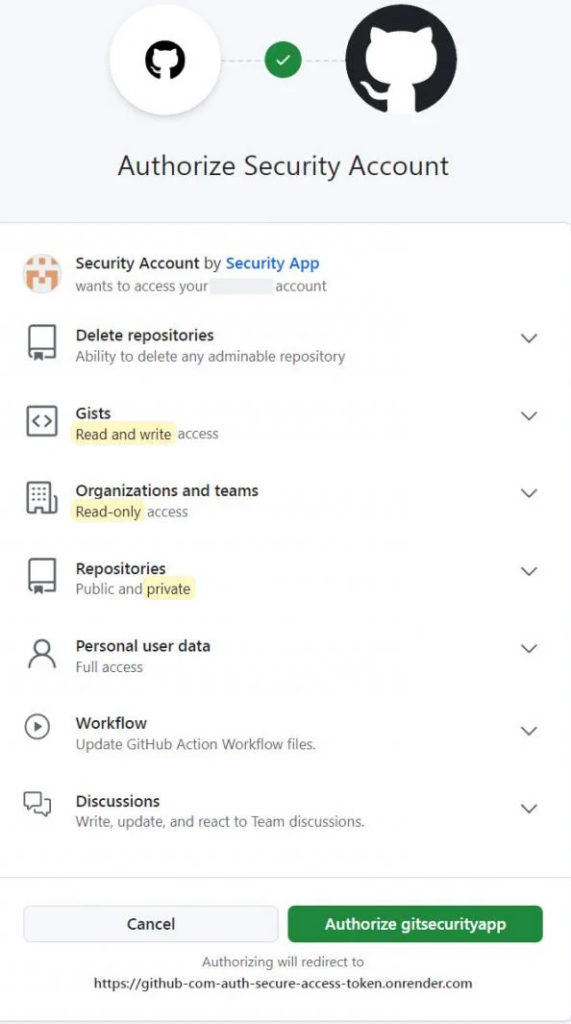

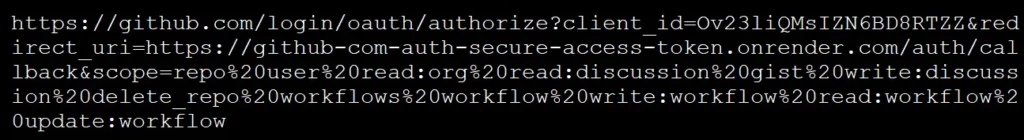

Azonban a linkek egy GitHub engedélyezési oldalra vezettek, ahol egy gitsecurityapp nevű OAuth alkalmazás kérte az alábbi jogosultságokat.

- repo: Teljes hozzáférés a nyilvános és privát tárhelyekhez

- user: Hozzáférés a felhasználói profilhoz

- read:org: Hozzáférés szervezeti információkhoz

- read: discussion, write:discussion: Hozzáférés a megbeszélések olvasásához és írásához

- gist: Hozzáférés a GitHub gist-ekhez

- delete_repo: Tárhelyek törlésének engedélyezése

- workflows, workflow, write:workflow, read:workflow, update:workflow: Hozzáférés a GitHub Actions munkafolyamatok irányításához

Ha egy felhasználó engedélyezte az alkalmazást, a hozzáférési tokenje egy onrender[.]com hoszton található szerverre került, amelyet a támadók irányítottak.

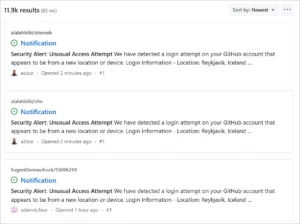

Az adathalász kampány során csaknem 12 000 repository-t támadtak meg. Ez a szám azonban folyamatosan változik, ami arra utal, hogy a GitHub valószínűleg reagál a támadásra.

A felhasználóknak javasolják, hogy ellenőrizzék a GitHub beállításaikat, és azonnal vonjanak vissza minden ismeretlen vagy gyanús OAuth alkalmazás hozzáférését. Emellett nézzék át a tárhelyeket abból a szempontból is, hogy létrejöttek-e új vagy váratlan munkafolyamatok és privát gist-ek. Amennyiben szükséges változtassák meg a hitelesítő adataikat és a tokeneket.

Az ügyben a BleepingComputer felvette a kapcsolatot a GitHub-bal, de még nem kapott hivatalos választ.